Okta デバイスの信頼 for Exchange ActiveSyncをOMMマネージドiOSデバイスに強制適用する

これは早期アクセス機能です。有効にするには、Oktaサポートにお問い合わせください。

OMMマネージドiOSデバイスに搭載されたMicrosoft Office 365 EAS用のこのOkta デバイスの信頼ソリューションにより、以下が可能になります。

- パスワードではなく証明書を使用して、OMM登録ユーザーをMicrosoft Office 365 Exchange ActiveSyncに認証できるようにするためにiOSメールアプリを構成します。

- アンマネージドデバイスのユーザーがMicrosoft Office 365 Exchange ActiveSyncにアクセスするのを防止するようにiOSメールアプリクライアントアクセスポリシーを構成します。

このデバイスの信頼ソリューションは以下のようなメリットを提供します。

- エンドユーザーがOMM登録iOSデバイスからネイティブiOSメールアプリ(EAS)にシームレスにSSOできるようにする

- パスワード認証ではなく証明書ベースの認証を強制適用することでOffice 365 Exchange ActiveSyncセキュリティを強化する

-

アンマネージドiOSデバイスのユーザーによるOffice365にアクセスを防止する

- Active Directory(AD)パスワードのリセットによるユーザーのアカウントのロックアウトを防ぐ。

前提条件

- Exchange Onlineのライセンスを少なくとも1つ持つOkta orgに連携認証するOffice 365テナント

- PowerShellコマンドを実行するWindowsコンピューター

- Azure PowerShell 5.0(64ビット)

- iOS 9(以降)デバイス

手順

この手順は次の4つの主要ステップから成ります。

ステップ1. OktaでExchange ActiveSync証明書ベースの認証を有効にする

- ステップ1の終りに[Save(保存)]をクリックしないでください。変更は「ステップ3:EASの証明書をOMM登録デバイスに配信する」で保存します。

- OrgでOffice 365アプリの複数インスタンスをセットアップした場合、Oktaは各Office 365アプリインスタンス/ドメイン用に異なるOkta CA証明書を生成することにご留意ください。つまり、証明書ベースの認証を構成するOffice 365アプリのインスタンス/ドメインごとに、個別のルート証明書をアップロードする必要があります。

- Admin Consoleで、に移動します。

- Office 365アプリをクリックします。

- [Mobile(モバイル)]タブをクリックします。

- 下にスクロールして[Exchange ActiveSync Settings(Exchange ActiveSyncの設定)]に移動し、[Edit(編集)]をクリックします。

- [Enable Exchange ActiveSync(Exchange ActiveSyncを有効にする)]を選択します。

- [Profile name(プロファイル名)]に名前を入力します。

- [Enable certificate-based authentication for iOS(iOSの証明書ベース認証を有効にする)]を選択します。

- [Download root certificate(ルート証明書をダウンロード)]をクリックします。

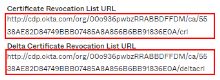

- この手順の後半で使用できるようにするために、証明書失効リストのURLとデルタ証明書失効リストのURLをコピーしてテキストエディターに貼り付けます。

まだ[Save(保存)]をクリックしないでください。ステップ2:Exchange ActiveSyncの証明書ベース認証をOffice 365で有効にするに詳述されるPowerShellアクションを完了した後、これらの設定をステップ3:EASの証明書をOMM登録デバイスに配信するで保存します。ここで保存した後、Office 365でExchange ActiveSync証明書ベース認証を有効にする際に問題が発生すると、ユーザーはメールアプリにアクセスできなくなります。

上記の構成が各自のデバイスとメールアカウントにどのような影響を及ぼし得るかをエンドユーザーに説明してください。「既知の問題」を参照。

ステップ2. Office 365でExchange ActiveSync証明書ベースの認証を有効にする

- 管理者としてAzure PowerShell 5.0(64ビット)を起動します。

PowerShellのx86(32ビット)バージョンを使用しようとするとエラーメッセージが表示されます。

-

次のコマンドを発行して、PowerShell用のAzureADモジュールをインストールします。

Install-Module -Name AzureAD –RequiredVersion 2.0.0.33

- 「NuGet provider is required to continue(継続するにはNuGetプロバイダーが必要です)」というメッセージが表示されたら、[Yes(はい)]をクリックして、NuGetプロバイダーをインストールします。

- 「Untrusted repository(非信頼リポジトリ)」というメッセージが表示されたら、[Yes to All(すべてに「はい」)]をクリックして、必要なモジュールをインストールします。

- PowerShellで、次のコマンドを発行してAzure ADテナントに接続し、Office 365に対して認証します。

Connect-AzureAD

-

Azure Active Directoryサインイン画面にOffice 365の資格情報を入力します。

- 必要なPowerShell変数を作成するには、PowerShellで次のコマンドを発行します。

$cert=Get-Content -Encoding byte "LOCATION OF YOUR CER FILE\filename.cer"

LOCATION OF YOUR CER FILE\filename.cerを、自分の *.cerファイルのパスとファイル名で置き換えてください。

$new_ca=New-Object -TypeName Microsoft.Open.AzureAD.Model.CertificateAuthorityInformation

$new_ca.AuthorityType=0

$new_ca.TrustedCertificate=$cert

- Office 365で証明書の失効を有効にするには、次のコマンドを発行しますが、先に保存しておいた失効URLを忘れず貼り付けてください。

$new_ca.crlDistributionPoint = "CERTIFICATE REVOCATION LIST URL"

CERTIFICATE REVOCATION LIST URLを先に保存しておいた証明書失効リストのURLで置き換えます。

$new_ca.deltaCrlDistributionPoint = "DELTA CERTIFICATE REVOCATION LIST URL"

DELTA CERTIFICATE REVOCATION LIST URLを先に保存しておいたデルタ証明書失効リストのURLで置き換えます。

- Office 365に適切な認証局を追加するには、次のコマンドを発行します。

New-AzureADTrustedCertificateAuthority -CertificateAuthorityInformation $new_ca

- Office 365に認証局が追加されたことを確認するには、次のコマンドを発行します。

Get-AzureADTrustedCertificateAuthority

- 任意。必要に応じて次のコマンドを発行して構成のトラブルシューティングをします。

既存の認証局を変数に追加する場合:

$c=Get-AzureADTrustedCertificateAuthority

認証局を削除するには、次のコマンドを発行して、正しい証明書を選択します。番号は0(ゼロ)から始まります。たとえば、最初の証明書を削除するには、下に示すように0を入力します。

Remove-AzureADTrustedCertificateAuthority -CertificateAuthorityInformation $c[0]

上記の構成が各自のデバイスとメールアカウントにどのような影響を及ぼし得るかをエンドユーザーに説明してください。「既知の問題」を参照。

ステップ3. EASの証明書をOMM登録デバイスに配信する

- 自分のデバイスにインストールされている可能性のある手動構成EASプロファイルはすべて削除するようにエンドユーザーに必ずアドバイスします。

- Okta Admin Consoleで、[Exchange ActiveSync Settings(Exchange ActiveSyncの設定)]ダイアログボックスに戻って、[Save(保存)]をクリックします。

- [Confirm Exchange ActiveSync(Exchange ActiveSyncを確認)]で[Save(保存)]をクリックすると、メッセージが変化します。

ステップ4. (任意)アンマネージドデバイスがiOSメールアプリ(EAS)を使用してOffice 365のメールにアクセスするのを防止する

ユーザーがOkta Mobility Managementに登録するように通知された場合にのみステップ4を構成します。

- Offic 365クライアントアクセスポリシーを構成します。

- Admin Consoleで、に移動します。

- Office 365アプリインスタンスをクリックします。

- [Sign On(サインオン)]タブをクリックし、下にスクロールして[Sign On Policy(サインオンポリシー)]セクションに移動し、[Add Rule(ルールを追加)]をクリックします。

- ルールの名前を入力して、それを適切なユーザーまたはグループに適用します。

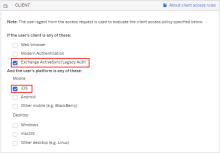

- [Client(クライアント)]セクションで、[Mobile (Exchange ActiveSync)(モバイル(Exchange ActiveSync))]と[iOS]を選択します。

- [Actions(アクション)]セクションの[When all the conditions above are met, sign on to this application is(上記の条件がすべて満たされた場合、このアプリケーションへのサインオンは次のようになります)]で、[Denied(拒否)]を選択します。

- [Save(保存)]をクリックします。

-

OMM登録iOSデバイスを使用して、デバイスの信頼構成を確認します。

- OMM登録iOSデバイスが適切なOkta Mobileポリシーでカバーされている確認します。

- ネイティブiOSメールアプリを起動して、Office 365に認証する必要なくメールが機能することを確認します。

- ネイティブiOSメールアプリでEASメールアカウントを手動で作成して、Oktaが手動構成したメールアカウントをブロックすることを確認します。

他のオプションが選択されていないことを確認してください。

既知の問題

- 重複EASプロファイルによる連続パスワードプロンプト:OMMに登録する前にネイティブiOSメールアプリを手動で構成したiOS 9.3とiOS 10.2デバイスユーザーは、OMM登録により証明書ベースのプロファイルが自動的にデバイスにプッシュされた後、デバイス上に重複EASプロファイルを持つことになります。iOS 9.3デバイスでは、この重複によって混乱が生じることがあります。iOS 10.2デバイスでは、プロファイルの重複という問題に加えて、手動構成されたプロファイルはメールを受信せず、パスワードの入力を求めるプロンプトが繰り返し表示されます。これらの問題に対処するには、ユーザーに手動構成プロファイルをデバイスから削除するようにアドバイスすることを推奨します。そうしないと、パスワード・プロンプトが連続して表示されます。

- 現在、この機能はiOSデバイス上のネイティブiOSメールアプリのみサポートします。

-

ユーザーは資格情報を求められることがある:CBA構成のOffice 365アプリインスタンスを割り当て解除した後に再割り当てした場合、EAS対応のネイティブiOSメールクライアントにアクセスしようとするユーザーは資格情報を入力するように求められます。資格情報を入力した後にも、「Cannot Get Mail(メールを受信できません)」というメッセージを受信します。メールにアクセスできるまでに数時間まで待たされる場合があります。

- Outlook for iOSまたはAndroid用Outlookへのアクセスをブロックする:エンドユーザーがiOSまたはAndroid用Outlookにアクセスしないようにするには、Microsoftの記事「Enabling Outlook for iOS and Android in Exchange Online(Exchange OnlineでiOSおよびAndroid用Outlookを有効にする)」に詳述する手順に従ってアクセスをブロックしてください。下にスクロールして[Blocking Outlook for iOS and Android(Outlook for iOSまたはAndroid用Outlookをブロックする)]に移動します。

-

CRLキャッシュを更新する必要がある:Oktaが証明書を失効するか、信頼されたルートCA証明書がExchange Online/O365/Azure ADから削除された場合、その証明書を使用するCBA EAS対応デバイスは、次回にOffice 365が証明書失効リスト(CRL)を無効にしてCRLを更新するまでメールにアクセスできます。キャッシュが更新されると、Microsoftはメールへのそのデバイスからのアクセスを拒否します。Microsoftキャッシュは24時間ごと、またはデバイスが異なるWi-Fiネットワークに切り替えた場合に期限が切れます。

- Outlookメールアプリを使用するときにヘッダーに複数OSタイプがある:iOSやAndroidデバイス上のOutlookメールアプリからリクエストを受信すると、ヘッダーにiOSとAndroidが共に含まれるため、Oktaは正確にOSタイプを識別できません。この場合、クライアントアクセスポリシーが適用されるよう、[Mobile (Exchange ActiveSync)(モバイル(Exchange ActiveSync))]クライアントアクセスポリシーで[Others(その他)]を選択してください。詳細は、「Office 365クライアントアクセスポリシー用にルールを構成する」を参照してください。