プライベートアプリをアプリストアにアップロードする

- [OMM]メニューは、Okta Mobility Management(OMM)を実装しているOrgのみが利用可能です。

- このページに文書化されている手順は、自organization用にOMMを既に購入されているお客様のみご利用いただけます。OMMの新規ご購入はサポートされていません。詳細については、Oktaサポートにお問い合わせください。

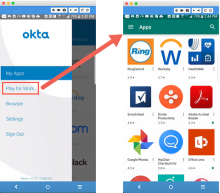

プライベートアプリとは、あなたが作成し、OMM登録エンドユーザーに配信するネイティブアプリ(社内開発エンタープライズアプリ)を指します。エンドユーザーは、各自のモバイルデバイスからアクセス可能なアプリストアからプライベートアプリを取得できます。(iOSデバイスのエンドユーザーはモバイル アプリストアから、AndroidデバイスのエンドユーザーはPlay for Workから)。アプリがマネージドアプリ構成をサポートする場合、マネージドアプリケーション構成を参照してすべてのOkta Mobility Management (OMM)に送信できる事前構成されたキー値ペアをセットアップします。

- プライベートアプリはエンドユーザーのデスクトップOktaホームページには表示されません。

- AndroidとiOSアプリの配信間の相違にご注意ください。

- Androidアプリ:Google Playストアにパブリック・プライベートアプリをアップロードし、Okta内からリンクしてエンドユーザーに配信することができます。

- iOSアプリ:企業署名入りのプライベートアプリのみをOktaにアップロードしてエンドユーザーに配布することができます。

プライベートネイティブアプリをアップロードする

Android

はじめに

- そのAndroidアプリがGoogle Play for Workに公開されていることを確認します。詳細は、https://support.google.com/googleplay/work/answer/6145139?hl=enを参照してください。

- OrgがG Suiteを使用する場合は、下に示す手順でそのネイティブAndroidアプリをアップロードし、それ以外の場合は、続行する前に「Androidエンタープライズのセットアップ」 を参照してください。

手順

-

Okta管理ダッシュボードで、に移動し、[Create New App(新しいアプリの作成)]をクリックします。

-

[プラットフォーム]で[Native app(ネイティブアプリ)]を選択します。

-

[Sign on method(サインイン方法)]を選択して[Create(作成)]をクリックします。

None(なし)

アプリにアクセスするにあたって資格情報または他のサインオン方法を必要としないようにする場合には[None(なし)]を選択します。

構成するには:[General Settings(一般設定)]の下で、アプリの[Name(名前)]を入力し、[Finish(終了)]をクリックします。

SAML 2.0

SAML統合により、エンドユーザーがアプリにワンクリックアクセスできるようにする連携認証規格が提供されます。

構成するには:

- [General Settings(一般設定)]の下で、アプリの[Name(名前)]を入力し、[Next(次へ)]をクリックします。

- SAML認証設定を構成してから[終了]をクリックします。

OpenID Connect

OpenID ConnectはOAuth 2.0プロトコルの上のIDレイヤーです。これはエンドユーザーを識別子、プロファイル情報を取得します。

構成するには:

- [General Settings(一般設定)]の下で、を入力し、[Next(次へ)]をクリックします。

- [Configure OpenID Connect(OpenID Connectの構成)]の下で、リダイレクトUIを追加し、[Finish(終了)]をクリックします。

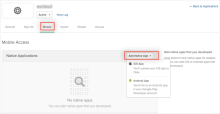

- [Mobile(モバイル)]タブをクリックします。

- [Add Native App(ネイティブアプリの追加)]ドロップダウンメニューで[Android App(Androidアプリ)]を選択します。

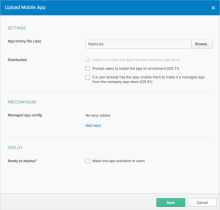

- [Upload Mobile App(モバイルアプリのアップロード)]画面で[App Package ID(アプリパッケージID)]を入力し、[Configure App(アプリの構成)]をクリックします。

- [Permissions(許可)]を含むその他の設定をすべて構成し(下の「実行時許可について」を参照)、[Save(保存)]をクリックします。

プライベートアプリは4GBを超えることはできません。

そのアプリが[Mobile(モバイル)]タブの下の[Native Application(ネイティブアプリケーション)]リストに表示されます。デプロイが完了するとエンドユーザーは使用を開始できます。

- AfW enrollments(AfWの登録):AfW登録(Android 10以降のデバイスには必須、「通知」を参照)を持つOMM登録ユーザーに対して、アプリがマネージドアプリのストアに表示されます。

スクリーンショット

スクリーンショット - SAFEまたはネイティブ環境:プライベートアプリはAndroid SAFEやネイティブ登録タイプではサポートされていません。

iOS

手順

-

Okta Admin Consoleでに移動し、[Create New App(新しいアプリの作成)]をクリックします。

-

[Platform(プラットフォーム)]で[Native app(ネイティブアプリ)]を選択します。

-

[Sign on method(サインイン方法)]を選択して[Create(作成)]をクリックします。

None(なし)

アプリにアクセスするにあたって資格情報または他のサインオン方法を必要としないようにする場合には[None(なし)]を選択します。

構成するには:[General Settings(一般設定)]の下で、アプリの[Name(名前)]を入力し、[Finish(終了)]をクリックします。

SAML 2.0

SAML統合により、エンドユーザーがアプリにワンクリックアクセスできるようにする連携認証規格が提供されます。

構成するには:

- [General Settings(一般設定)]の下で、アプリの[Name(名前)]を入力し、[Next(次へ)]をクリックします。

- SAML認証設定を構成してから[Finish(終了)]をクリックします。

OpenID Connect

OpenID ConnectはOAuth 2.0プロトコルの上のIDレイヤーです。これはエンドユーザーを識別子、プロファイル情報を取得します。

構成するには:

- [General Settings(一般設定)]の下で、を入力し、[Next(次へ)]をクリックします。

- [Configure OpenID Connect(OpenID Connectの構成)]の下で、リダイレクトUIを追加し、[Finish(終了)]をクリックします。

- [Mobile(モバイル)]タブをクリックします。

- [Add Native App(ネイティブアプリの追加)]ドロップダウンメニューで[iOS App(iOSアプリ)]を選択します。

- [Upload Mobile App(モバイルアプリのアップロード)]画面で、[App binary file(アプリのバイナリファイル)]を参照します。

- [Save(保存)]をクリックします。

- [Permissions(許可)]を含むその他の設定をすべて構成し(後述の「実行時許可について」を参照)、[Save(保存)]をクリックします。

プライベートアプリは4GBを超えることはできません。

そのアプリが[Mobile(モバイル)]タブの下の[Native Application(ネイティブアプリケーション)]リストに表示されます。

アプリのデプロイが完了すると、OMM登録iOSエンドユーザーは使用を開始できます。

モバイルアプリで使用可能なその他の設定は「モバイルアプリケーションへのアクセスを有効にする」を参照してください。

iOS用のプライベートアプリをアップデートする

- [Applications(アプリケーション)]をクリックします。

- アップデートするプライベートアプリに移動します。

- [Mobile(モバイル)]タブをクリックします。

- [Edit(編集)]をクリックします。

- [Where is the app located(アプリの場所)]ドロップダウンメニューで、[Update app to new version(アプリを新しいバージョンにアップデートする)]を選択します。

- [Browse(参照)]をクリックして.ipaファイルを見つけます。新しいバージョンをアップロードする前に以下を確認してください。

アプリが以下を満たすこと:

- 一致するバンドルIDを持つ。

- 有効なプロビジョニングプロファイルを持つ。

- 既存のアプリバージョンより高いバージョン番号を持つ。

- 整数のみのバージョン番号を使用する(例:Ver 2.1.1)。数字以外が使用されているとエラーが発生します。

アプリがアップロードされると、OMM登録iOSデバイスのエンドユーザーは、Okta Mobileのモバイルアプリストアを通してアプリをアップロードできます。

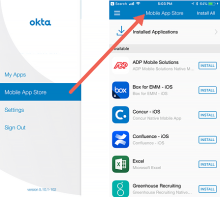

iOS上のアップデートされたアプリのエンドユーザーエクスペリエンス

エンドユーザーがOkta Mobileからモバイルアプリストアにアクセスすると、[Update(アップデート)]セクションにまだアップデートされていないバージョンがあるすべてのアプリが表示されます。

- [Update(アップデート)]セクションを見ます。

- そのアプリの[Update(アップデート)]ボタンをタップします。

- アップデートされたアプリがインストールされると、アプリアイコンが[Update(アップデート)]セクションから[Installed Applications(インストールされたアプリケーション)]に移動します。

スクリーンショット

スクリーンショット

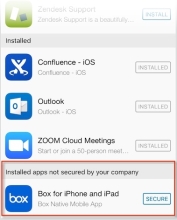

iOS向けアプリセキュリティ

モバイルアプリストアからインストールしたアプリは、OMMを通して自動的にセキュリティ保護され、OMMに登録されている限りセキュリティ保護は継続します。

モバイルアプリストア以外にインストールされているアプリをセキュリティ保護するには:

- モバイルアプリストアでそのアプリを探します。

- [Secure(セキュリティ保護)]を選択します。

アプリをアンインストールした場合、その後モバイル・ストアを通して再インストールするとそのアプリのセキュリティ保護は継続します。アプリを再度セキュリティ保護するオプションは、OMMから登録解除した後に再登録する場合にのみ表示されます。詳細は、「アプリケーションへのモバイルアクセスを有効にする」を参照してください。

インストールしたがOMMでセキュリティ保護されていないアプリは、そのページの専用セクションに表示されます。

Android for Work(AfW)の実行時許可について

管理者とエンドユーザーのいずれが許可付与権限を持つかを指定できます(アプリによるストレージ、電話などへのアクセス):

- アプリをデプロイする前に許可を指定する必要があります。

- アプリの許可が変化すると、管理者が新しい許可を指定するまでインアクティブになります。

- OrgでAndroidやSamsung SAFEアプリが有効になっており、あとでAfWを有効にすると、アクティブなAndroidアプリは、管理者がそれらの許可を承認するまで、すべて非アクティブになります。