Intégrations d'apps OIDC

Le standard OpenID Connect (OIDC) est une couche d'authentification basée sur le protocole d'autorisation OAuth 2.0. Le protocole OAuth 2.0 assure la sécurité via des jetons d'accès délimités, et OIDC fournit l'authentification de l'utilisateur et la fonctionnalité d'authentification unique (SSO). Au sein du workflow OIDC, Okta peut agir en tant que fournisseur d'identité (IdP) ou en tant que fournisseur de services (SP) en fonction de votre cas d'utilisation.

Les administrateurs peuvent parcourir le catalogue OIN et utiliser les filtres pour chercher les intégrations d'app qui utilisent OIDC comme fonctionnalité. Lorsqu'elle est ajoutée à une org et affectée à un utilisateur final par un administrateur, l'intégration d'app activée par OIDC apparaît sous la forme d'une nouvelle icône dans le End-user dashboard.

Okta en tant que fournisseur d'identité

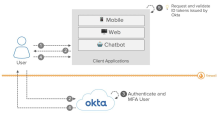

Okta peut être intégré aux apps OIDC en faisant office d'IdP qui offre un accès à la SSO aux apps externes. Par ailleurs, Okta prend en charge les invites MFA pour améliorer la sécurité de votre app.

- L'utilisateur demande l'accès à une app client.

- L'app délègue l'authentification de l'utilisateur et redirige l'utilisateur vers Okta pour qu'il s'authentifie. L'app demande un jeton à Okta pour établir la session utilisateur.

- En faisant office d'IdP, Okta utilise l'authentification multifacteur (MFA) et les informations d'identification par SSO pour authentifier l'utilisateur. Okta vérifie l'utilisateur, et si l'authentification est réussie, ce dernier sera invité à autoriser l'accès à l'app.

- Si l'utilisateur accorde l'accès, Okta générera un jeton d'identifiant contenant les informations d'identité de l'utilisateur auxquelles l'app aura accès.

- Okta renvoie l'utilisateur authentifié vers l'app.

Okta fait office de fournisseur de services

Okta peut également faire office de SP et utilise dans ce cas la SSO par le biais d'autres solutions d'authentification unique comme IBM Tivoli Access Manager, Oracle Access Manager ou CA SiteMinder.

Dans ce cas, si un utilisateur tente de se connecter à Okta, il sera redirigé vers un IdP externe pour l'authentification. Une fois que l'utilisateur s'est authentifié avec succès, l'IdP externe renvoie le jeton OIDC, qui est ensuite transmis par le navigateur de l'utilisateur pour accéder aux services Okta.

- L'utilisateur ouvre Okta dans un navigateur pour se connecter au cloud ou aux intégrations d'app locales.

- Okta fait office de SP et délègue l'authentification de l'utilisateur à l'IdP externe.

- L'IdP externe fait office de serveur d'autorisations pour Okta.

- L'IdP identité authentifie l'utilisateur et renvoie un jeton d'identifiant à Okta.

- Okta valide le jeton OIDC depuis l'IdP externe et, si nécessaire, applique la MFA pour l'authentification de l'utilisateur. Si nécessaire, les utilisateurs peuvent être créés dans Okta à l'aide de l'approvisionnement juste-à-temps.

Les utilisateurs, les apps client et les Idp externes peuvent tous se trouver sur votre intranet et derrière un pare-feu, tant que l'utilisateur final peut se connecter à Okta via Internet.

Rubriques liées

Créer des intégrations d'app OpenID Connect