Activation silencieuse d'Office 365 : nouvelles implémentations

Remarque

Les étapes de cette section s'appliquent aux orgs qui ont implémenté cette fonctionnalité pour la première fois après le 1er septembre 2019 (après la version 2019.09.0). Si vous avez implémenté la version en accès anticipé de cette fonctionnalité avant la version 2019.09.0, reportez-vous aux instructions dans Activation silencieuse d'Office 365 : anciennes implémentations.

L'activation silencieuse d'Okta pour Microsoft Office 365 offre une expérience fluide pour accéder à Office 365 sur les ordinateurs portables, ordinateurs de bureau, stations de travail partagées ou dans les environnements VDI. Lorsque vous utilisez Okta en tant que fournisseur d'identité, une fois que vos utilisateurs finaux sont connectés à une machine Windows jointe au domaine, ils seront automatiquement connectés à Office 365.

Avant de commencer

- Assurez-vous que vos domaines Active Directory (AD) sont intégrés à votre org Okta. Consultez la section Intégration Active Directory.

- Assurez-vous d'avoir l'autorisation de configurer un nom de principal du service (SPN) dans AD. Consultez la documentation Microsoft : Déléguer l'autorité pour modifier les SPN.

- L'UPN AD de l'utilisateur doit correspondre à l'UPN Office 365. Le nom d'utilisateur de l'app Office 365 peut être configuré pour mapper n'importe quel attribut AD. Consultez Préparer la mise en service des utilisateurs via la synchronisation d'annuaires pour Office 365.

- Tous les utilisateurs finaux Office 365 doivent posséder une licence valide.

- Tous les utilisateurs finaux doivent être affectés à l'instance Office 365 qui est associée à leur domaine spécifique.

- Les utilisateurs doivent être en mesure de contacter les contrôleurs de domaine.

apps et configurations prises en charge

- Toutes les versions de Windows actuellement prises en charge par Microsoft

- Office 2016 et versions ultérieures

- apps prises en charge : Word, Excel, Outlook, OneNote, Skype Entreprise, PowerPoint, Access et Publisher

-

Le chiffrement RC4_HMAC_MD5 n'est pas pris en charge avec l'authentification unique AD et l'activation silencieuse d'Office 365. Okta recommande d'utiliser le chiffrement AES 128-bit (AES-128) ou AES 256-bit (AES-256) lorsque vous utilisez ADSSO ou l'activation silencieuse d'Office 365.

Lancer la procédure

Cette procédure comprend les étapes suivantes :

Important

- Si une politique d'accès client est définie dans Office 365 pour refuser les navigateurs Web, elle bloquera également l'activation silencieuse.

- Si votre app ou si la Okta Sign-on Policy exige une MFA pour les navigateurs Web, il n'y aura pas de MFA lors de la connexion avec l'activation silencieuse.

- L'authentification SWA n'est pas prise en charge.

Créer un compte de service et un SPN

Lorsque vous créez un compte de service :

- Pour le service Kerberos du tenant Okta, utilisez un compte d'utilisateur de domaine plutôt qu'un compte d'administrateur de domaine.

- Pour verrouiller davantage le compte, activez la restriction Se connecter à avec un nom d'hôte fictif et marquez le compte comme Le compte est sensible et ne peut pas être délégué.

- Connectez-vous à un serveur à partir duquel vous pouvez accéder aux utilisateurs et ordinateurs Active Directory.

-

Effectuez un clic droit sur le dossier dans lequel vous souhaitez créer le compte de service et sélectionnez .

-

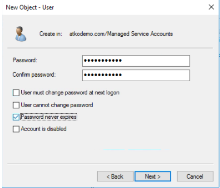

Créez le compte avec les valeurs suivantes :

Champ

Valeur

Nom de connexion de l'utilisateur <username Nom de connexion de l'utilisateur (avant Windows 2000) <username> (peut être n'importe quel nom d'utilisateur) Le nom d'utilisateur du compte de service doit comporter au minimum 16 caractères, y compris le nom du domaine. Aussi, les permissions d'administrateur ne sont pas requises pour le compte de service, mais des permissions spécifiques sont nécessaires pour définir le SPN. Consultez la section Déléguer l'autorité pour modifier les SPN.

- Cliquez sur Suivant.

-

Créez un mot de passe qui contient au minimum 14 caractères et cochez la case Le mot de passe n'expire jamais.

- Cliquez sur Suivant.

-

Exécutez la commande suivante pour configurer un SPN pour le compte de service :

setspn -S HTTP/<yourorg>.kerberos.<oktaorgtype>.com <username>Placeholder Valeur Votre org Le nom de votre org Okta oktaorgtype Le type de votre org Okta. Par exemple, okta, oktapreview, okta-emea, or okta-gov. nom d'utilisateur Le nom d'utilisateur que vous avez créé dans les étapes précédentes. Par exemple : setspn -S HTTP/atkodemo.kerberos.oktapreview.com OktaSilentActivation

-

Vérifiez que le SPN est correct en exécutant la commande suivante :

setspn -l <username>

Configurer vos navigateurs sur Windows

-

Activez l'authentification Windows intégrée dans le navigateur.

- Dans Internet Explorer, rendez-vous .

- Dans l'onglet Avancé, faites défiler vers le bas jusqu'aux paramètres de Sécurité et sélectionnez Activer l'authentification Windows intégrée.

-

Cliquez sur OK.

Important

Assurez-vous qu'Internet Explorer peut enregistrer les cookies de la session (). Dans le cas contraire, ni la SSO ni la connexion standard ne pourront fonctionner.

-

Configurez la zone Intranet local pour qu'elle fasse confiance à Okta.

- Dans Internet Explorer, rendez-vous .

- Dans l'onglet Sécurité , cliquez sur .

-

Ajoutez l'URL de votre org Okta telle que vous l'avez configurée au cours des étapes précédentes.

https://<yourorg>.kerberos.<oktaorgtype>.com

Par exemple : https://atkodemo.kerberos.oktapreview.com

- Cliquez sur Fermer et OK dans les autres options de configuration.

- Créez un objet de politique de groupe pour déployer cette configuration sur tous les ordinateurs clients qui utilisent l'activation silencieuse.

Activer l'authentification Kerberos

-

Dans l'Admin Console, accédez à .

- Sur la page Authentification déléguée, cliquez sur l'onglet Active Directory.

- Faites défiler vers le bas jusqu'à la section Agentless Desktop SSO et activation silencieuse et cliquez sur Modifier.

- Sous Instances Active Directory, trouvez l'instance pour laquelle vous avez configuré le compte de service.

-

Configurez cette instance en utilisant le format de nom d'utilisateur suivant :

Champ Valeur SSO de bureau Activée Nom d'utilisateur du compte de service <username

Il s'agit du nom d'authentification Active Directory que vous avez créé lors de l'étape 1, sans suffixe de domaine ni préfixe de nom NetBIOS. Cela peut être le sAMAccountName ou la partie correspondant au nom d'utilisateur de l'UPN. Il est possible que ces deux éléments soient une seule et même chaîne, à moins que l'administrateur de l'org n'ait choisi d'utiliser des valeurs différentes. Ce champ est sensible à la casse. Lorsque le préfixe UPN est différent de sAMAccountName, le nom d'utilisateur du compte de service doit être identique à l'UPN et doit inclure le suffixe de domaine. Par exemple, agentlessDsso@mondomaine.com.

Mot de passe du compte de service Votre mot de passe Active Directory -

Cliquez sur Enregistrer.

L'authentification Kerberos est désormais activée pour l'instance d'app Office 365.

Mettre en place l'activation silencieuse

- Dans Okta Admin Console, rendez-vous dans .

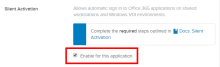

- Dans la section Activation silencieuse, cochez la case pour mettre en place l'activation silencieuse pour l'instance d'app.

- Enregistrez les paramètres.

L'activation silencieuse est désormais en place pour l'instance d'app Office 365.

Tester l'activation silencieuse d'Office 365

-

Exécuter le client Office 365.

-

Confirmez l'authentification via le point de terminaison Kerberos dans Okta.

L'activation silencieuse est désormais en place pour Office 365.