Configurer Okta comme fournisseur d'identité pour VMware Identity Manager

Cette section décrit comment configurer Okta en tant que fournisseur d'identité pour Workspace™ ONE™. Vous pouvez utiliser cette configuration pour simplifier l'inscription des appareils, fournir l'authentification multifacteur (MF) extensible d'Okta aux applications de Workspace ONE et offrir une expérience de connexion cohérente et familière aux utilisateurs finaux et aux administrateurs.

Vous effectuez cette procédure dans VMware Identity Manager, le composant d'identité de Workspace ONE.

Commencer à créer un fournisseur d'identité dans VMware Identity Manager

Créez un fournisseur d'identité tiers dans la console VMware Identity Manager et trouvez les informations de métadonnées SAML.

- Connectez-vous à la console VMware Identity Manager en tant qu'administrateur système.

- Cliquez sur l'onglet Gestion des identités et des accès, puis sur Fournisseurs d'identité.

- Cliquez sur Ajouter un fournisseur d'identité, puis sélectionnez Create Third Party IDP (Créer un fournisseur d'identité tiers).

- Faites défiler vers le bas de la page jusqu'à la section Certificats de signature SAML.

- Faites un clic droit sur le lien Métadonnées du fournisseur de services (SP) et ouvrez-le dans un nouvel onglet.

- Dans le fichier de métadonnées SAML, repérez les valeurs pour les éléments suivants :

- entityID : par exemple, https://tenant.vmwareidentity.com/SAAS/API/1.0/GET/metadata/sp.xml

- AssertionConsumerService Location pour la liaison HTTP-POST : par exemple, https://tenant.vmwareidentity.com/SAAS/auth/saml/response

Vous utiliserez ces valeurs dans la procédure Créer une application SAML dans Okta.

Créer une application SAML dans Okta

Si vous utilisez le tableau de bord du développeur Okta, passez d'abord à l'interface utilisateur classique. Si vous voyez une invite <> Développeur en haut à gauche, cliquez dessus et sélectionnez Interface utilisateur classique pour passer à l'interface utilisateur classique. Utilisez l'interface utilisateur classique pour toutes les tâches Okta présentées dans ce document.

-

Dans Admin Console, accédez à .

- Cliquez sur Créer une intégration d'application.

- Sélectionnez SAML 2.0.

- Cliquez sur Suivant.

- Dans Paramètres généraux, saisissez un nom d'application (par exemple, Workspace ONE SAML).

- Cliquez sur Suivant.

- Dans Paramètres SAML, configurez les éléments suivants :

Option Description URL d'authentification unique Copiez et collez l'URL d'emplacement HTTP-POST AssertionConsumerService Location que vous avez saisie dans Commencer à créer un fournisseur d'identité dans VMware Identity Manager. Par exemple, https://tenant.vmwareidentity.com/SAAS/auth/saml/response. URI de public (ID d'entité du fournisseur de service) Copiez et collez la valeur entityID que vous avez saisie dans Commencer à créer un fournisseur d'identité dans VMware Identity Manager. Par exemple, https://tenant.vmwareidentity.com/SAAS/API/1.0/GET/metadata/sp.xml. Format d'ID de nom Sélectionnez Non spécifié. Nom d'utilisateur de l'application Sélectionnez Nom d'utilisateur Okta. Cela correspond au Nom d'utilisateur principal (User Principal Name, UPN) dans Workspace ONE.

- Cliquez sur Suivant.

- Sélectionnez Je suis un client Okta qui ajoute une application interne.

- Sélectionnez Application interne que nous avons créée.

- Cliquez sur Terminer.

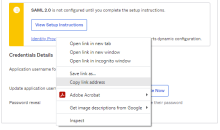

- Dans la section Paramètres de l'onglet Authentification, repérez et copiez l'URL pour Métadonnées du fournisseur d'identité.

Terminer la création d'un fournisseur d'identité dans VMware Identity Manager

- Dans la page du nouveau fournisseur d'identité, saisissez les informations suivantes :

Option Description Nom du fournisseur d'identité Saisissez un nom pour le nouveau fournisseur d'identité, comme IdP Okta SAML identityProvider.idpForm.saml Sélectionner HTTP POST Ce champ apparaît après que vous avez saisi l'URL des métadonnées dans la section Métadonnées SAML et cliqué sur Process IdP Metadata (Traiter les métadonnées du fournisseur d'identité).Métadonnées SAML - Dans la zone de texteMétadonnées du fournisseur d'identité, saisissez l'URL des métadonnées copiée depuis Okta. Par exemple, https://yourOktaTenant/app/appId/sso/saml/metadata.

- Cliquez sur Process IdP Metadata (Traiter les métadonnées du fournisseur d'identité).

- Dans la section Name ID format mapping from SAML Response (Mappage du format de l'ID du nom à partir de la réponse SAML), cliquez sur l'icône +, puis sélectionnez les valeurs suivantes :

Format d'ID de nom : urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified

Valeur d’identifiant de nom : userPrincipalName

Sélectionnez l'attribut de l'utilisateur qui correspondra à la valeur de l'application définie dans Okta.

Utilisateurs Sélectionnez les répertoires que vous souhaitez authentifier à l'aide de ce fournisseur d'identité.

Réseau Sélectionnez les réseaux qui peuvent accéder à ce fournisseur d'identité. Méthodes d'authentification Saisissez les informations suivantes :

Méthodes d'authentification : saisissez un nom pour la méthode d'authentification Okta, comme Méthode d'authentification Okta

Contexte SAML : urn:oasis:names:tc:SAML:2.0:ac:classes:PasswordProtectedTransport

- Cliquez sur Ajouter.

Ajouter la méthode d'authentification Okta aux stratégies d'accès dans VMware Identity Manager

Après avoir configuré Okta comme fournisseur d'identité pour VMware Identity Manager, ajoutez la méthode d'authentification nouvellement créée aux stratégies d'accès dans VMware Identity Manager. Mettez à jour la stratégie d'accès par défaut et les autres stratégies le cas échéant.

Vous devez ajouter la méthode d'authentification Okta à la stratégie d'accès par défaut afin qu'Okta soit utilisé comme fournisseur de connexion pour le catalogue Workspace ONE. La stratégie d'accès par défaut régit la connexion au catalogue et à toutes les applications configurées dans VMware Identity Manager qui n'ont pas déjà une autre définition de stratégie.

- Dans la console VMware Identity Manager, cliquez sur l'onglet Gestion des identités et des accès, puis sur Politiques.

- Cliquez sur Edit Default Access Policy (Modifier la stratégie d'accès par défaut).

- Dans l'assistant Modifier la stratégie, cliquez sur Configuration.

- Cliquez sur la règle de stratégie pour les navigateurs Web.

- Définissez l'authentification Okta comme méthode d'authentification.

Si la plage de réseau de l'utilisateur est ALL RANGES (TOUTES LES PLAGES), que l'utilisateur accède au contenu à partir du navigateur Web et que l'utilisateur appartient au groupe Empty (all users) (Vider [tous les utilisateurs]) effectuez cette action : Authenticate using… (S'authentifier à l'aide de…). L'utilisateur peut s'authentifier en utilisant : Okta Auth Method (Méthode d'authentification Okta).

Pour Méthode d'authentification Okta, sélectionnez la méthode d'authentification que vous avez créée pour l'IdP dans Terminer la création d'un fournisseur d'identité dans VMware Identity Manager.

- Cliquez sur Enregistrer.

- Définissez l'authentification Okta comme méthode d'authentification.

- Modifiez les autres stratégies si nécessaire pour ajouter la méthode d'authentification Okta.

Assignez l'application aux utilisateurs finaux dans Okta

Une fois la configuration terminée, retournez sur l'organisation Okta et assignez l'application Workspace ONE nouvellement créée aux utilisateurs finaux. Assignez l'application à quelques utilisateurs finaux dans un premier temps, puis testez l'intégration. Pour plus de détails, consultez Affecter les intégrations d'application.