Étape 1 : configurer VMware Identity Manager comme fournisseur d'identité dans Okta

Cette section décrit comment configurer VMware Identity Manager en tant que fournisseur d'identité (IdP) dans Okta. Cette configuration est nécessaire pour configurer un catalogue unifié ainsi que Mobile SSO et l'approbation de l'appareil.

Pour plus d'informations, consultez la section Ajouter un IdP SAML 2.0 de la documentation sur les fournisseurs d'identité Okta.

Obtenir des informations sur les métadonnées SAML de VMware Identity Manager

Récupérez les informations de métadonnées SAML de VMware Identity Manager qui sont nécessaires pour configurer un fournisseur d'identité dans Okta.

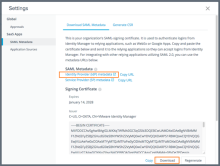

- Connectez-vous à la console VMware Identity Manager en tant qu'administrateur système.

- Sélectionnez l'onglet .

- Cliquez sur Paramètres.

- Cliquez sur Métadonnées SAML dans le volet de gauche.

L'onglet Télécharger les métadonnées s'affiche.

- Téléchargez le certificat de signature.

- Dans la section Certificat de signature, cliquez sur Télécharger.

- Notez l'endroit où le fichier du certificat est téléchargé (signingCertificate.cer).

- Récupérez les métadonnées SAML.

- Dans la section Métadonnées SAML, cliquez avec le bouton droit de la souris sur le lien Métadonnées du fournisseur d'identité (IdP) et ouvrez-le dans un nouvel onglet ou une nouvelle fenêtre.

- Dans le fichier de métadonnées du fournisseur d'identité, repérez et notez les valeurs suivantes :

- entityID

Par exemple : https://tenant.vmwareidentity.com/SAAS/API/1.0/GET/metadata/idp.xml

- URL SingleSignOnService avec Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST"

Par exemple : https://tenant.vmwareidentity.com/SAAS/auth/federation/sso

- entityID

Ajouter un fournisseur d'identité dans Okta

Pour plus d'informations sur la façon dont Okta gère les fournisseurs d'identité externes, consultez Fournisseurs d'identité.

- Dans Okta Admin Console, accédez à .

- Cliquez sur Ajouter un fournisseur d’identité et sélectionnez SAML 2.0 (IdP SAML 2.0).

- Cliquez sur Suivant.

- Saisissez un nom pour le fournisseur d'identité. Par exemple, Workspace ONE.

- Configurez ce qui suit :

- Nom d'utilisateur de l'IdP : saisissez idpuser.subjectNameId.

Si vous prévoyez d'envoyer le nom d'utilisateur dans un attribut SAML personnalisé, définissez une expression appropriée. Pour en savoir plus, consultez Langage d'expression Okta.

- Filtre : ne cochez pas cette case.

- Comparer à : sélectionnez Nom d'utilisateur Okta.

Ajustez la sélection en fonction de votre environnement et des valeurs que vous prévoyez d'envoyer.

- Si aucune correspondance n'est trouvée : sélectionnez Rediriger vers la page de connexion Okta.

- URI d'émetteur de l'IdP : saisissez la valeur entityID.

Il s'agit de la valeur que vous avez obtenue depuis le fichier de métadonnées du fournisseur d'identité de Workspace ONE. Par exemple, https://tenant.vmwareidentity.com/SAAS/API/1.0/GET/metadata/idp.xml

- URL d'authentification unique de l'IdP : saisissez l'URL SingleSignOnService Location.

Il s'agit de la valeur que vous avez obtenue depuis le fichier de métadonnées du fournisseur d'identité de Workspace ONE. Par exemple, https://tenant.vmwareidentity.com/SAAS/auth/federation/sso

- Certificat de signature de l'IdP : parcourez et sélectionnez le fichier du certificat de signature que vous avez téléchargé depuis Workspace ONE dans Obtenir des informations sur les métadonnées SAML de VMware Identity Manager.

- Contexte d'authentification de la demande : sélectionnez Device Trust.

- Nom d'utilisateur de l'IdP : saisissez idpuser.subjectNameId.

- Cliquez sur Terminer.

- Vérifiez que les informations suivantes apparaissent :

- Métadonnées SAML

- URL du service consommateur d'assertion

- URI du public

-

Téléchargez et enregistrez le fichier de métadonnées.

Cliquez sur le lien Télécharger les métadonnées.

Enregistrez le fichier de métadonnées localement.

Ouvrez le fichier de métadonnées et copiez son contenu pour l'utiliser dans Obtenir des informations sur les métadonnées SAML de VMware Identity Manager.