Étape 3 : configurer les règles de routage, Device Trust et les politiques d'accès client dans Okta pour les appareils iOS et Android

Cette fonctionnalité est disponible en accès anticipé. Pour l'activer, dans Okta Admin Console, accédez à , puis activez Workspace1 Device Trust pour votre ou vos plateformes mobiles.

Conditions préalables

Étape 1 : configurer VMware Identity Manager comme fournisseur d'identité dans Okta

Étape 2 : configurer la source des applications Okta dans VMware Identity Manager

La fonctionnalité Okta Device Trust simplifie l'administration des stratégies d'accès conditionnel pour les appareils iOS et Android dans l'intégration Workspace™ ONE™ +Okta. Device Trust et les stratégies d'accès aux applications sont configurées uniquement dans la console administrateur Okta.

Lorsque Device Trust iOS ou Android est configuré dans Okta, les utilisateurs sont redirigés vers VMware Identity Manager pour l'authentification à l'aide de la méthode d'authentification Mobile SSO (iOS) ou Mobile SSO (Android). VMware Identity Manager renvoie des informations sur le niveau de sécurité de l'appareil à Okta dans la réponse SAML.

Les stratégies d'accès que vous configurez dans Okta déterminent ensuite si l'appareil doit être approuvé pour accéder à l'application. Si l'appareil n'est pas approuvé, une page d'inscription d'appareil s'affiche.

Dans le cadre de cette intégration, vous devez effectuer les tâches suivantes pour configurer la fonctionnalité Device Trust dans la console administrateur Okta :

- Configurez les règles de routage du fournisseur d'identité dans Okta pour les appareils iOS et Android.

- Activez le paramètre Device Trust global dans Okta.

- Configurez les règles de stratégie d'authentification à l'application dans Okta.

- Configurez la stratégie d'accès par défaut dans VMware Identity Manager.

Vérifiez que les propriétés Réponse SSO de l'appareil, Activer la requête Authn forcée et Activer la notification d'échec d'authentification de la source d'application Okta dans VMware Identity Manager sont définies sur Oui. Ces propriétés sont obligatoires pour la solution d'approbation de l'appareil pour les appareils iOS et Android. Pour plus d'informations, consultez Étape 2 : configurer la source des applications Okta dans VMware Identity Manager.

Configurer les règles de routage du fournisseur d'identité dans Okta pour les appareils mobiles

Configurez les règles de routage de l'IdP d'Okta pour iOS et Android spécifiquement pour cette intégration VMware Workspace ONE + Okta. Une fois configurées, ces règles de routage fonctionnent avec les politiques d'authentification à l'application pour rediriger les demandes d'authentification des appareils iOS et/ou Android vers Workspace ONE.

- Dans Okta Admin Console, accédez à .

- Cliquez sur l'onglet Routing Rules (Règles de routage).

- Cliquez sur Ajouter une règle de routage.

- Configurez ce qui suit :

Paramètre Action Nom de la règle Saisissez un nom pour la règle que vous créez. SI L'adresse IP de l'utilisateur est Si cela est approprié pour votre implémentation, vous pouvez spécifier les zones réseau auxquelles le routage s'applique ou non. Pour spécifier une zone ici, au moins une zone réseau doit être déjà définie dans Okta. Pour obtenir plus d'informations, consultez Zones du réseau. ET La plateforme de l'appareil de l'utilisateur est Sélectionnez L'un de ces appareils, puis sélectionnez iOS or Android, ou les deux, en fonction de votre implémentation.

ET L'utilisateur accède à Sélectionnez Any of the following applications (N'importe laquelle des applications suivantes), puis saisissez la ou les applications auxquelles vous souhaitez que la règle de routage s'applique.

ET L'utilisateur correspond à Sélectionnez l'action appropriée :

- N'importe quel élément. Spécifie n'importe quel utilisateur. Il s'agit de la valeur par défaut.

- Expression régulière lors de la connexion. Vous permet de saisir une expression régulière valide basée sur la connexion utilisateur à utiliser pour la correspondance. Cette option est utile lorsque le domaine ou si un attribut utilisateur ne suffit pas pour établir une correspondance. Pour plus de détails, consultez Règles de routage du fournisseur d'identité.

- La liste de domaine lors de la connexion. Indiquez une liste des domaines à faire correspondre ; par exemple example.com. N'ajoutez pas le symbole @ au nom de domaine. Vous pouvez ajouter plusieurs domaines. Remarque : il n'est pas nécessaire d'échapper les caractères.

- Attribut utilisateur. Sélectionnez un nom d'attribut dans la liste de gauche, un type de comparaison dans la liste Commence par, puis saisissez une valeur que vous souhaitez faire correspondre dans le champ de texte de droite.

ALORS Utiliser ce fournisseur d'identité Sélectionnez le fournisseur d'identité que vous avez créé dans Okta pour VMware Identity Manager comme indiqué dans Étape 1 : configurer VMware Identity Manager comme fournisseur d'identité dans Okta. - Cliquez sur Créer une règle.

Activer le paramètre Device Trust dans Okta

Cette section décrit comment activer Device Trust spécifiquement pour cette intégration VMware Workspace ONE + Okta. Une fois configurés, ces paramètres fonctionnent avec les règles de routage IdP pour rediriger les demandes d'authentification des appareils iOS et/ou Android et des applications cibles vers Workspace ONE. Les autres demandes d'authentification sont traitées par la règle de routage par défaut.

Ne désactivez pas le paramètre Device Trust sur la page si vous avez également configuré une politique d'authentification à l'application qui autorise les appareils de confiance (). Sinon, l'état de votre configuration Device Trust sera incohérent.

Pour désactiver Device Trust pour votre org, supprimez d'abord toutes les politiques d'authentification à l'application qui contiennent un paramètre Device Trust, puis désactivez Device Trust dans .

-

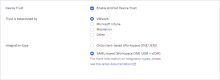

Dans Admin Console, allez à .

- Dans la section iOS Device Trust ou Android Device Trust, cliquez sur Modifier.

- Sélectionnez Activer Android Device Trust ou iOS Device Trust.

- Pour L'approbation est établie par, sélectionnez VMware.

- Pour Type d'intégration, sélectionnez Basé sur SAML (Workspace ONE UEM + vIDM).

- Cliquez sur Suivant.

- Pour l'option Fournisseur d'identité d'appareil, sélectionnez le fournisseur d'identité que vous avez créé dans Okta pour VMware Identity Manager comme indiqué dans Configurer les règles de routage du fournisseur d'identité dans Okta pour les appareils mobiles.

- (Facultatif) Dans le champ Fournisseur de gestion des appareils mobiles, la valeur Workspace ONE est pré-renseignée par défaut. Vous pouvez la modifier si nécessaire. Le fournisseur MDM que vous saisissez ici est affiché aux utilisateurs finaux lors de l'inscription de l'appareil.

- Dans la zone de texte Lien d'inscription, entrez une adresse Web à laquelle les utilisateurs finaux avec des appareils non gérés seront redirigés. Par exemple, vous pouvez envoyer ces utilisateurs vers une page contenant des instructions d'inscription, ou vers la page d'inscription de Workspace ONE.

- Cliquez sur Enregistrer.

Configurez les règles de stratégie d'authentification à l'application dans Okta

- Seuls les administrateurs d'application, d'org et les super administrateurs peuvent configurer les politiques d'authentification à l'application.

-

Ne désactivez pas le paramètre Device Trust sur la page si vous avez également configuré une politique d'authentification à l'application qui autorise les appareils de confiance (). Sinon, l'état de votre configuration Device Trust sera incohérent.

Pour désactiver Device Trust pour votre org, supprimez d'abord toutes les politiques d'authentification à l'application qui contiennent un paramètre Device Trust, puis désactivez Device Trust dans .

- Si vous demandez à Okta de désactiver cette solution Device Trust pour votre organisation (qui est distincte du paramètre Device Trust que vous avez activé dans Activer le paramètre Device Trust dans Okta, veillez à modifier d'abord le paramètre Device Trust dans les règles de la politique d'authentification à l'application sur N'importe lequel (Applications > application > Authentification). Si vous n'effectuez pas cette modification et que, par la suite, Okta réactive la capacité Device Trust pour votre organisation, le paramètre Device Trust dans les règles de la stratégie d'authentification à l'application prendra effet immédiatement, ce à quoi vous ne vous attendiez peut-être pas.

À propos des règles de stratégie d'authentification à l'application

Par défaut, toutes les options Client de la boîte de dialogue Règle d'authentification de l'application sont présélectionnées. Pour configurer un accès plus granulaire à l'application, créez des règles qui reflètent les informations suivantes :

- L'identité des utilisateurs ou les groupes auxquels ils appartiennent

- S'ils sont sur le réseau ou hors réseau, ou dans une zone réseau définie

- Le type de client exécuté sur leur appareil (applications Office 365 uniquement).

- La plateforme de leur appareil mobile ou de bureau

- Si leurs appareils sont approuvés ou non

Adopter une approche de liste d'autorisation pour les règles de la stratégie d'authentification

- Créez une ou plusieurs règles Autoriser pour prendre en charge les scénarios qui permettront d'accéder à l'application, puis attribuez à ces règles la priorité la plus élevée.

- Créez une règle attrape-tout Refuser qui s'appliquera aux utilisateurs qui ne correspondent pas aux scénarios permissifs que vous avez créés dans Étape 1. Attribuez à cette règle la priorité la plus faible, juste au-dessus de la règle par défaut. Dans l'approche de la liste d'autorisation décrite ici, la règle par défaut n'est jamais atteinte car elle est effectivement annulée par la règle attrape-tout Refuser.

Pour obtenir des informations de sécurité importantes sur la création de règles de politique d'authentification à l'application, consultez Politiques d'authentification à l'application.

Procédure

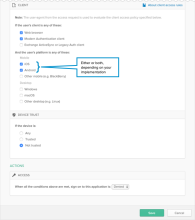

Remarque : l'exemple de liste d'autorisation ci-dessous présente les règles Device Trust pour la gestion de l'accès à Office 365. Pour les autres applications, notez que la section Si le client de l'utilisateur est l'un des suivants n'est pas présente.

-

Dans Admin Console, accédez à .

- Cliquez sur l'application compatible avec SAML ou WS-Fed que vous souhaitez protéger avec Device Trust.

- Cliquez sur l'onglet Authentification.

- Faites défiler jusqu'à Stratégie d'authentification, puis cliquez sur Ajouter une règle.

- Configurez une ou plusieurs règles en utilisant la liste d'autorisation d'exemple comme guide.

Liste d'autorisation d'exemple

Les utilisateurs disposant d'appareils non approuvés sont guidés dans l'inscription de Workspace ONE ou redirigés vers la destination du Lien d'inscription configuré dans cette étape.

Exemple de règle 1 : Navigateur Web ; Authentification moderne ; iOS et/ou Android ; De confiance; Autoriser l'accès + MFA

- Saisissez un nom descriptif pour la règle.

- Sous PERSONNES, indiquez si vous souhaitez appliquer la règle aux individus uniquement ou aux individus et aux groupes. L'option que vous sélectionnez doit être la même pour toutes les règles que vous créez pour cet exemple.

- Sous EMPLACEMENT, indiquez l'emplacement de l'utilisateur auquel la règle s'appliquera. L'option que vous sélectionnez doit être la même pour toutes les règles que vous créez pour cet exemple.

- Sous CLIENT, configurez les paramètres suivants :

- Navigateur Web : sélectionné

- Client authentification moderne : sélectionné

- Client Exchange ActiveSync : non sélectionné

- Mobile

- iOS : sélectionné

- Android : sélectionné

- Autre mobile : non sélectionné

- Bureau

- Windows : non sélectionné

- macOS : non sélectionné

- Autre bureau : non sélectionné

- Sous DEVICE TRUST, configurez les éléments suivants :

Vous ne pouvez sélectionner les options De confiance et Non de confiance de la section Device Trust que si toutes les options suivantes de la section Client ne sont pas sélectionnées :

- Exchange ActiveSync ou client d'authentification héritée

- Autre appareil mobile (par exemple, BlackBerry)

- Autre bureau (par exemple, Linux)

- N'importe lequel : non sélectionné

- De confiance : non sélectionné

- Non de confiance : non sélectionné

- Configurer Accès :

- Autorisé : sélectionné

- Demander le facteur : sélectionné

- Cliquez sur Enregistrer.

- Créez la règle 2.

Exemple de règle 2 : Navigateur Web ; Authentification moderne ; Toutes les plateformes sauf iOS et/ou Android ; N'importe quelle approbation ; Autoriser l'accès + MFA

- Saisissez un nom descriptif pour la règle.

- Sous PERSONNES, sélectionnez la même option Personnes que celle que vous avez sélectionnée dans Règle 1. L'option que vous sélectionnez doit être la même pour toutes les règles que vous créez pour cet exemple.

- Sous EMPLACEMENT, sélectionnez la même option Emplacement que celle que vous avez sélectionnée dans Règle 1. L'option que vous sélectionnez doit être la même pour toutes les règles que vous créez pour cet exemple.

- Sous CLIENT, configurez les paramètres suivants :

- Navigateur Web : sélectionné

- Client authentification moderne : sélectionné

- Client Exchange ActiveSync : non sélectionné

- Mobile

- iOS : non sélectionné

- Android : sélectionné

- Autre mobile : sélectionné

- Bureau

- Windows : sélectionné

- macOS : sélectionné

- Autre bureau : sélectionné

- Sous DEVICE TRUST, configurez les éléments suivants :

Vous ne pouvez sélectionner les options De confiance et Non de confiance de la section Device Trust que si toutes les options suivantes de la section Client ne sont pas sélectionnées :

- Exchange ActiveSync ou client d'authentification héritée

- Autre appareil mobile (par exemple, BlackBerry)

- Autre bureau (par exemple, Linux)

- N'importe lequel : sélectionné

- De confiance : non sélectionné

- Non de confiance : non sélectionné

- Configurez Accès.

- Le paramètre Autorisé est sélectionné.

- Le paramètre Demander le facteur est sélectionné.

- Cliquez sur Enregistrer.

- Créez la règle 3.

Exemple de règle 3 : Navigateur Web ; Authentification moderne ; iOS et/ou Android ; Non de confiance ; Refuser l'accès

- Saisissez un nom descriptif pour la règle.

- Sous PERSONNES, sélectionnez la même option Personnes que celle que vous avez sélectionnée dans Règle 1. L'option que vous sélectionnez doit être la même pour toutes les règles que vous créez pour cet exemple.

- Sous EMPLACEMENT, sélectionnez la même option Emplacement que celle que vous avez sélectionnée dans Règle 1. L'option que vous sélectionnez doit être la même pour toutes les règles que vous créez pour cet exemple.

- Sous CLIENT, configurez les paramètres suivants :

- Navigateur Web : sélectionné

- Client authentification moderne : sélectionné

- Client Exchange ActiveSync : non sélectionné

- Mobile

- iOS : sélectionné

- Android : sélectionné

- Autre mobile : non sélectionné

- Bureau

- Windows : non sélectionné

- macOS : non sélectionné

- Autre bureau : non sélectionné

- Sous DEVICE TRUST, configurez les éléments suivants :

Vous ne pouvez sélectionner les options De confiance et Non de confiance de la section Device Trust que si toutes les options suivantes de la section Client ne sont pas sélectionnées :

- Exchange ActiveSync ou client d'authentification héritée

- Autre appareil mobile (par exemple, BlackBerry)

- Autre bureau (par exemple, Linux)

- N'importe lequel : non sélectionné

- De confiance : non sélectionné

- Non de confiance : sélectionné

- Configurez Accès.

Le paramètre Refusé est sélectionné.

- Cliquez sur Enregistrer.

Exemple de règle 4 : Règle d'authentification de session par défaut : N'importe quel client ; Toutes les plateformes ; N'importe quelle approbation ; Autoriser l'accès

La règle d'authentification par défaut est déjà créée et ne peut pas être modifiée. Dans cet exemple, la règle Par défaut n'est jamais atteinte car elle est effectivement annulée par la règle 3.

Configurez la stratégie d'accès par défaut dans VMware Identity Manager

Mettez à jour la stratégie d'accès par défaut dans VMware Identity Manager pour inclure des règles de stratégie pour les appareils iOS et Android. La stratégie d'accès par défaut régit le comportement du catalogue Workspace ONE. La configuration des règles de stratégie SSO mobile est obligatoire car elle fait partie de la transmission des informations d'approbation de l'appareil aux applications.

Créez des règles de stratégie pour iOS et Android avec Mobile SSO comme méthode d'authentification et avec l'authentification Okta comme méthode de secours. Configurez également les règles pour l'application Workspace ONE, l'application Hub et le navigateur Web. Assurez-vous que les règles de stratégie sont dans le bon ordre.

- Connectez-vous à la console VMware Identity Manager en tant qu'administrateur système.

- Cliquez sur l'onglet Gestion des identités et des accès, puis sur l'onglet Stratégies.

- Cliquez sur Edit Default Access Policy (Modifier la stratégie d'accès par défaut).

- Dans l'assistant Modifier la stratégie, cliquez sur Configuration.

- Cliquez sur Add Policy Rule (Ajouter une règle de stratégie) et créez une règle de stratégie pour les appareils iOS.

- Définissez Mobile SSO (iOS) comme première méthode d'authentification et l'authentification Okta comme méthode d'authentification de secours.

Si la plage de réseau d'un utilisateur est TOUTES LES PLAGES et qu'il accède au contenu depuis iOS, effectuez l'action S'authentifier avec, et l'utilisateur pourra s'authentifier avec Mobile SSO (iOS).

Si la méthode précédente échoue ou n'est pas applicable, alors les utilisateurs s'authentifient avec la Méthode d'authentification Okta.

Remarque : pour Okta Auth Method (Méthode d'authentification Okta), sélectionnez la méthode d'authentification que vous avez créée pour l'IdP Okta dans Terminer la création d'un fournisseur d'identité dans VMware Identity Manager. - Cliquez sur Enregistrer.

- Définissez Mobile SSO (iOS) comme première méthode d'authentification et l'authentification Okta comme méthode d'authentification de secours.

- Cliquez sur Add Policy Rule (Ajouter une règle de stratégie) et créez une règle de stratégie similaire pour les appareils Android.

- Définissez Mobile SSO (Android) comme première méthode d'authentification et l'authentification Okta comme méthode d'authentification de secours.

Si la plage de réseau d'un utilisateur est ALL RANGES et qu'il accède au contenu depuis Android, effectuez l'action S'authentifier avec en choisissant Mobile SSO (Android).

Si la méthode précédente échoue ou n'est pas applicable, alors les utilisateurs s'authentifient avec la Méthode d'authentification Okta.

- Cliquez sur Enregistrer.

- Définissez Mobile SSO (Android) comme première méthode d'authentification et l'authentification Okta comme méthode d'authentification de secours.

- Configurez la règle de stratégie pour l'application Workspace ONE et l'application Hub.

- Cliquez sur la règle de stratégie pour l'application Workspace ONE et l'application Hub pour la modifier.

- Configurez la règle.

Si la plage de réseau d'un utilisateur est ALL RANGES et qu'il accède au contenu depuis l'application Workspace ONE ou Hub, effectuez cette action : S'authentifier avec

en choisissant Mobile SSO (pour iOS).

Si la méthode précédente échoue ou n'est pas applicable, alors les utilisateurs s'authentifient avec Mobile SSO (pour Android).

Si la méthode précédente échoue ou n'est pas applicable, alors utilisez la Méthode d'authentification Okta.

- Organisez les règles de politique dans l'ordre suivant, de haut en bas :

- Application Workspace ONE ou application Hub iOS ou Android

- iOS ou Android

- Navigateur Web

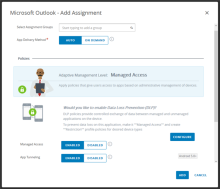

Exemple de configuration des paramètres pour les applications Android natives

Pour offrir la meilleure expérience aux utilisateurs d'appareils Android, vous pouvez configurer certains paramètres pour le flux SSO mobile Android.

Les applications Android natives nécessitent le téléchargement et l'installation du tunnel VMware sur les appareils des utilisateurs finaux. En tant que meilleure pratique pour un environnement d'intégration Workspace ONE+Okta, configurez le paramètre de déploiement automatique pour chaque application Android native afin que l'application et le tunnel soient automatiquement déployés sur les appareils des utilisateurs après leur inscription. Activez également l'accès géré pour les applications.

Vous configurez ces paramètres dans la console VMwareWorkspace ONE UEM.

- Dans Workspace ONE UEM, accédez à la page .

- Cliquez sur le nom de l'application.

- Cliquez sur Affecter.

- Cliquez sur Ajouter une affectation pour ajouter une nouvelle affectation ou sélectionnez l'affectation à modifier et cliquez sur Modifier.

- Configurez l'affectation en fonction de vos besoins et incluez les sélections suivantes en tant que bonne pratique :

- Méthode de distribution des applications : AUTO

- Accès géré : ACTIVÉ

- Tunnelisation de l'application : ACTIVÉ

Lorsque vous activez Tunnelisation de l'application, vous devez également sélectionner le profil de configuration VPN à utiliser pour l'application.

Exemple :

- Enregistrez l'affectation.

Une fois que les utilisateurs ont inscrit leurs appareils, l'application apparaît dans le catalogue. L'icône de l'application indique que le tunnel est inclus. Lorsque les utilisateurs installent l'application, l'application et le tunnel sont tous deux installés.