FAQ sur l'intégration Active Directory

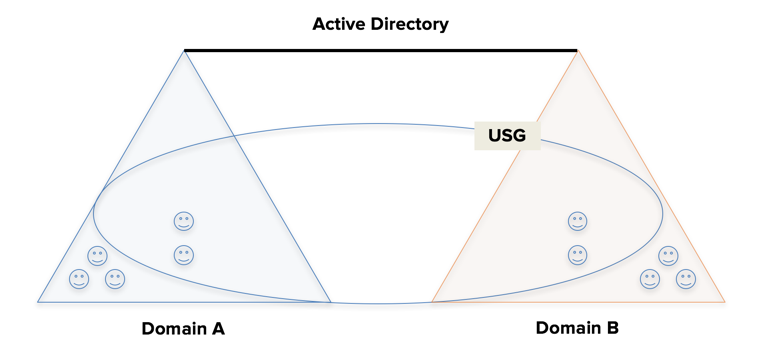

Comment Okta gère-t-elle les groupes de sécurité universels (GSU)?

Pour en savoir plus à propos des groupes de sécurité universels (GSU), consultez groupes de sécurité.

Variables

- Les utilisateurs et les GSU sont associés aux mêmes domaines AD ou à des domaines différents.

- Si les domaines diffèrent, les deux existent dans Okta et sont liés par une relation de confiance.

- Les utilisateurs sont ajoutés dans Okta via une connexion (JIT) ou une importation.

Hypothèses

- Les options pour l'approvisionnement JIT et la Prise en charge GSU sont sélectionnées au sein des Paramètres d'importation et de compte.

- Si l'option Planifier l'importation est sélectionnée, l'option Ne pas importer de nouveaux utilisateurs n'est pas sélectionnée.

Okta ne prend pas en charge les groupes locaux de domaine contenant des membres de plusieurs domaines. Les GSU avec des appartenances inter-domaines sont pris en charge si une approbation bidirectionnelle est établie entre les domaines. Les GSU ne prennent pas en charge les appartenances inter-forêts.

Scénarios de connexion (JIT)

Un utilisateur membre d'un GSU qui n'existe pas dans Okta se connecte sur Okta

- Si l'utilisateur et le GSU sont associés au même domaine et que le GSU n'existe pas encore sur Okta, Okta créera ou mettra à jour le profil de l'utilisateur sur Okta, puis intègrera le GSU et procèdera à la synchronisation de l'appartenance de l'utilisateur au GSU.

- Si l'utilisateur et le groupe de sécurité universel (GSU) sont associés à différents domaines, que les deux domaines existent sur Okta, mais pas le GSU, Okta créera ou mettra à jour le profil de l'utilisateur sur Okta sans y intégrer le GSU.

Un utilisateur membre d'un GSU qui existe dans Okta se connecte sur Okta

- Si l'utilisateur et le GSU sont associés au même domaine et que le GSU existe sur Okta, Okta créera ou mettra à jour le profil de l'utilisateur sur Okta, puis procèdera à la synchronisation de l'appartenance de l'utilisateur au GSU.

- Si l'utilisateur et le GSU sont associés à des domaines distincts et que le GSU existe dans Okta, alors Okta procèdera à la synchronisation de l'appartenance de l'utilisateur au GSU lors de la connexion, et ce, uniquement si les deux domaines sont liés par une relation de confiance. Si les domaines ne sont pas liés par une relation de confiance, Okta ne reconnaîtra pas l'appartenance de l'utilisateur à un GSU.

Importer des scénarios

Que se passe-t-il durant une importation de groupes et d'utilisateurs ?

- Si les utilisateurs et le GSU sont membres du même domaine, Okta créera ou mettra à jour le profil de l'utilisateur sur Okta, créera le GSU s'il n'existe pas sur Okta, puis procèdera à la synchronisation de l'appartenance des utilisateurs au GSU, uniquement pour les utilisateurs associés au domaine importé. Aucun autre élément ne sera importé depuis d'autres domaines. Durant l'importation, Okta ne reconnaît pas les appartenances à des GSU d'autres domaines.

- Si les utilisateurs du domaine importé sont des membres d'une GSU associée à un domaine différent, Okta importera uniquement les utilisateurs et ignorera leur appartenance au GSU. Si le domaine incluant le GSU est importé ultérieurement, Okta synchronisera les appartenances lors de la prochaine connexion des membres du groupe dans Okta.

Exemple : GSU sur 2 domaines

Supposons qu'un groupe de sécurité universel situé dans un domaine B, et contenant des utilisateurs des domaines A et B :

Si le domaine A est importé sur Okta, quels membres du GSU seront importés sur Okta ?

Seuls les utilisateurs du domaine A seront importés sur Okta, et leur appartenance au GSU sera ignorée jusqu'à l'importation ultérieure du domaine B.

Si le domaine A existe sur Okta, est-ce que l'importation du domaine B intègre le GSU dans Okta et entraîne la synchronisation des appartenances au deuxième groupe dans le GSU ?

Oui.

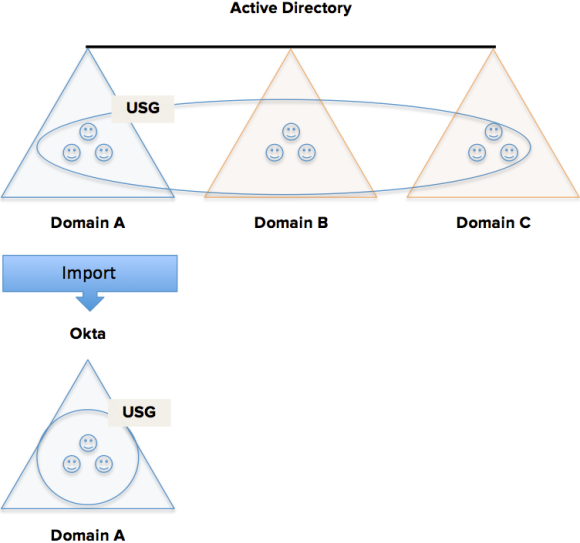

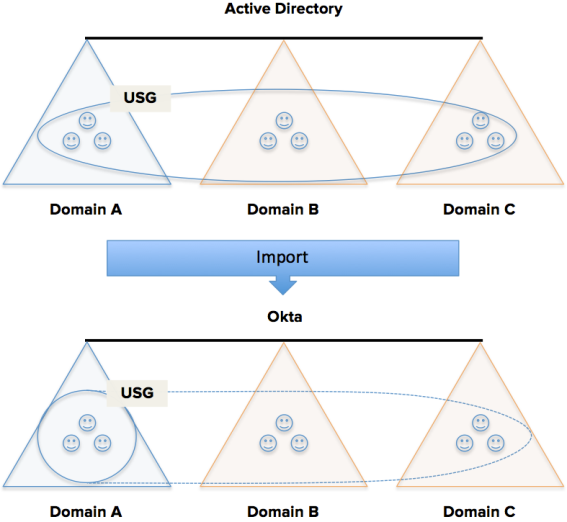

Exemple : GSU sur 3 domaines

Prenons pour exemple une forêt de 3 domaines située dans le domaine A, et contenant les utilisateurs des domaines A, B et C.

Lorsque les utilisateurs et les groupes du domaine A sont importés sur Okta, le GSU est importé, puis les appartenances des utilisateurs au GSU du domaine A sont synchronisées.

Si les utilisateurs et groupes des domaines B et C sont importés dans Okta, les appartenances aux GSU de ces domaines ne seront pas synchronisées jusqu'à la première connexion des utilisateurs de ces domaines dans Okta (comme indiqué par la ligne en pointillés dans le diagramme).

Quand les groupes de distribution sont-ils intégrés à Okta ?

Les groupes de distribution sont intégrés à Okta durant les importations complètes et incrémentielles, non pas durant l'approvisionnement JIT.

Lorsque les utilisateurs se connectent et que le flux d'approvisionnement JIT est activé, Okta importe les appartenances aux groupes de sécurité, mais pas aux groupes de distribution. L'approvisionnement JIT ne synchronise pas l'appartenance aux groupes de distribution pour les comptes utilisateur. Les utilisateurs n'héritent pas d'une appartenance à un groupe de sécurité parent s'ils sont membres d'un groupe de distribution enfant. Pour effectuer des mises à jour régulières des appartenances aux groupes de distribution depuis AD dans Okta, planifiez une importation.

Quand les groupes de distribution sont-ils synchronisés sur Okta ?

Uniquement durant les importations incrémentielles et complètes, et uniquement si les utilisateurs et les groupes importés sont associés au même domaine.

Lorsque les utilisateurs se connectent et que le flux d'approvisionnement JIT (Just-in-Time, ou juste-à-temps en français) est activé, Okta importe les appartenances aux groupes de sécurité, mais pas aux groupes de distribution. L'approvisionnement JIT ne synchronise pas l'appartenance aux groupes de distribution pour les comptes utilisateur. Les utilisateurs n'héritent pas d'une appartenance à un groupe de sécurité parent s'ils sont membres d'un groupe de distribution enfant. Pour effectuer des mises à jour régulières des appartenances aux groupes de distribution depuis AD vers Okta, planifiez une importation.

Lorsque l'option Ignore les utilisateurs lors de l'importation est sélectionnée pour l'approvisionnement sur la page Dans Okta, les appartenances aux groupes ne sont pas importées quand il s'agit de groupes de sécurité universels ou de groupes de distribution. Consultez Configurer l'importation Active Directory et les paramètres du compte.

Okta traite-t-elle les groupes de distribution (GD) et les groupes de sécurité universels (GSU) de la même façon ou différemment ?

À cet égard, Okta traite les groupes de distribution (GD) et les groupes de sécurité universels (GSU) de la même même manière :

Durant les importations, Okta ne synchronise pas les appartenances aux groupes pour les groupes de distribution ou de sécurité universels situés dans un domaine différent du domaine importé.

À cet égard, Okta traite les groupes de distribution (GD) et les groupes de sécurité universels (GSU) différemment :

- Si un utilisateur et un GSU dont il est membre sont associés au même domaine, Okta synchronisera l'utilisateur avec le GSU durant l'approvisionnement JIT (Just-in-Time), ou juste-à-temps, et les importations.

- Si un utilisateur et un GD dont il est membre sont associés au même domaine, Okta synchronisera l'utilisateur avec le GD uniquement lors des imports, et non lors du JIT.

Lorsque les utilisateurs se connectent et que le flux d'approvisionnement JIT est activé, Okta importe les appartenances aux groupes de sécurité, mais pas aux groupes de distribution. L'approvisionnement JIT ne synchronise pas l'appartenance aux groupes de distribution pour les comptes utilisateur. Les utilisateurs n'héritent pas d'une appartenance à un groupe de sécurité parent s'ils sont membres d'un groupe de distribution enfant. Pour effectuer des mises à jour régulières des appartenances aux groupes de distribution depuis AD vers Okta, planifiez une importation.

Lorsque l'option Ignore les utilisateurs lors de l'importation est sélectionnée pour l'approvisionnement sur la page Dans Okta, les appartenances aux groupes ne sont pas importées quand il s'agit de groupes de sécurité universels ou de groupes de distribution. Consultez Configurer l'importation Active Directory et les paramètres du compte.

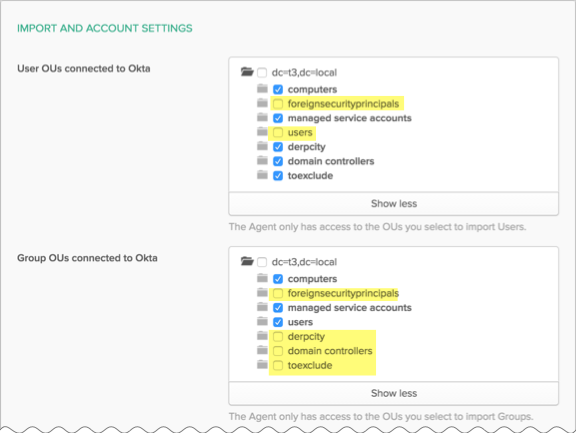

Comment Okta gère-t-elle les utilisateurs et les groupes qui sont transférés vers une OU hors de portée ?

Le terme unité organisationnelle (OU) hors de portée se rapporte à une OU qui n'apparaît pas ou n'est pas sélectionnée dans le sélecteur OU pertinent.. L'image suivante met en évidence des exemples de ces derniers en jaune.

Certaines organisations doivent gérer des processus de suppression d'employés qui impliquent le transfert d'utilisateurs ou de groupes vers une OU hors de portée. Okta n'importe jamais d'utilisateurs ni de groupes issus d'OU hors de portée, et refuse la connexion à ce type d'utilisateurs.

Scénarios de connexion (JIT)

Okta refuse la connexion à tous les utilisateurs des OU hors de portée, indépendamment de leur statut d'activation dans Active Directory.

- Lorsqu'un utilisateur d'une unité organisationnelle (OU) hors de portée actif dans AD essaie de se connecter sur Okta, Okta détecte son statut AD, le conserve comme activé dans Okta, mais refuse la connexion.

- Lorsqu'un utilisateur d'une unité organisationnelle (OU) hors de portée désactivé dans AD essaie de se connecter sur Okta, Okta détecte son statut AD, le désactive sur Okta, et refuse la connexion.

Importer des scénarios

Okta effectue des importations complètes et incrémentielles.

- Durant une importation incrémentielle, Okta ne détecte pas les utilisateurs et les groupes des OU hors de portée. Ainsi, aucun d'entre eux n'est importé.

-

Les comptes importés depuis une OU dans la portée durant une importation complète ou incrémentielle, puis déplacés ultérieurement vers une OU hors de portée, ne sont pas désactivés durant une importation incrémentielle postérieure.

- Durant une importation complète, Okta détecte les utilisateurs des OU hors de portée comme étant manquants, les désactive (indépendamment de leur statut d'activité dans AD), puis refuse leur connexion suivante.

-

Les groupes AD existant dans Okta, qui ont été supprimés dans AD, sont seulement supprimés d'Okta seulement pendant les importations complètes.

Comment l'approvisionnement JIT traite-t-il les groupes imbriqués en dehors de la permission d'un filtre d'objet ou d'une OU ?

Des incohérences en matière d'appartenance peuvent survenir entre les importations régulières et l'approvisionnement JIT. Ces dysfonctionnements peuvent se produire en cas d'utilisation de groupes imbriqués.

Durant les importations régulières, Okta ne détecte pas les groupes enfants hors de portée d'une UO de AD ou d'un filtre d'objet LDAP. Si un groupe parent est situé dans la portée d'une OU ou d'un filtre d'objet, sans que cela soit le cas de ses groupes enfants, Okta procèdera à une résolution erronée de l'appartenance du groupe durant l'importation.

L'approvisionnement JIT fait correspondre ces appartenances avec le groupe parent, dans la mesure où sa fonction détecte uniquement les appartenances dites "plates".

Quelles permissions sont nécessaires pour l'utilitaire de gestion de l'agent AD d'Okta ?

L'autorisation par défaut concerne l'administrateur du domaine. Consultez la section Débuter avec l'intégration Active Directory.

Puis-je créer le compte de service Okta par moi-même ?

Oui, vous pouvez créer ou utiliser un compte de service AD existant pour l'installation de l'agent, si vous ne souhaitez pas qu'il soit créé pour vous via le processus d'installation.

Puis-je déplacer le compte de service Okta vers une OU différente ?

Oui. Vous pouvez déplacer le compte après l'installation de l'agent. Par exemple, vous pouvez le déplacer vers une OU exclusivement réservée aux comptes de service.

Comment modifier le mot de passe du compte de service d'Okta ?

Une meilleure pratique est de régulièrement modifier le mot de passe du compte de service Okta utilisé pour installer l'agent AD d'Okta.

Pour modifier le mot de passe, suivez les étapes ci-dessous :

- Sur Active Directory, avec l'outil Utilisateurs et ordinateurs Active Directory, localisez le compte OktaService. Effectuez un clic-droit pour réinitialiser le mot de passe sur AD. Vous aurez besoin de privilèges d'administrateur du domaine ou de privilèges suffisamment élevés pour effectuer cette action.

- Sur le serveur sur lequel l'agent est installé, depuis la console Services :

- Repérez l'emplacement du service de l'agent AD d'Okta, puis interrompez-le.

- Effectuez un clic-droit sur le service, puis sélectionnez l'onglet .

- Modifiez le mot de passe de façon à ce qu'il corresponde à celui que vous venez de définir sur AD.

- Commencez le service.

Si vous avez également installé l'agent d'authentification unique (SSO) IWA d'Okta et utilisé le même compte de service Okta que celui qui a été utilisé pour installer l'agent AD d'Okta, alors vous devrez également modifier le mot de passe du compte de service d'Okta dans le . Le service OktaIWA est installé dans le menu des pools d'applications. Sous Advanced Settings (Paramètres avancés), vous pouvez modifier le mot de passe de service d'Okta, afin qu'il corresponde au nouveau mot de passe. En raison de la mise en cache, le service IWA peut ne pas s'interrompre immédiatement. Lorsque le cache est réinitialisé, si le mot de passe de service d'Okta n'a pas été mis à jour de façon à correspondre au mot de passe réinitialisé dans l'outil Utilisateurs et ordinateurs Active Directory et la console Services, alors IWA arrête de fonctionner.

Comment modifier le mot de passe du compte administrateur d'Okta ?

Il existe deux options pour réinitialiser le mot de passe d'un compte administrateur sur Okta :

- Connectez-vous avec le mot de passe et l'identifiant administrateur. Rendez-vous à la section du compte de l'utilisateur final.

- Une fois que vous êtes connecté(e) en tant que super administrateur, suivez le chemin ci-après : . Puis, sélectionnez soit d'envoyer un e-mail de réinitialisation du mot de passe ou créer un mot de passe temporaire.

Dois-je activer mon pare-feu pour l'agent ?

L'agent AD Okta est uniquement sortant. Vous n'avez pas besoin d'activer votre pare-feu pour tout trafic entrant de l'agent.

Puis-je déterminer quels agents recevront du trafic ?

Non. L'ensemble des agents actifs recevra du trafic. La seule façon de contrôler la réception du trafic par un agent et de désactiver un agent. Il n'est pas possible de contrôler le trafic d'un agent de façon à ce qu'il ne soit dirigé que vers un centre de données de sauvegarde en cas de défaillance.

Puis-je planifier le lancement des importations ?

Vous ne pouvez planifier des importations à une certaine heure de la journée. Vous pouvez, toutefois, en planifier la fréquence. Afin de planifier la fréquence des importations, rendez-vous sur , puis sélectionnez l'intégration AD. Dans l'onglet Paramètres, rendez-vous sur mportation et approvisionnement, puis sélectionnez l'option Planifier l'importation afin de choisir la fréquence des importations qui vous convient. Pour effectuer une importation manuelle, sélectionnez l'onglet Import, puis cliquez sur Import Now (Importer maintenant).

Existe-t-il une façon d'automatiser l'installation de l'agent ?

Il n'existe aucun moyen d'automatiser l'installation de agent.

Comment activer un débogage plus détaillé pour l'agent ?

Les journaux peuvent constituer une ressource précieuse pour le dépannage. Vous pouvez activer une journalisation détaillée à des fins de dépannage.

Pour vous éviter de générer constamment de nombreux fichiers volumineux, il est recommandé de désactiver la journalisation détaillée une fois votre dépannage terminé.

- Sur le système exécutant l'agent AD concerné, accédez au répertoire d'installation de l'agent AD. Par défaut il s'agit de celui-ci : C:\Program Files (x86)\Okta\Okta AD Agent.

- Ouvrez le fichier OktaAgentService.exe.config dans un éditeur de texte.

Modifiez <add key="VerboseLogging" value="False" /> par <add key="VerboseLogging" value="True" />.

- Enregistrez les modifications apportées au fichier.

- Redémarrez le service de l'agent AD.

De quel niveau de réglage des performances puis-je bénéficier sur l'agent ?

Vous n'avez pas besoin d'installer davantage d'agents AD pour les requêtes volumineuses. Augmenter le nombre de threads utilisés pour les interrogations permet à l' agent AD d'Okta existant de traiter davantage de requêtes.

- Ouvrez les Services Windows et arrêtez le service de l'agent Okta AD.

- Depuis le terminal, repérez l'emplacement du fichier OktaAgentService.exe.config pour chaque serveur de l'agent AD d'Okta :

C:\Program Files (x86)\Okta\Okta AD Agent\OktaAgentService.exe.config

-

Ouvrez le fichier OktaAgentService.exe.config dans un éditeur texte. Recherchez l'entrée PollingThreads :

<add key="PollingThreads" value="2" />

La valeur par défaut est 2 et la valeur maximale est 10.

- Enregistrez le fichier, puis redémarrez le service de l'agent AD d'Okta. Afin de vérifier que le paramètre a été modifié, ouvrez le fichier agent.log au démarrage et observez les informations de démarrage au bas du fichier : 2017/07/21 06:06:22.167 Debug – TEST-SERVER-1(4) – PollingThreads: <thread number>

Okta peut-elle être intégré à l'Active Directory géré par AWS ?

Oui, Okta peut être intégré à l'Active Directory géré par AWS. Il faut toutefois prendre en compte les éléments suivants :

-

L'agent AD ne peut créer de nouveau compte de service.

-

L'agent AD peut utiliser un compte existant en tant que compte de service.

-

Si vous ne souhaitez pas utiliser le compte administrateur par défaut de l'Active Directory géré par AWS, créez un compte de service avec des permissions granulaires. Consultez le section À propos des permissions du compte de service Okta.

-

L'envoi de nouveaux groupes fonctionne comme prévu, mais l'envoi de groupes gérés par AWS n'est pas pris en charge.