Configurer et gérer l'interface LDAP

L'interface LDAP utilise Universal Directory pour l'authentification plutôt qu'un serveur LDAP ou Active Directory (AD). L'interface LDAP vous permet d'utiliser Okta pour centraliser et gérer vos politiques, vos utilisateurs et vos applications LDAP qui prennent en charge le protocole d'authentification LDAP.

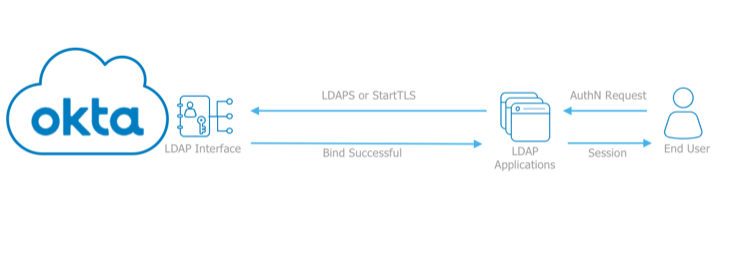

L'interface LDAP est un proxy cloud qui consomme les commandes LDAP et les transforme en appels d'API Okta, permettant l'utilisation d'un chemin direct pour l'Authentification des applications LDAP héritées sur le cloud.

Pour booster la sécurité, vous pouvez également ajouter l'authentification multifacteur (MFA) à vos applications LDAP avec Okta Verify Push et le mode de mot de passe à usage unique (OTP).

L'interface LDAP vous permet de connecter des applications LDAP à Okta Universal Directory sans installer ni tenir à jour les agents LDAP Okta :

L'agent LDAP d'Okta synchronise les profils utilisateur vers ou depuis un répertoire LDAP existant. L'interface LDAP vous permet de migrer certaines applications depuis des serveurs LDAP ou AD vers Okta.

L'agent LDAP d'Okta est généralement déployé au sein de votre pare-feu. L'interface LDAP est gérée dans le cloud.

Les politiques d'authentification sur l'interface LDAP analysent la politique de connexion d'Okta. Pour implémenter l'authentification multifacteur (MFA) pour vos applications LDAP, vous pouvez définir des zones réseau pour les applications LDAP qui se connectent à Okta, puis appliquer des politiques d'authentification multifacteur (MFA) à ces zones. Toute connexion issue des applications LDAP doit utiliser l'authentification multifacteur. Vous pouvez également utiliser les politiques pour faire en sorte que l'authentification multifacteur (MFA) ne soit pas requise pour l'accès aux applications LDAP.

Rubriques

- Limitations connues à interface LDAP

- Paramètres de connexion de l'interface LDAP

- Activer l'interface LDAP

- Exposer des groupes d'applications dans l'arborescence de répertoires de l'interface LDAP

- Utiliser l'authentification multifacteur dans l'interface LDAP

- Contrôle de la pagination de l'interface LDAP

- Dépannage de l'interface LDAP