Activer OpenID Connect pour les apps Active Directory Federation Services existantes

Cette rubrique décrit comment activer les connexions OpenID Connect (OIDC) avec les applications Active Directory Federation Services (ADFS) existantes.

Lancer la procédure

-

Autorisez une app existante à utiliser OIDC :

-

Dans Admin Console, accédez à .

- Sélectionnez une app ADFS.

- Sélectionnez l'onglet Authentification.

- Dans la section Paramètres, cliquez sur Modifier.

- Sélectionnez OpenID Connect.

- Notez les valeurs ID de client et Clé secrète client.

- Dans le champ URI de redirection, saisissez votre URI de redirection. Utilisez une barre oblique à la fin de l'URI, comme https://votredomaine.com/.

- Cliquez sur Enregistrer.

-

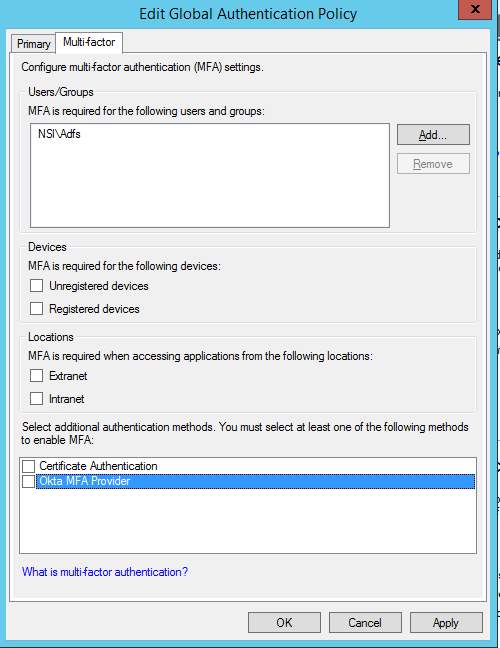

- Ouvrez la politique d'authentification globale ADFS pour modification, puis sélectionnez l'onglet Multifacteur .

- Décochez la case Okta MFA Provider, puis cliquez sur OK avant de passer à l'étape suivante.

- Mettez tous les plug-ins ADFS existants à niveau vers la version 1.7.0 ou une version ultérieure.

- Une fois la mise à niveau terminée, vérifiez que votre app fonctionne normalement.

- Ouvrez ce fichier avec un éditeur de texte :

C:\Users\<adfs_service_account_name>\AppData\Local\Okta\Okta MFA Provider\config\okta_adfs_adapter.json.

Consultez Configurer la MFA pour Active Directory Federation Services (ADFS).

- Recherchez la propriété useOIDC et définissez sa valeur sur true.

- Enregistrez vos modifications et fermez l'éditeur de texte.

- Ouvrez ce fichier avec un éditeur de texte :

-

À l'aide d'un éditeur de texte, copiez et créez le script Microsoft PowerShell suivant et enregistrez-le sous ApplyConfigurationSettingChanges.ps1. Si nécessaire, modifiez les valeurs des variables BinDir et ConfigDir de manière à correspondre à votre environnement.Copier

ApplyConfigurationSettingChanges.ps1

# ApplyConfigurationSettingChanges.ps1

[System.Reflection.Assembly]::Load("System.EnterpriseServices, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b03f5f7f11d50a3a")

$BinDir = "C:\Program Files\Okta\Okta MFA Provider\bin"

$ConfigDir = "C:\Program Files\Okta\Okta MFA Provider\config"

Start-Service adfssrv

# Remove Okta MFA Provider

$providers = (Get-AdfsGlobalAuthenticationPolicy).AdditionalAuthenticationProvider

$providers.Remove("OktaMfaAdfs")

Set-AdfsGlobalAuthenticationPolicy -AdditionalAuthenticationProvider $providers

# Unregister

Unregister-AdfsAuthenticationProvider -Name "OktaMfaAdfs" -Confirm:$false -ErrorAction Stop

# restart the ADFS service

Restart-Service adfssrv -Force

# register MFA adapter again

$OktaMfaAssamply = [Reflection.Assembly]::Loadfile($BinDir + "\OktaMfaAdfs.dll")

$typeName = "OktaMfaAdfs.AuthenticationAdapter, OktaMfaAdfs, Version=" + $OktaMfaAssamply.GetName().Version + ", Culture=neutral, PublicKeyToken=3c924b535afa849b"

Register-AdfsAuthenticationProvider -TypeName $typeName -Name "OktaMfaAdfs" -Verbose -ConfigurationFilePath "$ConfigDir\okta_adfs_adapter.json"

# restart the service

Restart-Service adfssrv -Force

# Enable Okta MFA adapter

$providers = (Get-AdfsGlobalAuthenticationPolicy).AdditionalAuthenticationProvider

$providers.Add("OktaMfaAdfs")

Set-AdfsGlobalAuthenticationPolicy -AdditionalAuthenticationProvider $providers

- Ouvrez Microsoft Powershell en tant qu'administrateur et exécutez le script ApplyConfigurationSettingChanges.ps1.

- Vérifiez que l'utilisateur peut s'authentifier.