Addenda sur la batterie de serveurs

Cette section décrit les étapes à suivre pour installer l'adaptateur Okta Active Directory Federation Services (ADFS) dans l'environnement d'une batterie de serveurs de fédération.

Arrière-plan

Le programme d'installation conserve la clé secrète client en tant que chaîne protégée dans le fichier de configuration de chaque noeud. Cette chaîne protégée est générée à l'aide d'une clé propre à un appareil.

Lorsqu'ADFS est utilisé dans une batterie de serveurs, le fichier de configuration est répliqué dans les serveurs membres de la batterie.

Aperçu du processus

- Si vous installez l'adaptateur sur des serveurs dans une batterie ADFS, identifiez le nœud principal dans la batterie.

- Installez l'adaptateur ADFS sur tous les nœuds de la batterie de serveurs. N'enregistrez pas le plug-in pendant l'installation. Consultez Installez le plug-in ADFS Okta sur votre serveur ADFS.

- Créez un fichier de configuration de batterie en combinant les valeurs clientSecret dans un tableau qui contient les valeurs de tous les nœuds de la batterie de serveurs.

- Réenregistrez manuellement le fournisseur d'authentification ADFS sur le noeud primaire.

Installer l'adaptateur ADFS

- Installez le plug-in sur tous les nœuds de la batterie de serveurs ADFS, mais ne l'enregistrez pas avec ADFS. À l'étape Enregistrer l'adaptateur Okta ADFS de l'installation, décochez la case Enregistrer l'adaptateur Okta ADFS .

- Sur le nœud principal de la batterie de serveurs, ouvrez ce fichier avec un éditeur de texte :

C:\Users\<adfs_service_account_name>\AppData\Local\Okta\Okta MFA Provider\config\okta_adfs_adapter.json

- Copiez le contenu du fichier dans un nouveau fichier, par exemple okta_adfs_farm.json.

-

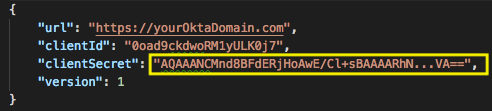

Combinez ces valeurs dans un fichier de configuration modifié. À partir de chacun des nœuds de la batterie de serveurs, ouvrez le fichier de configuration du plug-in et copiez la valeur clientSecret :

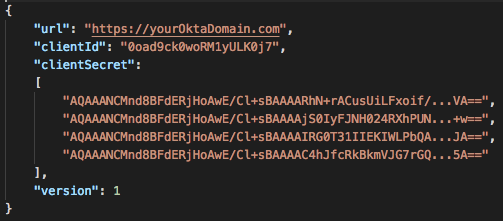

La valeur clientSecret de votre fichier okta_adfs_farm.json doit être un tableau JSON de chaînes protégées :

- Facultatif. Utilisez un outil Lint JSON pour valider le fichier JSON.

- Réenregistrez manuellement le fournisseur d'authentification ADFS sur le noeud primaire. Utilisez ce script comme exemple. Remplacez les emplacements et le nom du fichier de configuration par les vôtres :

[System.Reflection.Assembly]::Load("System.EnterpriseServices, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b03f5f7f11d50a3a") # change the values if needed $BinDir = "C:\Program Files\Okta\Okta MFA Provider\bin" $ConfigDir = "C:\Program Files\Okta\Okta MFA Provider\config" # we need the service to run in order to use powershell commands Start-Service adfssrv # Remove Okta MFA Provider $providers = (Get-AdfsGlobalAuthenticationPolicy).AdditionalAuthenticationProvider $providers.Remove("OktaMfaAdfs") Set-AdfsGlobalAuthenticationPolicy -AdditionalAuthenticationProvider $providers # Unregister Unregister-AdfsAuthenticationProvider -Name "OktaMfaAdfs" -Confirm:$false -ErrorAction Stop # restart the ADFS service Restart-Service adfssrv -Force # register MFA adapter again $OktaMfaAssamply = [Reflection.Assembly]::Loadfile($BinDir + "\OktaMfaAdfs.dll") $typeName = "OktaMfaAdfs.AuthenticationAdapter, OktaMfaAdfs, Version=" + $OktaMfaAssamply.GetName().Version + ", Culture=neutral, PublicKeyToken=3c924b535afa849b" # change the file name if needed Register-AdfsAuthenticationProvider -TypeName $typeName -Name "OktaMfaAdfs" -Verbose -ConfigurationFilePath "$ConfigDir\okta_adfs_farm.json" # restart the service Restart-Service adfssrv -Force # Enable Okta MFA adapter $providers = (Get-AdfsGlobalAuthenticationPolicy).AdditionalAuthenticationProvider $providers.Add("OktaMfaAdfs") Set-AdfsGlobalAuthenticationPolicy -AdditionalAuthenticationProvider $providers

-

Redémarrez le service ADFS sur tous les nœuds pour mettre à jour le contenu de la base de données de configuration.