Installation forcée d'Okta Device Trust pour les applications natives et Safari sur les appareils iOS gérés par MDM

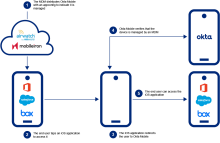

Okta Device Trust pour iOS vous permet d'empêcher les appareils iOS non gérés d'accéder aux services de l'entreprise via des navigateurs et des applications natives.

Conditions préalables

- Appareils iOS exécutant des versions d'iOS prises en charge par Okta

- Prise en charge du fournisseur MDM :

- Minimum : n'importe quel fournisseur Mobile Device Management (MDM) qui prend en charge la configuration des applications gérées

- Recommandé : fournisseurs MDM qui prennent en charge (1) la configuration des applications gérées et (2) la possibilité de convertir une instance d'application Okta Mobile installée par l'utilisateur final en une application gérée

- Applications :

- Toute application cloud iOS SAML ou WS-Fed

- Okta Mobile 5.12.0 et versions ultérieures pour iOS, géré par votre fournisseur MDM

Avant de commencer

- Sécuriser l'accès à Box - pour sécuriser l'accès à l'application Box, Okta vous recommande d'utiliser Box pour EMM. Si vous souhaitez utiliser cette solution Okta Device Trust au lieu de Box for EMM, vous devez contacter l'assistance Box et demander d'activer Safari View Controller (SVC) pour votre tenant Box.

- Si Device Trust et Okta Mobile Connect sont tous deux activés, les utilisateurs finaux qui tentent d'accéder à une application compatible avec Okta Mobile Connect (OMC) et sécurisée par Device Trustpassent par le flux d'authentification Device Trust si l'application a été configurée avec une règle de politique de connexion Device Trust. Sinon, ils passent par le flux OMC.

- Règles de politique d'authentification avec la condition De confiance ou non approuvé - lors du traitement d'une règle de politique d'authentification pour une application configurée avec la condition Faire confiance ou Non de confiance, Okta suspend le traitement normal de la règle et utilise Okta Mobile pour évaluer si l'appareil est approuvé ou non. Si Okta estime que l'appareil n'est pas de confiance, l'une des situations suivantes se produit :

- Si vous configurez une règle de politique d'authentification pour refuser les appareils non de confiance, les utilisateurs sont invités à s'inscrire sur votre fournisseur MDM.

- Si vous configurez une règle de politique de connexion pour émettre un défi MFA aux utilisateurs disposant d'appareils non de confiance, ces utilisateurs se verront présenter un défi MFA.

- Les utilisateurs finaux ne sont parfois pas redirigés vers la page de connexion de l'application - lorsque cette solution Device Trust est activée, si les utilisateurs finaux se connectent à un compte Gmail ou Salesforce fédéré par Okta et suppriment ensuite le compte, ils sont redirigés vers la page d'accueil d'Okta au lieu de la page de déconnexion de l'application.

- Okta prend en charge l'authentification sans mot de passe uniquement pour les applications Office 365 (en supposant qu'Okta Mobile est installé) - pour toutes les autres applications, une page de connexion Okta est présentée aux utilisateurs finaux pour qu'ils saisissent leurs informations d'identification. Les utilisateurs sont ensuite invités à laisser Okta Mobile évaluer le statut d'approbation de leur appareil. Si l'appareil est approuvé (inscrit auprès de MDM), les utilisateurs finaux peuvent accéder à l'application. Si Okta Mobile estime que l'appareil n'est pas approuvé, l'une des situations suivantes se produit :

- Si vous avez configuré une règle de stratégie d'authentification pour refuser les appareils non approuvés, les utilisateurs de ces appareils sont invités à s'inscrire à votre fournisseur MDM.

- Si vous avez configuré une règle de politique d'authentification afin de présenter une vérification par MFA pour les utilisateurs disposant d'appareils non de confiance, ces utilisateurs sont invités à utiliser la vérification par MFA.

- L'inscription MDM basée sur le Web échoue pour les applications compatibles avec SVC - pour les clients intégrés à un fournisseur MDM qui prend en charge l'inscription basée sur le Web (comme MobileIron), le flux d'inscription automatique conçu pour se produire dans cette solution d'approbation de l'appareil échoue si les utilisateurs finaux essaient d'accéder à une application native compatible avec Safari View Controller (SVC). Cela se produit car les applications du SVC ne prennent pas en charge l'ouverture de la page Paramètres de l'appareil, qui est nécessaire pour terminer l'inscription MDM. Si l'application comprend un bouton permettant de lancer Safari, les utilisateurs finaux peuvent appuyer sur ce bouton et terminer l'inscription MDM.

- Les utilisateurs finaux peuvent désactiver les liens universels par inadvertance et être empêchés d'accéder aux applications sécurisées par Device Trust - si Okta Mobile est installé sur l'appareil et qu'un utilisateur final touche le coin supérieur droit de l'écran (là où se trouve généralement le fil d'Ariane), l'utilisateur est invité à installer Okta Mobile même si celui-ci est déjà installé. Cela se produit parce que le fait d'appuyer sur cette partie de l'écran désactive par inadvertance le lien universel configuré pour ouvrir Okta Mobile. Une session Okta Mobile est nécessaire pour que l'utilisateur soit authentifié dans l'application. Informez les utilisateurs finaux concernés que, dans ce cas, ils peuvent ouvrir Okta Mobile en effectuant la solution de contournement suivante :

- Ouvrez l'application Notes.

- Créez une note contenant cette URL : https://login.okta.com/auth/oktamobile

- Cliquez sur Terminé. Ceci est nécessaire pour que l'URL devienne un hyperlien.

- Appuyez longuement sur le lien https://login.okta.com/auth/oktamobile.

- Sécurisation d'une application MDM fédérée par Okta avec cette solution Device Trust - Okta vous recommande de ne pas appliquer une politique de signature d'application Non de confiance - Refuser à votre application MDM fédérée par Okta. Cela empêchera les nouveaux utilisateurs d'inscrire leur appareil dans votre application MDM et d'accéder à d'autres applications sécurisées par l'approbation de l'appareil.

-

Les applications sécurisées par Device Trust sont affichées comme verrouillées sur le tableau de bord d'utilisateur final Okta. Une icône de verrouillage s'affiche à côté des applications sécurisées par Device Trust dans ces conditions :

- Les utilisateurs finaux ont accédé au tableau de bord dans un navigateur de bureau ou mobile (pas dans Okta Mobile).

- Device Trust est activé pour l'organisation.

- L'appareil n'est pas de confiance.

- L'utilisateur final a essayé d'accéder à une application sécurisée par Device Trust depuis son tableau de bord.

Procédures

Étape 1. Activer le paramètre global Device Trust pour votre organisation

-

Dans Admin Console, allez à .

- Dans la section iOS Device Trust, cliquez sur Modifier.

- Sélectionnez Activer iOSDevice Trust.

- Sélectionnez la ou les options qui correspondent à votre fournisseur MDM :

MDM Options Workspace ONE UEM (anciennement AirWatch)

- L'approbation est établie par : VMware

- Type d'intégration : basé sur le client Okta (Workspace ONE UEM)

Microsoft Intune - L'approbation est établie par : Microsoft Intune

MobileIron - L'approbation est établie par : MobileIron

Aucune des réponses ci-dessus - L'approbation est établie par : autre

- Type d'intégration : basé sur le client Okta.

Important : ne sélectionnez pas l'option basée sur SAML. Cela ne s'applique pas à cette solution Device Trust. - Cliquez sur Suivant.

-

Copiez la Clé secrète fournie dans votre presse-papiers en cliquant sur l'icône de copie adjacente au champ. Vous saisirez la clé secrète plus tard dans la configuration de l'application de votre fournisseur MDM, comme décrit dans Étape 2.

Notez bien la valeur de la Clé secrète fournie, car c'est la seule fois qu'elle apparaît dans Okta. Si vous générez une nouvelle Clé secrète en cliquant surRéinitialiser la clé secrète Android, veillez à mettre également à jour la configuration de votre logiciel MDM avec la nouvelle clé.

- Dans le champ Fournisseur de gestion des appareils mobiles, ajoutez ou modifiez le nom de votre fournisseur MDM. Le contenu de ce champ est affiché aux utilisateurs finaux lorsqu'ils inscrivent leur appareil.

- Dans le champ Lien d'inscription, saisissez une adresse Web pour rediriger les utilisateurs finaux dont les appareils ne sont pas inscrits. Par exemple, vous pouvez rediriger ces utilisateurs vers une page contenant des instructions d'inscription ou vers la page d'inscription de votre MDM sélectionné (en supposant que le fournisseur MDM prenne en charge l'inscription sur le Web).

- Cliquez sur Enregistrer.

- Passez à l'étape 2.

Étape 2. Intégrer Okta à votre fournisseur tiers MDM

Capacités MDM recommandées

Au minimum, votre MDM doit prendre en charge la configuration des applications gérées. Pour de meilleurs résultats, nous vous recommandons d'effectuer une intégration à une instance MDM capable d'effectuer ce qui suit :

- Faire d'Okta Mobile une application gérée

- Configurer Okta Mobile pour qu'il s'installe sur les appareils des utilisateurs finaux de manière silencieuse et automatique lorsqu'ils s'inscrivent dans l'instance MDM que vous avez choisie.

- Configurer l'instance MDM pour convertir les instances d'applications Okta Mobile installées par l'utilisateur final en applications gérées

- Utiliser la configuration de l'application gérée pour configurer la paire clé-valeur

Assurer la meilleure expérience de l'utilisateur final

Vos utilisateurs finaux bénéficieront d'une meilleure expérience lors de l'accès à vos ressources d'entreprise gérées si leur appareil iOS est déjà inscrit auprès de votre fournisseur MDM et si Okta Mobile a déjà été installé en mode silencieux sur l'appareil via le magasin d'applications du fournisseur MDM. Si Okta Mobile n'est pas déjà installé, les utilisateurs finaux sont invités à l'installer via le magasin d'applications MDM. Si Okta Mobile est installé, mais n'est pas déjà géré par le fournisseur MDM, les utilisateurs finaux sont guidés à travers le processus de gestion des applications avant de pouvoir accéder aux applications sécurisées par un appareil de confiance.

- Configurez votre fournisseur MDM pour gérer Okta Mobile et l'installer sur les appareils des utilisateurs finaux si ce n'est pas encore le cas.

- Configurez les paires clé-valeur en utilisant la configuration de l'application gérée de votre fournisseur MDM comme décrit dans leur documentation :

- Clé : domaine

- Valeur : saisissez l'URL de votre organisation Okta

- Clé : managementHint

- Valeur : utilisez la valeur Clé secrète que vous avez enregistrée dans Étape 1.

Remarque : les paires clé-valeur sont sensibles à la casse.

Par exemple : si votre MDM exige le format XML, utilisez ce format XML à titre indicatif.

Copier<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" http://www.apple.com/DTDs/PropertyList-1.0.dtd>

<plist version="1.0">

<dict>

<key>Domain</key>

<string>https://"Your domain".okta.com</string>

<key>managementHint</key>

<string>"secret key goes here"</string>

</dict>

</plist> - Passez à l'étape 3.

Étape 3. Configurer les règles de stratégie d'authentification à l'application dans Okta

À propos des règles de stratégie d'authentification à l'application

Par défaut, toutes les options Client de la boîte de dialogue Règle d'authentification de l'application sont présélectionnées. Pour configurer un accès plus granulaire à l'application, créez des règles qui reflètent les informations suivantes :

- L'identité des utilisateurs ou les groupes auxquels ils appartiennent

- S'ils sont sur le réseau ou hors réseau, ou dans une zone réseau définie

- Le type de client exécuté sur leur appareil (applications Office 365 uniquement).

- La plateforme de leur appareil mobile ou de bureau

- Si leurs appareils sont approuvés ou non

Adopter une approche de liste d'autorisation pour les règles de la stratégie d'authentification

- Créez une ou plusieurs règles Autoriser pour prendre en charge les scénarios qui permettront d'accéder à l'application, puis attribuez à ces règles la priorité la plus élevée.

- Créez une règle attrape-tout Refuser qui s'appliquera aux utilisateurs qui ne correspondent pas aux scénarios permissifs que vous avez créés dans Étape 1. Attribuez à cette règle la priorité la plus faible, juste au-dessus de la règle par défaut. Dans l'approche de la liste d'autorisation décrite ici, la règle par défaut n'est jamais atteinte car elle est effectivement annulée par la règle attrape-tout Refuser.

Pour obtenir des informations de sécurité importantes sur la création de règles de politique d'authentification à l'application, consultez Politiques d'authentification à l'application.

Procédure

Remarque : cet exemple présente les règles Device Trust pour la gestion de l'accès à Office 365. Pour les autres applications, notez que la section Si le client de l'utilisateur est l'un des suivants n'est pas présente.

- Dans Admin Console, allez à , puis cliquez sur sur l'application compatible SAML ou WS que vous souhaitez protéger avec Device Trust.

- Cliquez sur l'onglet Authentification.

- Faites défiler jusqu'à Stratégie d'authentification, puis cliquez sur Ajouter une règle.

- Configurez une ou plusieurs règles en utilisant l'exemple suivant comme guide.

Cet exemple illustre la façon dont vous pouvez concevoir une politique d'authentification des applications qui autorise l'accès aux navigateurs Web et aux clients avec une Authentification moderne, requiert la MFA pour tous les accès et refuse l'accès aux appareils iOS non de confiance.

Exemple de règle 1 : Navigateur Web ou authentification moderne ; iOS ; De confiance; Autoriser l'accès + MFA

- Saisissez un nom descriptif pour la règle.

- Sous PERSONNES, indiquez si vous souhaitez appliquer la règle aux individus uniquement ou aux individus et aux groupes. L'option doit être la même pour toutes les règles que vous créez pour cet exemple.

- Sous EMPLACEMENT, indiquez l'emplacement de l'utilisateur auquel la règle s'appliquera. L'option doit être la même pour toutes les règles que vous créez pour cet exemple.

- Sous CLIENT, configurez les paramètres suivants :

Navigateur Web sélectionné.

Modern Auth client (Client authentification moderne) sélectionné.

Le paramètre Exchange ActiveSync client (Client Exchange ActiveSync) n'est pas sélectionné.

Mobile

Le paramètre iOS est sélectionné.

Le paramètre Android n'est pas sélectionné.

Le paramètre Autre mobile n'est pas sélectionné.

Bureau

Le paramètre Windows n'est pas sélectionné.

Le paramètre macOS n'est pas sélectionné.

Le paramètre Autre bureau n'est pas sélectionné.

- Sous DEVICE TRUST, configurez les éléments suivants :

Vous ne pouvez sélectionner les options De confiance et Non de confiance de la section Device Trust que si toutes les options suivantes de la section Client ne sont pas sélectionnées :

- Exchange ActiveSync ou client d'authentification héritée

- Autre appareil mobile (par exemple, BlackBerry)

- Autre bureau (par exemple, Linux)

Le paramètre N'importe lequel n'est pas sélectionné.

Le paramètre Approuvé est sélectionné.

Le paramètre Non approuvé n'est pas sélectionné.

- Configurer Accès :

Le paramètre Autorisé est sélectionné.

Le paramètre Demander le facteur est sélectionné.

- Cliquez sur Enregistrer.

- Créez la règle 2.

Exemple de règle 2 : Navigateur Web ou authentification moderne ; Toutes les plateformes sauf iOS ; N'importe quelle approbation ; Autoriser l'accès + MFA

- Saisissez un nom descriptif pour la règle.

- Sous PERSONNES, sélectionnez la même option Personnes que celle que vous avez sélectionnée dans Règle 1. L'option doit être la même pour toutes les règles que vous créez pour cet exemple.

- Sous EMPLACEMENT, sélectionnez la même option Emplacement que celle que vous avez sélectionnée dans Règle 1. L'option doit être la même pour toutes les règles que vous créez pour cet exemple.

- Sous CLIENT, configurez les paramètres suivants :

Navigateur Web sélectionné.

Modern Auth client (Client authentification moderne) sélectionné.

Le paramètre Exchange ActiveSync client (Client Exchange ActiveSync) n'est pas sélectionné.

Mobile

Le paramètre iOS n'est pas sélectionné.

Le paramètre Android est sélectionné.

Le paramètre Autre mobile est sélectionné.

Bureau

Le paramètre Windows est sélectionné

Le paramètre macOS est sélectionné

Le paramètre Autre bureau est sélectionné

- Sous DEVICE TRUST, configurez les éléments suivants :

Vous ne pouvez sélectionner les options De confiance et Non de confiance de la section Device Trust que si toutes les options suivantes de la section Client ne sont pas sélectionnées :

- Exchange ActiveSync ou client d'authentification héritée

- Autre appareil mobile (par exemple, BlackBerry)

- Autre bureau (par exemple, Linux)

Le paramètre N'importe lequel est sélectionné.

Le paramètre Approuvé n'est pas sélectionné.

Le paramètre Non de confiance n'est pas sélectionné.

- Configurez Accès.

Le paramètre Autorisé est sélectionné.

Le paramètre Demander le facteur est sélectionné.

- Cliquez sur Enregistrer.

- Créez la règle 3.

Exemple de règle 3 : Navigateur Web ou authentification moderne ; iOS ; Non de confiance ; Refuser l'accès

- Saisissez un nom descriptif pour la règle.

- Sous PERSONNES, sélectionnez la même option Personnes que celle que vous avez sélectionnée dans Règle 1. L'option doit être la même pour toutes les règles que vous créez pour cet exemple.

- Sous EMPLACEMENT, sélectionnez la même option Emplacement que celle que vous avez sélectionnée dans Règle 1. L'option doit être la même pour toutes les règles que vous créez pour cet exemple.

- Sous CLIENT, configurez les paramètres suivants :

Navigateur Web sélectionné.

Modern Auth client (Client authentification moderne) sélectionné.

Le paramètre Exchange ActiveSync client (Client Exchange ActiveSync) n'est pas sélectionné.

Mobile

Le paramètre iOS est sélectionné.

Le paramètre Android n'est pas sélectionné.

Le paramètre Autre mobile n'est pas sélectionné.

Bureau

Le paramètre Windows n'est pas sélectionné.

Le paramètre macOS n'est pas sélectionné.

Le paramètre Autre bureau n'est pas sélectionné.

- Sous DEVICE TRUST, configurez les éléments suivants :

Vous ne pouvez sélectionner les options De confiance et Non de confiance de la section Device Trust que si toutes les options suivantes de la section Client ne sont pas sélectionnées :

- Exchange ActiveSync ou client d'authentification héritée

- Autre appareil mobile (par exemple, BlackBerry)

- Autre bureau (par exemple, Linux)

Le paramètre N'importe lequel n'est pas sélectionné.

Le paramètre Approuvé n'est pas sélectionné.

Le paramètre Non de confiance est sélectionné.

- Configurez Accès.

Le paramètre Refusé est sélectionné.

- Cliquez sur Enregistrer.

Exemple de règle 4 : Nimporte quel type de client ; Toutes les plateformes ; N'importe quelle approbation ; Refuser l'accès

- Saisissez un nom descriptif pour la règle.

- Sous PERSONNES, sélectionnez la même option Personnes que celle que vous avez sélectionnée dans Règle 1. L'option doit être la même pour toutes les règles que vous créez pour cet exemple.

- Sous EMPLACEMENT, sélectionnez la même option Emplacement que celle que vous avez sélectionnée dans Règle 1. L'option doit être la même pour toutes les règles que vous créez pour cet exemple.

- Sous CLIENT, configurez les paramètres suivants :

Navigateur Web sélectionné.

Modern Auth client (Client authentification moderne) sélectionné.

Le paramètre Exchange ActiveSync client (Client Exchange ActiveSync) est sélectionné.

Mobile

iOS sélectionné.

Le paramètre Android est sélectionné.

Le paramètre Autre mobile est sélectionné.

Bureau

Le paramètre Windows est sélectionné.

Le paramètre macOS est sélectionné.

Le paramètre Autre bureau est sélectionné.

- Sous DEVICE TRUST, configurez les éléments suivants :

Vous ne pouvez sélectionner les options De confiance et Non de confiance de la section Device Trust que si toutes les options suivantes de la section Client ne sont pas sélectionnées :

- Exchange ActiveSync ou client d'authentification héritée

- Autre appareil mobile (par exemple, BlackBerry)

- Autre bureau (par exemple, Linux)

Le paramètre N'importe lequel est sélectionné.

Le paramètre Approuvé n'est pas sélectionné.

Le paramètre Non de confiance n'est pas sélectionné.

- Configurez Accès.

Le paramètre Refusé est sélectionné.

- Cliquez sur Enregistrer.

Règle 5 : Règle d'authentification de session par défaut : N'importe quel client ; Toutes les plateformes ; N'importe quelle approbation ; Autoriser l'accès

La règle d'authentification par défaut est déjà créée et ne peut pas être modifiée. Dans cet exemple, la règle Par défaut n'est jamais atteinte car elle est effectivement annulée par la règle 4.

Problèmes connus

- Si Intune est votre fournisseur MDM, O365 n'est pas pris en charge lorsque vous utilisez cette solution Device Trust - si Microsoft Intune est votre fournisseur MDM et qu'il est fédéré à Okta, l'application de Non de confiance --> Refus de la politique d'authentification de l'application à une application O365 fédérée à Okta empêchera les utilisateurs finaux possédant des appareils iOS non gérés d'inscrire leur appareil dans Intune. Cela se produit parce que votre politique d'authentification à l'application O365 est également appliquée à Intune. Okta étudie actuellement ce problème. En attendant, Okta vous recommande d'utiliser Microsoft Intune MAM pour gérer l'accès aux applications O365 et cette solution Okta Device Trust pour gérer l'accès à d'autres applications sensibles.