Appliquer Okta Device Trust pour les ordinateurs Windows gérés

Okta Device Trust pour Windows vous permet d'empêcher les appareils Windows non gérés d'accéder aux applications d'entreprise cloud SAML et WS-Fed. Il fonctionne avec tout navigateur ou toute application native qui peut accéder au magasin de certificats lors de l'exécution du flux d'authentification fédérée vers Okta.

Okta Device Trust pour Windows offre les avantages clés suivants :

- Garantit que seuls les utilisateurs finaux sur des ordinateurs Windows reliés à un domaine peuvent se connecter en toute transparence via la SSO à des applications cloud SAML et WS-Fed

- Protège les données de l'entreprise même lorsqu'il n'y a pas de frontière réseau définie

- Fournit une expérience sans friction pour l'utilisateur final en utilisant l'autorité decertification Okta

- Prise en charge de l'inscription de Device Trust dans les environnements multiforêt.

Conditions préalables

Postes de travail des clients

-

Ordinateurs Windows joints à un domaine Active Directory exécutant une version prise en charge de Microsoft Windows. Voir Systèmes d'exploitation et navigateurs pris en charge.

-

.NET Framework version 4.5.2 et ultérieure. La Tâche d'enregistrement d'appareil vérifie si une version prise en charge de .NET Framework est présente et, dans le cas contraire, installe automatiquement une version prise en charge. Consultez Problèmes connus.

Serveurs Active Directory et IWA

Consultez Gérer votre intégration Active Directory et la documentation Agent IWA.

Agent IWA

Version compatible avec Device Trust de l'agent IWA Web Okta. Pour les détails d'installation, consultez la documentation IWA.

L'inscription de Device Trust dans des environnements multiforêt nécessite au minimum la version 1.12.2 de l'application Web IWA.

Une application Web IWA exécutée dans une forêt peut détecter et évaluer le niveau d'approbation des appareils de bureau Windows situés dans une autre forêt approuvée. Elle peut ensuite autoriser ces appareils à s'inscrire à Device Trust pour Windows.

Navigateurs pris en charge

- Version actuelle et précédente de Microsoft Edge

- Version actuelle et précédente de Google Chrome

- Version 10 et 11 de Microsoft Internet Explorer

Avant de commencer

-

L'affichage Web doit avoir accès au magasin de certificats de l'appareil. Les ordinateurs Okta Device Trust pour Windows fonctionnent avec toute application compatible avec SAML/WS-Fed qui prend en charge l'authentification par le biais d'un affichage Web. L'affichage Web dans lequel l'authentification est effectuée doit avoir accès au magasin de certificats sur l'appareil. Cela inclut les clients Office 365 qui prennent en charge l'Authentification moderne. Voir l'article Microsoft Authentification moderne Office 365 mise à jour.

-

L'utilisation simultanée de l'authentification par appareil et par utilisateur final nécessite une connexion réseau. Pour que l'application Web IWA puisse authentifier les utilisateurs finaux et les appareils, les utilisateurs finaux doivent être connectés au réseau de votre entreprise au moment où la Tâche d'enregistrement d'appareils'exécute. Consultez Application Web IWA.

-

Vous ne pourrez pas inscrire des appareils dans Device Trust si la cellule dans laquelle réside votre org Okta est en mode lecture seule.

-

Pour que cette solution Device Trust fonctionne dans les environnements qui implémentent un serveur proxy, vous devez installer la Tâche d'enregistrement d'appareil version 1.2.1 ou ultérieure via une ligne de commande. Ajoutez le paramètre HttpProxy approprié à la commande d'installation. Consultez Installer la tâche d'enregistrement.

-

Assurez-vous que les certificats sont installés sur les ordinateurs ciblés. Avant de configurer l'option Approuvé pour les applications dans la Politique d'authentification à l'application, vous devez vous assurer que les certificats sont installés dans le magasin de certificats sur les ordinateurs reliés au domaine que vous avez ciblés pour cette solution Device Trust.

Si les certificats ne sont pas installés et que le paramètreApprouvé est activé, les utilisateurs se voient refuser l'accès à l'application et sont redirigés vers un message de sécurité leur conseillant de contacter leur administrateur. Vous pouvez configurer le message de manière à ce qu'il contienne un lien En savoir plus pour obtenir plus d'informations. Voir Activer le paramètre global Device Trust pour votre organisation.

Pour vérifier l'inscription des certificats, Okta vous recommande d'utiliser votre outil de gestion pour analyser l'observateur d'événements Windows, ou d'utiliser une ligne de commande pour interroger directement le magasin de certificats de l'utilisateur. Recherchez le certificat Okta MTLS.

-

Ne désactivez pas le paramètre WindowsDevice Trust sur la page si vous avez également configuré une politique d'authentification à l'application autorisant les appareils Windows approuvés.

Sinon, l'état de votre configuration Device Trust sera incohérent. Les utilisateurs d'appareils non approuvés ne reçoivent pas le message de sécurité leur conseillant de contacter leur administrateur. Ils ne reçoivent pas non plus le lien En savoir plus vers des informations complémentaires si vous avez configuré ce lien. Voir Activer le paramètre global Device Trust pour votre organisation.

-

Avant de demander au Support Okta de désactiver Okta Device Trust for Windows, assurez-vous d'abord de modifier le paramètre Device Trust dans les règles de la politique d'authentification à l'application sur N'importe lequel. Ce paramètre se trouve dans .

Si vous n'effectuez pas cette modification et que, par la suite, l'assistance d'Okta réactive la capacité Device Trust pour votre organisation, le paramètre Device Trust dans les règles de la politique d'authentification à l'application prend effet immédiatement, ce à quoi vous ne vous attendiez peut-être pas.

-

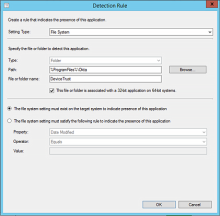

Utilisez un type de détection approprié pour vérifier l'installation de la Tâche d'enregistrement d'appareil. Après avoir installé la Tâche d'enregistrement d'appareil sur vos ordinateurs Windows gérés, SCCM (System Center Configuration Manager) exécute un script pour vérifier que l'installation a réussi.

Veillez à spécifier soit File System (Système de fichiers), soit Registry (Registre) dans votre Detection Rule (Règle de détection). N'utilisez pas le type de paramètre Programme d'installation Windows pour détecter l'installation, car SCCM ne peut pas détecter la Tâche d'enregistrement d'appareil via ce paramètre.

-

Assurez-vous que les clients peuvent réaliser l'établissement d'une liaison MTLS. Si votre organisation implémente des serveurs/clients proxy ou un logiciel de protection des points de terminaison, veillez à les configurer de manière à ne pas bloquer l'échange de certificats Mutual TLS qui se produit pendant ce flux Device Trust. Consultez Dépannage.

-

Okta Device Trust for Windows ne prend pas en charge les scénarios de terminaux partagés dans lesquels plusieurs utilisateurs finaux se connectent au même poste de travail relié à un domaine.

-

Les applications sécurisées par Device Trust sont affichées comme verrouillées sur le tableau de bord d'utilisateur final Okta. Une icône de verrouillage s'affiche à côté des applications sécurisées par Device Trust dans ces conditions :

- Les utilisateurs finaux ont accédé au tableau de bord dans un navigateur de bureau ou mobile (pas dans Okta Mobile).

- Device Trust est activé pour l'organisation.

- L'appareil n'est pas de confiance.

- L'utilisateur final a essayé d'accéder à une application sécurisée par Device Trust depuis son tableau de bord.

Procédures

Activer le paramètre globalDevice Trust pour votre organisation

Ne désactivez pas le paramètre Windows Device Trust sur la page si vous avez également configuré une politique d'authentification à l'application autorisant les appareils Windows approuvés.

Sinon, l'état de votre configuration Device Trust sera incohérent. Les utilisateurs d'appareils non approuvés ne voient pas le message de sécurité leur conseillant de contacter leur administrateur. Ils ne reçoivent pas non plus le lien En savoir plus vers des informations complémentaires (si vous avez configuré ce lien).

-

Dans Admin Console, allez à .

-

Dans la section Windows Device Trust, cliquez sur Modifier.

-

Sélectionnez Activer Device Trust Windows.

-

Facultatif. Dans le champ du lien En savoir plus, vous pouvez saisir une URL de redirection accessible de l'extérieur où les utilisateurs finaux disposant d'appareils non de confiance pourront trouver plus d'informations. Le message de sécurité affiché à ces utilisateurs finaux comprendra un lien En savoir plus qui redirigera vers l'URL spécifiée.

Si vous choisissez de ne pas spécifier d'URL dans ce champ facultatif, ces utilisateurs finaux recevront le même message, mais sans le lien En savoir plus.

-

Cliquez sur Enregistrer.

Inscrire le certificat Device Trust sur les ordinateurs Windows reliés à un domaine.

Effectuez les quatre procédures de cette section pour vous assurer que le certificat Device Trust est installé avec succès sur les ordinateurs Windows reliés à un domaine.

2.1 Installer une version de l'application IWA Web Okta compatible avec Device Trust dans votre domaine AD

Okta Device Trust for Windows utilise l'application Web IWA pour confirmer la position de sécurité des ordinateurs et des utilisateurs Windows en vérifiant que les deux sont joints à votre domaine Active Directory. Okta délivre alors un certificat à l'ordinateur Windows qui active les flux Device Trust vers les applications fédérées par Okta.

Les clés privées associées au certificat Okta ne quittent jamais l'ordinateur Windows. Les certificats sont renouvelés automatiquement une fois par an, environ 30 jours avant leur expiration.

L'inscription est également prise en charge dans les environnements multiforêt. Voir Conditions nécessaires.

Le rôle de l'application Web IWA est limité au processus d'inscription et de renouvellement des certificats. Une fois le certificat installé, la Tâche d'enregistrement d'appareil n'a plus besoin de communiquer avec l'application Web IWA pour que les utilisateurs finaux puissent accéder aux applications. Le statut de la SSO de bureau n'a pas besoin d'être Activée dans pour que le bureau Okta Device Trust pour Windows fonctionne.

-

Pour télécharger l'application Web IWA, configurez un lien comme suit :

https://<org>.<okta/oktapreview>.com/static/agents/iwa/OktaSsoIwa-x.x.x.exe

Où :

-

<org> est le nom de votre organisation

-

<okta/oktapreview> désigne votre environnement Okta Production ou Aperçu.

-

oktaSsoIwa-x.x.x.exe est la version de l'application Web IWA qui prend en charge Device Trust pour Windows. Pour connaître la version compatible avec Device Trust, consultez l'historique des versions de l'agent de l'application Web IWA de SSO.

Par exemple, un lien pour télécharger la version 1.11.0 vers l'organisation example.oktapreview.com ressemblerait à ceci :

https://example.oktapreview.com/static/agents/iwa/OktaSsoIwa-1.11.0.exe

-

-

Installez l'application IWA Web Okta comme indiqué dans Installer et configurer l'application IWA Web Okta pour la SSO de bureau.

-

Pour vous assurer que l'agent Web IWA est opérationnel, testez-le comme décrit dans le guide.

-

Si vous utilisez HTTPS pour IWA, vous devez modifier le fichier web.config IWA comme suit :

-

Sur le serveur exécutant l'agent Web IWA, accédez au fichier C:\inetpub\wwwroot\IWA\web.config

-

Repérez la section <system.serviceModel> et remplacez-la par ce qui suit :

Copier<system.serviceModel>

<bindings>

<webHttpBinding>

<binding name = "SecureBindingForDeviceTrust">

<security mode="Transport">

<transport clientCredentialType = "Windows" proxyCredentialType="Windows"/>

</security>

</binding>

<binding name = "HttpBindingForDeviceTrust">

<security mode="TransportCredentialOnly">

<transport clientCredentialType = "Windows" proxyCredentialType="Windows"/>

</security>

</binding>

</webHttpBinding>

</bindings>

<services>

<service name="OktaSSO.DeviceTrust" behaviorConfiguration="OktaSSO.DeviceTrustBehavior">

<endpoint binding="webHttpBinding" bindingConfiguration="SecureBindingForDeviceTrust" contract="OktaSSO.IDeviceTrust" behaviorConfiguration="webHttp"/>

</service>

</services>

<behaviors>

<endpointBehaviors>

<behavior name="webHttp">

<webHttp/>

</behavior>

</endpointBehaviors>

<serviceBehaviors>

<behavior name="OktaSSO.DeviceTrustBehavior">

<!-- To avoid disclosing metadata information, set the value below to false before deployment -->

<serviceMetadata httpGetEnabled="false"/>

<!-- To receive exception details in faults for debugging purposes, set the value below to true. Set to false before deployment to avoid disclosing exception information -->

<serviceDebug includeExceptionDetailInFaults="false"/>

<serviceCredentials>

<windowsAuthentication allowAnonymousLogons="False" includeWindowsGroups="True"/>

</serviceCredentials>

</behavior>

</serviceBehaviors>

</behaviors>

</system.serviceModel>Voici un aperçu détaillé des valeurs qui configurent la liaison HTTP ou HTTPS :

Liaison HTTPS configurée :

Copier<services>

<service name="OktaSSO.DeviceTrust" behaviorConfiguration="OktaSSO.DeviceTrustBehavior">

<endpoint binding="webHttpBinding" bindingConfiguration="SecureBindingForDeviceTrust" contract="OktaSSO.IDeviceTrust" behaviorConfiguration="webHttp"/>

</service>

</serviceLiaison HTTP* configurée :

Copier<services>

<service name="OktaSSO.DeviceTrust" behaviorConfiguration="OktaSSO.DeviceTrustBehavior">

<endpoint binding="webHttpBinding" bindingConfiguration="HttpBindingForDeviceTrust" contract="OktaSSO.IDeviceTrust" behaviorConfiguration="webHttp"/>

<endpoint address="mex" binding="mexHttpBinding" contract="IMetadataExchange" />

</service>

</services> -

Enregistrez et fermez le fichier web.config.

-

Depuis votre invite de commande Windows, redémarrez Internet Information Services (IIS) en tapant les commandes suivantes :

iisreset /stop

iisreset /start

-

Avant de continuer, testez à nouveau l'application IWA Web comme décrit dans Installer et configurer l'application Web IWA pour la SSO de bureau.

-

Si vous ne l'avez pas encore fait, installez la Tâche d'enregistrement d'appareil comme décrit dans Obtenir et installer la tâche d'enregistrement d'appareil.

-

2.2 Obtenir et installer la tâche d'enregistrement de l'appareil

Vérifiez ces informations avant de commencer.

Trusted Platform Module (TPM)

Consultez Améliorez la sécurité Windows Device Trust avec Trusted Platform Module (TPM).

Planifier l'exécution de la tâche d'enregistrement lorsque les utilisateurs finaux se trouvent sur le réseau de l'entreprise

Une fois installée sur les ordinateurs reliés au domaine, la tâche d'enregistrement s'exécute dans les circonstances suivantes :

- immédiatement après son installation,

- chaque fois que l'utilisateur se connecte à l'ordinateur,

- toutes les 24 heures, à partir du moment de la première exécution de la Tâche d'enregistrement d'appareil.

Configurez votre outil de gestion pour planifier l'exécution de la tâche d'enregistrement lorsque les utilisateurs finaux se trouvent sur le réseau de l'entreprise. Lorsque la tâche d'enregistrement s'exécute, elle déclenche le flux d'inscription du certificat et crée une tâche planifiée qui s'exécutera toutes les 24 heures et chaque fois que l'utilisateur se connectera à l'ordinateur. Ce comportement de relance est utile pour les scénarios d'inscription et de renouvellement des certificats.

Le renouvellement automatique des certificats ne peut se produire que lorsque les utilisateurs finaux se trouvent sur le réseau de l'entreprise

Les certificats sont valables un an et sont renouvelés automatiquement dans les 30 jours avant leur expiration.

Pour que le renouvellement automatique réussisse, les utilisateurs finaux doivent être connectés à l'ordinateur relié au domaine et à votre réseau d'entreprise.

Forcer manuellement le renouvellement du certificat

Vous pouvez forcer manuellement le renouvellement du certificat pour tenter de résoudre les problèmes suivants (nécessite la Tâche d'enregistrement d'appareil version 1.3.1 ou ultérieure) :

- Le certificat d'un utilisateur final a été révoqué de manière incorrecte ou accidentelle par l'administrateur via la Admin Console (voir Révoquer).

- Le certificat a été corrompu sur le client en raison d'une suppression accidentelle, de la corruption du fichier ou de la perte de la Clé privée.

Consultez Forcer le renouvellement du certificat dans certaines circonstances.

Sélection automatique des certificats

Par défaut, la Tâche d'enregistrement d'appareil configure des clés de registre sur les ordinateurs Windows reliés à un domaine pour permettre aux navigateurs Chrome, Edge et Internet Explorer pris en charge de sélectionner automatiquement le certificat Device Trust qui sera présenté à Okta.

Si cela est approprié pour votre environnement, vous pouvez désactiver ce comportement en ajoutant l'indicateur SkipBrowserSetup=true à la commande d'installation. Consultez Obtenir la tâche d'enregistrement.

Par exemple, cela serait nécessaire si vous souhaitez configurer la sélection automatique de certificats à l'aide d'un outil GPO (Objet de politique de groupe).

Si vous choisissez de ne pas configurer la sélection automatique des certificats (que ce soit par le biais de la Tâche d'enregistrement d'appareil ou d'un GPO), les utilisateurs finaux sont invités à sélectionner le certificat lorsqu'ils accèdent à l'application. Dans ce cas, pour faciliter la sélection des utilisateurs finaux, seul le certificat Okta Device Trust leur sera présenté.

Environnement du serveur proxy

Si votre organisation achemine le trafic Internet par le biais d'un serveur proxy, notez ce qui suit :

- Installez la Tâche d'enregistrement d'appareil version 1.2.1 ou ultérieure via une ligne de commande et ajoutez le paramètre HttpProxy approprié à la commande d'installation.

Consultez Installer la tâche d'enregistrement.

- Si votre org implémente des serveurs/clients proxy ou un logiciel de protection des points de terminaison, veillez à les configurer de manière à ne pas bloquer l'échange de certificats MTLS qui se produit pendant ce flux Device Trust.

Consultez Dépannage.

Révocation des certificats

Vous devrez peut-être révoquer le ou les certificats Device Trust d'un utilisateur final auprès de l'autorité de certification Okta. Cette action est recommandée si l'ordinateur est perdu ou volé.

Pour sécuriser à nouveau l'ordinateur d'un utilisateur final avec Device Trust après avoir révoqué son certificat, vous devez supprimer le certificat Device Trust révoqué de son ordinateur avant d'inscrire un nouveau certificat. La révocation des certificats ne supprime pas les certificats existants des ordinateurs Windows gérés.

Consultez Révoquer et supprimer les certificats Device Trust.

Utilisez un type de paramètre approprié dans SCCM pour vérifier l'installation de la tâche d'enregistrement de l'appareil.

Après avoir installé le client Device Trust sur vos ordinateurs Windows gérés, SCCM exécute un script pour vérifier que l'installation a réussi.

Spécifiez soit Système de fichiers, soit Registre dans votre Règle de détection. N'utilisez pas le type de paramètre Programme d'installation Windows pour détecter l'installation, car SCCM ne peut pas détecter le client Device Trust via ce paramètre.

Obtenir la tâche d'enregistrement

Pour tirer parti des avantages de Trusted Platform Module (TPM) en matière de sécurité, consultez Renforcer la sécurité de Windows Device Trust avec Trusted Platform Module (TPM).

Pour obtenir une version en accès anticipé (EA) de la Tâche d'enregistrement d'appareil

Contrairement à la version GA, les versions EA de la Tâche d'enregistrement d'appareil ne sont pas disponibles sur la page Téléchargements de la Okta Admin Console. Pour obtenir une version EA, vous devez configurer un lien comme suit :

https://<org>.<okta/oktapreview>.com/static/devicetrust/OktaDeviceRegistrationTaskSetup-x.x.x.<msi/exe>

Où :

-

<org> est le nom de votre organisation

-

<okta/oktapreview> désigne votre environnement Okta Production ou Aperçu.

-

OktaDeviceRegistrationTaskSetup-x.x.x est la version de la tâche d'enregistrement. Pour connaître la dernière version de la tâche d'enregistrement, consultez l'historique des versions de la tâche d'enregistrement Device Trust pour Windows Desktop.

-

<msi/exe> est le type de fichier de la Tâche d'enregistrement d'appareil, soit .msi, soit .exe.

Par exemple, un lien pour la version .msi 1.4.0 de la Tâche d'enregistrement d'appareil vers example.oktapreview.com serait :

https://example.oktapreview.com/static/devicetrust/OktaDeviceRegistrationTaskSetup-1.4.0.msiPour voir l'historique des versions, consultez l'historique des versions de la tâche d'enregistrement Device Trust pour Windows Desktop.

Pour obtenir une version en disponibilité générale (GA) de la Tâche d'enregistrement d'appareil

La dernière version GA de la Tâche d'enregistrement d'appareil est disponible sur la page Téléchargements aux formats .msi et .exe. Pour voir l'historique des versions, consultez l'historique des versions de la tâche d'enregistrement Device Trust pour Windows Desktop.

-

Dans l'Admin Console, accédez à .

- Faites défiler l'écran jusqu'à , puis cliquez sur Télécharger la dernière version du type d'installateur que vous souhaitez (.msi ou .exe).

Installer la tâche d'enregistrement

Installez la tâche d'enregistrement en utilisant l'une des méthodes suivantes :

Méthode 1 : Distribuer la tâche d'enregistrement à l'aide d'un outil de gestion (SCCM)

Suivez la procédure de votre organisation pour distribuer des logiciels à des postes de travail reliés à un domaine. Si votre organisation utilise SCCM, vous pouvez consulter l'article de Microsoft Créer et déployer une application avec le Gestionnaire de configuration.

Exécutez la commande appropriée pour l'installation : *.exe ou *.msi.

À propos de la tâche d'enregistrement de l'appareil et des serveurs proxy

Si votre organisation achemine le trafic Internet par le biais d'un serveur proxy, vous devez procéder comme suit :

Utiliser une ligne de commande pour installer la tâche d'enregistrement de l'appareil et inclure des paramètres

Installez la Tâche d'enregistrement d'appareil version 1.2.2 ou supérieure via une ligne de commande et ajoutez le paramètre HttpProxy approprié à la commande d'installation. Cela est nécessaire car le programme d'installation de la Tâche d'enregistrement d'appareil installe ces deux tâches planifiées :

- Une tâche utilisateur qui s'exécute en tant qu'utilisateur connecté.

- Une tâche appareil qui s'exécute comme un service réseau. Si vous configurez votre serveur proxy dans le cadre de votre configuration Internet Explorer (IE), la tâche de l'appareil ne détecte pas vos paramètres IE, sauf si vous spécifiez ce comportement via une ligne de commande, comme indiqué dans les exemples suivants.

Incluez le paramètre approprié à votre environnement :

Environnements du serveur proxy

HttpProxy=http://<your proxy http url>:<port number>Par exemple, la commande d'installation qui inclut le paramètre de serveur proxy ressemblerait à ceci :

Installation MSI :

msiexec /i OktaDeviceRegistrationTaskSetup-1.x.x-xxxxxxx INSTALLDIR="c:\Program Files\Okta\DeviceTrust" EXEOPTIONS="/q2 OktaURL=https://<your Okta org>/ HttpProxy=http://<your proxy http url>:<port number>"Installation EXE :

OktaDeviceRegistrationTaskSetup-1.0.0-XXXX.exe /q2 OktaURL=https://<your-okta-org-url>.com HttpProxy=http://<your proxy http url>:<port number>Veillez à ajouter un espace si vous ajoutez également le paramètre permettant de désactiver la gestion automatique des certificats.

Environnements de configuration automatique de proxy (PAC)

A. Spécifier l'emplacement de la PAC

HttpProxyPacLocation=http://mypacfile.url.location

Par exemple, la commande d'installation qui inclut le paramètre de l'emplacement PAC ressemblerait à ceci :

Installation MSI :

msiexec /i OktaDeviceRegistrationTaskSetup-1.x.x-xxxxxxx INSTALLDIR="c:\Program Files\Okta\DeviceTrust" EXEOPTIONS="/q2 OktaURL=https://<your Okta org>/ HttpProxyPacLocation=http://mypacfile.url.location"Installation EXE :

OktaDeviceRegistrationTaskSetup-1.0.0-XXXX.exe /q2 OktaURL=https://<your-okta-org-url>.com HttpProxyPacLocation=http://mypacfile.url.locationVeillez à ajouter un espace si vous ajoutez également le paramètre permettant de désactiver la gestion automatique des certificats.

B. Facultatif. Autorisez votre organisation Okta.

Si vous implémentez un fichier PAC dans votre environnement de proxy, pensez à autoriser votre organisation Okta en ajoutant une exception au fichier PAC comme ceci :

if(localHostOrDomainIs(host,"*.okta.com"))

{ return "DIRECT"; }

Assurez-vous que les clients peuvent terminer l'établissement de la liaison MTLS.

L'échange de certificats TLS mutuels (liaison) dans ce flux Device Trust se produit sur des URL Okta distinctes de votre URL d'org Okta (indiquées par le caractère générique (*) dans les exemples suivants). Veillez à configurer les serveurs proxy/clients proxy, ainsi que tout logiciel de protection des points de terminaison que vous pourriez implémenter, de sorte à ne pas empêcher vos clients de finaliser l'échange de certificats avec Okta. Par exemple, si votre organisation utilise une liste d'autorisation pour limiter le trafic sortant, ajoutez ces URL exactes à la liste d'autorisation, en incluant le caractère générique (*) :

- *.okta.com

- *.okta-emea.com

- *.okta-gov.com

Avec la gestion automatique des vérifications de certificats :

-

Installation MSI

msiexec /i OktaDeviceRegistrationTaskSetup-1.x.x-xxxxxxx INSTALLDIR="c:\Program Files\Okta\DeviceTrust" EXEOPTIONS="/q2 OktaURL=https://<votre org Okta>"

-

Installation EXE

OktaDeviceRegistrationTaskSetup-1.0.0-XXXX.exe /q2 OktaURL=https://<votre-url-org-okta>.com

Sans traitement automatique des vérifications de certificats :

-

Installation MSI

msiexec /i OktaDeviceRegistrationTaskSetup-1.x.x-xxxxxxx INSTALLDIR="c:\Program Files\Okta\DeviceTrust" EXEOPTIONS="/q2 OktaURL=https://<votre org Okta>/ SkipBrowserSetup=true"

-

Installation EXE

OktaDeviceRegistrationTaskSetup-1.0.0-XXXX.exe /q2 OktaURL=https://<your-okta-org-url>.com/ SkipBrowserSetup=true

Méthode 2 : Installer manuellement la tâche d'enregistrement

Cette procédure est fournie au cas où vous souhaiteriez installer la Tâche d'enregistrement d'appareil manuellement pendant la phase de test ou de preuve de concept de votre implémentation.

- Copiez la Tâche d'enregistrement d'appareil sur l'ordinateur Windows relié au domaine.

- Exécutez l'invite de commande en tant qu'administrateur.

- Cliquez sur Commencer.

- Dans la zone de recherche, saisissez cmd, puis appuyez sur CTRL+SHIFT+ENTER (CTRL+MAJ+ENTRÉE).

- Changez de répertoires pour atteindre l'emplacement du fichier.

- Lancez la commande appropriée pour le type de fichier (*.msi ou *.exe). Pour obtenir des détails sur l'installation et le serveur proxy, consultez la section précédente Distribuer la tâche d'enregistrement à l'aide d'un outil de gestion (SCCM).

2.3 Vérifier l'enregistrement du certificat avant de configurer l'option Approuvé dans les règles de la stratégie d'authentification à l'application

Avant de configurer l'option Approuvé pour les applications dans les règles de stratégie d'authentification à l'application, vous devez vous assurer que les certificats sont installés dans le magasin de certificats sur les ordinateurs reliés au domaine que vous avez ciblés pour cette solution Device Trust.

Si les certificats ne sont pas installés et que le paramètreDe confiance est activé, les utilisateurs se voient refuser l'accès à l'application et sont redirigés vers un message de sécurité leur conseillant de contacter leur administrateur. Vous pouvez configurer le message de manière à ce qu'il contienne un lien En savoir plus pour obtenir plus d'informations. Voir Activer le paramètre global Device Trust pour votre organisation.

Pour vérifier l'inscription des certificats, Okta vous recommande d'utiliser votre outil de gestion pour analyser l'observateur d'événements Windows, ou d'utiliser une ligne de commande pour interroger directement le magasin de certificats de l'utilisateur. Recherchez le certificat Okta MTLS.

Si un utilisateur final est désactivé, tous les certificats Device Trust installés sur son ordinateur Windows relié à un domaine sont révoqués (mais pas supprimés) automatiquement. Pour supprimer les certificats révoqués, consultez Révoquer et supprimer les certificats Device Trust.

Même si vous utiliserez probablement un outil de gestion pour vérifier que les certificats sont installés sur plusieurs ordinateurs reliés à un domaine, voici deux façons de vérifier l'inscription sur un seul ordinateur :

Vérifier avec l'observateur d'événements Windows

-

Appuyez sur le bouton Windows (Démarrer) du clavier et saisissez le mot event dans le champ de recherche.

-

Lorsque Observateur d'événements apparaît en haut du menu Démarrer, appuyez sur Entrée pour l'ouvrir.

-

Développez Journaux des applications et des services.

-

Cliquez sur Okta Device Trust et trouvez l'ID d'événement 1 000.

Vérifier avec Microsoft Management Console

-

Accédez à Démarrer et saisissez mmc dans le champ de recherche pour ouvrir la console.

-

Accédez à Fichier et cliquez sur Add/Remove Snap-in (Ajouter/Supprimer le composant logiciel enfichable).

-

Sélectionnez Certificats, puis cliquez sur Ajouter.

-

Dans la boîte de dialogue Composant logiciel enfichable des certificats, sélectionnez Mon compte utilisateur.

-

Cliquez sur Terminer.

-

Cliquez sur OK.

-

Sous Console Root (Racine de la console), développez Certificates - Current User (Certificats : utilisateur actuel).

-

Développez le dossier Personnel et cliquez sur Certificats. Vérifiez le certificat MTLS Okta.

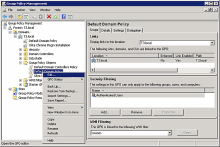

2.4. Facultatif. Utilisez GPO pour configurer les navigateurs afin qu'ils sélectionnent le certificat automatiquement.

Si cela convient à votre environnement, vous pouvez utiliser un outil d'objet de politique de groupe (GPO) au lieu de la fonctionnalité par défaut de la Tâche d'enregistrement d'appareil pour configurer les navigateurs afin qu'ils sélectionnent automatiquement le certificat Device Trust. Si vous utilisez un outil GPO, assurez-vous que vous avez ajouté l'indicateur SkipBrowserSetup=true à la commande d'installation de la Tâche d'enregistrement d'appareil. Consultez Installer une version de l'application IWA Web Okta compatible avec Device Trust dans votre domaine AD.

Si vous choisissez de ne pas configurer la sélection automatique des certificats (que ce soit par le biais de la Tâche d'enregistrement d'appareil ou d'un GPO), les utilisateurs finaux sont invités à sélectionner le certificat lorsqu'ils accèdent à l'application. Dans ce cas, pour faciliter la sélection des utilisateurs finaux, seul le certificat Okta Device Trust leur sera présenté.

En fonction de l'intervalle d'actualisation, les modifications apportées à l'aide de GPO peuvent ne pas être visibles immédiatement sur les ordinateurs client Windows. Pour plus d'informations, consultez l'article de Microsoft Intervalle d'actualisation des stratégies de groupe pour les ordinateurs.

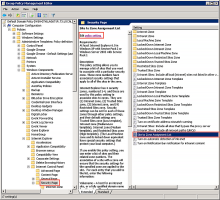

Pour configurer Chrome de manière à ce qu'il sélectionne automatiquement le certificat Device Trust

-

Téléchargez les modèles de politiques et extrayez le fichier zip sur le bureau du contrôleur de domaine Active Directory.

Copier des fichiers dans des dossiers :

-

Copiez C:\end users\Administrator\Desktop\policy_templates\windows\admx\en-US\chrome.adml dans C:\Windows\PolicyDefinitions\en-US\

-

Copiez C:\end users\Administrator\Desktop\policy_templates\windows\admx\chrome.admx dans C:\Windows\PolicyDefinitions\

-

-

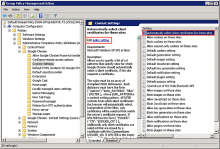

Ouvrez la console de gestion des stratégies de groupe (GMPC).

-

Dans le menu Windows Démarrer, saisissez Exécuter.

-

Dans Exécuter, saisissez gpmc.msc.

-

-

Développez le domaine approprié, accédez à Objets de politique de groupe, cliquez avec le bouton droit sur Politique de domaine par défaut, puis cliquez sur Modifier.

-

Allez à .

-

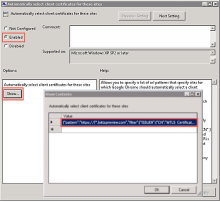

Dans le volet de droite, cliquez sur Automatically select client certificate for these sites (Sélectionner automatiquement un certificat client pour ces sites), puis sous Content Settings (Paramètres de contenu), cliquez sur Edit policy setting (Modifier la politique).

-

Dans la boîte de dialogue qui s'ouvre, cliquez sur Activé.

-

Sous Options, cliquez sur Afficher.

-

Dans la boîte de dialogue Afficher le contenu, saisissez une valeur qui spécifie le sous-domaine de votre organisation et indiquez si elle s'applique à votre organisation de prévisualisation ou de production.

Si l'URL de votre organisation de prévisualisation Okta est https://[*.]oktapreview.com, vous devez entrer la valeur suivante :

{"pattern":"https://[*.]oktapreview.com","filter":{"ISSUER":{"CN":"MTLS Certificate Authority"}}}

Si l'URL de votre organisation Okta Production est https://[*.]okta.com, vous devez entrer la valeur suivante :

{"pattern":"https://[*.]okta.com","filter":{"ISSUER":{"CN":"MTLS Certificate Authority"}}}

-

Cliquez sur OK.

-

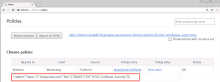

Confirmez que les paramètres du certificat automatique sont configurés :

-

Rafraîchissez GPO, soit en attendant le prochain intervalle de rafraîchissement GPO, soit en lançant la commande gpupdate.

-

Dans Chrome, saisissez chrome://policy dans la barre d'adresse, puis appuyez sur Entrée.

-

Cliquez sur Afficher la valeur et vérifiez que la stratégie AutoSelectCertificateForUrls affiche la valeur suivante :

{"pattern":"https://[*.]oktapreview.com","filter":{"ISSUER":{"CN":"MTLS Certificate Authority"}}}

Vous pouvez également confirmer les paramètres par l'intermédiaire de l'éditeur de registre Windows :

-

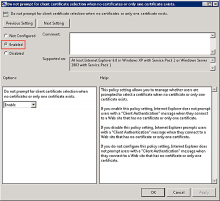

Pour configurer IE de manière à ce qu'il sélectionne automatiquement le certificat Device Trust

-

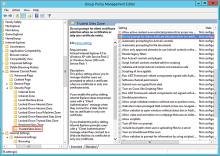

Depuis le contrôleur de domaine Active Directory, ouvrez la console de gestion des stratégies de groupe (GMPC).

-

Dans le menu Démarrer, saisissez Exécuter.

-

Dans Exécuter, saisissez gpmc.msc et appuyez sur Entrée.

-

-

Développez le domaine approprié, accédez à Objets de politique de groupe, cliquez avec le bouton droit sur Politique de domaine par défaut, puis cliquez sur Modifier.

-

Dans le volet de droite, sous Paramètres, double-cliquez sur Don't prompt for client certificate selection when no certificates or only one certificate exists (Ne pas demander la sélection du certificat client lorsqu'aucun certificat ou qu'un seul certificat existe).

-

Dans la boîte de dialogue qui s'ouvre, cliquez sur Activé.

-

Fermez les fenêtres ouvertes.

-

Accédez à .

-

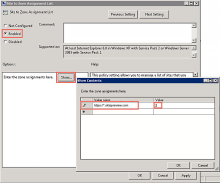

Dans le volet de droite, sous Paramètres, double-cliquez sur Liste d'affectation des sites aux zones.

-

Dans la boîte de dialogue qui s'ouvre, cliquez sur Activé.

-

Sous Options, à côté de Enter the zone assignments here (Saisir les affectations de zones ici), cliquez sur Afficher.

-

Saisissez les informations suivantes dans la boîte de dialogue Afficher le contenu :

-

Dans la colonne Nom de la valeur, saisissez https://*.okta.com ou https://*.oktapreview.com selon que vous déployez cette fonctionnalité dans votre organisation Okta de production ou de prévisualisation.

-

Dans la colonne Valeur, saisissez 2. Cette valeur correspond au paramètre de zone de sécurité Trusted sites zone (Zone des sites approuvés) que vous avez configuré dans Étape 3.

-

-

Cliquez sur OK pour fermer les fenêtres ouvertes.

-

Vérifiez que les paramètres GPO sont configurés :

-

Actualisez GPO, soit en attendant son prochain intervalle d'actualisation, soit en lançant la commande gpupdate dans une ligne de commande.

-

Dans le menu Démarrer, saisissez Exécuter.

-

Dans Exécuter, saisissez gpedit.msc et appuyez sur Entrée.

-

Accédez à .

-

Dans le volet de droite, sous Paramètres, double-cliquez sur Don't prompt for client certificate selection when no certificates or only one certificate exists (Ne pas demander la sélection du certificat client lorsqu'aucun certificat ou qu'un seul certificat existe).

-

Dans la boîte de dialogue qui s'ouvre, vérifiez que le paramètre est Activé.

-

Étape 3. Configurer les règles de politique d'authentification à l'application dans Okta

À propos des règles de stratégie d'authentification à l'application

Par défaut, toutes les options Client de la boîte de dialogue Règle d'authentification de l'application sont présélectionnées. Pour configurer un accès plus granulaire à l'application, créez des règles qui reflètent les informations suivantes :

- L'identité des utilisateurs ou les groupes auxquels ils appartiennent

- S'ils sont sur le réseau ou hors réseau, ou dans une zone réseau définie

- Le type de client exécuté sur leur appareil (applications Office 365 uniquement).

- La plateforme de leur appareil mobile ou de bureau

- Si leurs appareils sont approuvés ou non

Adopter une approche de liste d'autorisation pour les règles de la stratégie d'authentification

- Créez une ou plusieurs règles Autoriser pour prendre en charge les scénarios qui permettront d'accéder à l'application, puis attribuez à ces règles la priorité la plus élevée.

- Créez une règle attrape-tout Refuser qui s'appliquera aux utilisateurs qui ne correspondent pas aux scénarios permissifs que vous avez créés dans Étape 1. Attribuez à cette règle la priorité la plus faible, juste au-dessus de la règle par défaut. Dans l'approche de la liste d'autorisation décrite ici, la règle par défaut n'est jamais atteinte car elle est effectivement annulée par la règle attrape-tout Refuser.

Pour obtenir des informations de sécurité importantes sur la création de règles de politique d'authentification à l'application, consultez Politiques d'authentification à l'application.

Procédure

- Dans Admin Console, allez à , puis cliquez sur sur l'application compatible SAML ou WS que vous souhaitez protéger avec Device Trust.

- Cliquez sur l'onglet Authentification.

- Faites défiler jusqu'à Stratégie d'authentification, puis cliquez sur Ajouter une règle.

- Configurez une ou plusieurs règles en utilisant l'exemple suivant comme guide.

Cet exemple présente les règles Device Trust pour la gestion de l'accès à Office 365. Pour les autres applications, notez que la section Si le client de l'utilisateur est l'un des suivants n'est pas présente.

Liste d'autorisation d'exemple

Par exemple : Règle 1, Exchange ActiveSync ou Authentification héritée ; Toutes les plateformes ; N'importe quelle approbation ; Autoriser l'accès

-

Saisissez un nom de règle descriptif.

-

Sous PERSONNES, indiquez si vous souhaitez appliquer la règle aux individus uniquement ou aux individus et aux groupes. L'option que vous sélectionnez doit être la même pour toutes les règles que vous créez pour cet exemple.

-

Sous EMPLACEMENT, indiquez l'emplacement de l'utilisateur auquel la règle s'appliquera. L'option que vous sélectionnez doit être la même pour toutes les règles que vous créez pour cet exemple.

-

Sous CLIENT, configurez les paramètres suivants :

-

Navigateur Web est désélectionné.

-

Client Modern Auth est désélectionné.

-

Le paramètre Exchange ActiveSync client or Legacy Auth (Client Exchange ActiveSync ou client d'authentification héritée) est sélectionné.

-

Mobile

-

iOS sélectionné.

-

Le paramètre Android est sélectionné.

-

Le paramètre Autre appareil mobile (par exemple, BlackBerry) est sélectionné.

-

Bureau

-

Le paramètre Windows est sélectionné.

-

Le paramètre macOS est sélectionné.

-

Le paramètre Autre appareil de bureau (par exemple, Linux) est sélectionné

-

-

Sous DEVICE TRUST, configurez les éléments suivants :

Vous ne pouvez sélectionner les options De confiance et Non de confiance de la section Device Trust que si toutes les options suivantes de la section Client ne sont pas sélectionnées :

- Exchange ActiveSync ou client d'authentification héritée

- Autre appareil mobile (par exemple, BlackBerry)

- Autre bureau (par exemple, Linux)

-

Le paramètre N'importe lequel est sélectionné.

-

Le paramètreApprouvé est désélectionné.

-

Non approuvé est désélectionné.

-

Configurez Accès.

Le paramètre Autorisé est sélectionné.

-

Cliquez sur Enregistrer.

-

Créez la règle 2.

Par exemple de règle 2 : Navigateur Web ou Authentification moderne ; Windows ; De confiance; Autoriser l'accès + MFA

-

Saisissez un nom descriptif pour la règle.

-

Sous PERSONNES, sélectionnez les mêmes personnes que vous avez sélectionnées dans Règle 1. L'option Personnes doit être la même pour toutes les règles dans cet exemple.

-

Sous EMPLACEMENT, sélectionnez le même emplacement que celui que vous avez sélectionné dans Règle 1. L'option Emplacement doit être la même pour toutes les règles dans cet exemple.

-

Sous CLIENT, configurez les paramètres suivants :

-

Navigateur Web est sélectionné.

-

Client Modern Auth est sélectionné.

-

Client Exchange ActiveSync est désélectionné.

-

Mobile

-

iOS est désélectionné.

-

Android est désélectionné.

-

Autre mobile (par exemple, BlackBerry) est désélectionné.

-

Bureau

-

Le paramètre Windows est sélectionné.

-

macOS est désélectionné.

-

Autre appareil de bureau (par exemple, Linux) est désélectionné.

-

-

Sous DEVICE TRUST, configurez les éléments suivants :

Vous ne pouvez sélectionner les options De confiance et Non de confiance de la section Device Trust que si toutes les options suivantes de la section Client ne sont pas sélectionnées :

- Exchange ActiveSync ou client d'authentification héritée

- Autre appareil mobile (par exemple, BlackBerry)

- Autre bureau (par exemple, Linux)

-

Tout est désélectionné.

-

Le paramètre Approuvé est sélectionné.

-

Non approuvé est désélectionné.

-

Configurer Accès :

-

Le paramètre Autorisé est sélectionné.

-

Le paramètre Demander le facteur est sélectionné.

-

-

Cliquez sur Enregistrer.

-

Créez la règle 3.

Par exemple : Règle 3, Navigateur Web ou Authentification moderne ; Toutes les plateformes sauf Windows ; N'importe quelle approbation ; Autoriser l'accès + MFA

-

Saisissez un nom descriptif pour la règle.

-

Sous PERSONNES, sélectionnez les mêmes personnes que vous avez sélectionnées dans Règle 1. L'option doit être la même pour toutes les règles dans cet exemple.

-

Sous EMPLACEMENT, sélectionnez la même option Emplacement que celle que vous avez sélectionnée dans Règle 1. L'option doit être la même pour toutes les règles dans cet exemple.

-

Sous CLIENT, configurez les paramètres suivants :

-

Navigateur Web est sélectionné.

-

Client Modern Auth est sélectionné.

-

Client Exchange ActiveSync est désélectionné.

-

Mobile

-

iOS sélectionné.

-

Le paramètre Android est sélectionné.

-

Le paramètre Autre appareil mobile (par exemple, BlackBerry) est sélectionné.

-

Bureau

-

Le paramètre Windows est sélectionné

-

Le paramètre macOS est sélectionné

-

Le paramètre Autre appareil de bureau (par exemple, Linux) est sélectionné

-

-

Sous DEVICE TRUST, configurez les éléments suivants :

-

Vous ne pouvez sélectionner les options De confiance et Non de confiance de la section Device Trust que si toutes les options suivantes de la section Client ne sont pas sélectionnées :

- Exchange ActiveSync ou client d'authentification héritée

- Autre appareil mobile (par exemple, BlackBerry)

- Autre bureau (par exemple, Linux)

-

Le paramètre N'importe lequel est sélectionné.

-

Le paramètreApprouvé est désélectionné.

-

Non approuvé est désélectionné.

-

-

Configurez Accès.

-

Le paramètre Autorisé est sélectionné.

-

Le paramètre Demander le facteur est sélectionné.

-

-

Cliquez sur Enregistrer.

-

Créez la règle 4.

Exemple de règle 4 : N'importe quel client ; Toutes les plateformes ; N'importe quelle approbation ; Refuser l'accès

-

Saisissez un nom descriptif pour la règle.

-

Sous PERSONNES, sélectionnez les mêmes personnes que vous avez sélectionnées dans Règle 1. L'option doit être la même pour toutes les règles que vous créez pour cet exemple.

-

Sous EMPLACEMENT, sélectionnez le même emplacement que celui que vous avez sélectionné dans Règle 1. L'option doit être la même pour toutes les règles que vous créez pour cet exemple.

-

Sous CLIENT, configurez les paramètres suivants :

-

Navigateur Web est sélectionné.

-

Client Modern Auth est sélectionné.

-

Le paramètre Exchange ActiveSync client (Client Exchange ActiveSync) est sélectionné.

-

Mobile

-

iOS sélectionné.

-

Le paramètre Android est sélectionné.

-

Le paramètre Autre appareil mobile (par exemple, BlackBerry) est sélectionné.

-

Bureau

-

Le paramètre Windows est sélectionné.

-

Le paramètre macOS est sélectionné.

-

Le paramètre Autre appareil de bureau (par exemple, Linux) est sélectionné.

-

-

Sous DEVICE TRUST, configurez les éléments suivants :

-

Vous ne pouvez sélectionner les options De confiance et Non de confiance de la section Device Trust que si toutes les options suivantes de la section Client ne sont pas sélectionnées :

- Exchange ActiveSync ou client d'authentification héritée

- Autre appareil mobile (par exemple, BlackBerry)

- Autre bureau (par exemple, Linux)

-

Le paramètre N'importe lequel est sélectionné.

-

Le paramètreApprouvé est désélectionné.

-

Non approuvé est désélectionné.

-

-

Configurez Accès.

Le paramètre Refusé est sélectionné.

-

Cliquez sur Enregistrer.

Exemple de règle 5 : Règle d'authentification de session par défaut : N'importe quel client ; Toutes les plateformes ; N'importe quelle approbation ; Autoriser l'accès

La règle de connexion par défaut est déjà créée et vous ne pouvez pas la modifier. Dans cet exemple de liste d'autorisation, la règle par défaut n'est jamais atteinte car elle est effectivement annulée par la règle 4.

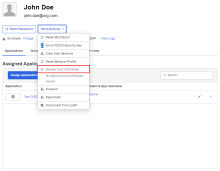

Révoquer et supprimer les certificats Device Trust

Vous devrez peut-être révoquer le certificat Device Trust d'un utilisateur final auprès de l'autorité de certification Okta. Cette action est recommandée si l'ordinateur est perdu ou volé, ou si l'utilisateur final est désactivé. Pour sécuriser à nouveau l'ordinateur d'un utilisateur final avec Device Trust après avoir révoqué son certificat Device Trust, vous devez supprimer le certificat révoqué de son ordinateur avant d'inscrire un nouveau certificat.

Faites attention à ce qui suit :

- Les étapes 1 à 4 de cette procédure révoquent tous les certificats Device Trust de l'autorité de certification Okta qui ont été émis à l'utilisateur final. La révocation des certificats ne supprime pas les certificats existants des ordinateurs Windows gérés. Afin de sécuriser à nouveau un ordinateur Windows avec Device Trust après avoir révoqué des certificats, vous devez d'abord supprimer tout certificat Device Trust existant de l'ordinateur, puis réinscrire l'ordinateur avec un nouveau certificat comme détaillé à l'Étape 5. La Tâche d'enregistrement d'appareil n'enregistrera pas de nouveau certificat si un autre certificat (révoqué ou non) est présent sur l'ordinateur.

- Désactiver un utilisateur final dans Okta désactive également son certificat Device Trust de l'autorité de certification Okta (mais ne le supprime pas de son ordinateur).

-

Dans la Admin Console, accédez à .

-

Cliquez sur l'utilisateur final dont vous voulez révoquer le certificat Device Trust.

- Dans le menu Plus d'actions cliquez sur Révoquer le certificat de confiance.

-

Lisez le message qui s'affiche, puis cliquez sur Révoquer le certificat de confiance.

-

Facultatif. Si vous souhaitez sécuriser à nouveau l'ordinateur de l'utilisateur final avec Device Trust, commencez par supprimer tout certificat Device Trust existant de l'ordinateur.

-

Pour supprimer un certificat d'un seul ordinateur (par exemple pendant les tests ou la preuve de concept de votre implémentation), utilisez un outil de gestion tiers tel que l'outil Gestionnaire de certificats (Certmgr.exe) pour supprimer le certificat émis par l'autorité de certification Okta MTLS.

-

Pour supprimer les certificats de plusieurs ordinateurs, utilisez un outil de gestion tiers tel que GPO ou SCCM pour supprimer le certificat émis par l'autorité de certification Okta MTLS.

-

Dépannage

Okta Device Trust pour Windows génère un certificat sur les appareils Windows reliés à un domaine et le présente à Okta lorsqu'une application WS-Fed ou SAML sécurisée par Device Trust est lancée. Les deux problèmes que vous risquez le plus de rencontrer sont les suivants :

- Les appareils approuvés ne peuvent pas accéder aux applications sécurisées par Device Trust.

- Les appareils non approuvés peuvent accéder aux applications sécurisées par Device Trust.

Si vous rencontrez l'un ou l'autre de ces problèmes, essayez de le corriger en effectuant une résolution des problèmes de base. Si le problème persiste, effectuez une résolution des problèmes avancée.

Résolution des problèmes de base

Pour effectuer une résolution des problèmes de base, passez en revue les points suivants :

Installation et configuration de l'application Web IWA

Vérifiez les éléments suivants :

- Vous avez installé une version de l'application Web IWA compatible avec Device Trust dans votre domaine Active Directory.

- Si vous utilisez HTTPS pour IWA, vous avez modifié le fichier web.config IWA pour qu'il prenne en charge la liaison HTTPS.

Si le problème persiste, passez à Résolution des problèmes avancée.

Mise en œuvre

Vérifiez que vous avez activé le paramètre Device Trust global dans .

Tâche d'enregistrement

Vérifiez que vous avez distribué la Tâche d'enregistrement d'appareil sur les postes de travail reliés au domaine Windows.

Environnements de serveur proxy : pour que l'installation de la tâche d'enregistrement réussisse dans les environnements qui implémentent un serveur proxy, vous devez installer Tâche d'enregistrement d'appareil version 1.2.1 ou ultérieure depuis une ligne de commande et ajouter le paramètre HttpProxy approprié à la commande d'installation.

Consultez Installer la tâche d'enregistrement.

Certificat

Vérifier que le certificat est installé

-

Ouvrez Microsoft Management Console. Consultez Vérifier avec Microsoft Management Console.

-

Ouvrez le magasin personnel de l'utilisateur final (pas le magasin de l'ordinateur local).

-

Vérifiez qu'un seul certificat apparaît sous émis par l'autorité de certification MTLS.

-

Si aucun certificat n'apparaît, consultez Dépannage avancé.

Problème connu : échec d'authentification causé par le blocage de l'échange de certificats TLS mutuels

L'échange de certificats TLS mutuels (liaison) dans ce flux Device Trust se produit sur des URL Okta distinctes de votre URL d'org Okta (indiquées par le caractère générique (*) dans les exemples suivants). Veillez à configurer les serveurs proxy/clients proxy, ainsi que tout logiciel de protection des points de terminaison que vous pourriez implémenter, de sorte à ne pas empêcher vos clients de finaliser l'échange de certificats avec Okta. Par exemple, si votre organisation utilise une liste d'autorisation pour limiter le trafic sortant, ajoutez ces URL exactes à la liste d'autorisation, en incluant le caractère générique (*) :

- *.okta.com

- *.okta-emea.com

- *.okta-gov.com

Stratégie d'authentification

Vérifiez les éléments suivants :

Vous avez configuré une stratégie d'authentification qui répond aux critères suivants :

-

S'applique à l'application WS-Fed ou SAML que vous souhaitez sécuriser avec Device Trust.

-

S'applique aux utilisateurs ou groupes corrects.

-

Comprend, au minimum, une règle active qui refuse l'accès aux appareils non approuvés.

System Log

Examinez le journal système pour vérifier les événements suivants du journal système Device Trust :

Authentification

- DisplayMessage : authentification de l'appareil par le biais d'un certificat

- EventType: user.authentication.authenticate

Enrôlement

- DisplayMessage : enrôlement du certificatDevice Trust

- EventType: user.credential.enroll

Délivrance

- DisplayMessage : délivrance d'un certificatDevice Trust

- EventType: pki.cert.issue

Révocation

- DisplayMessage : révocation d'un certificat Device Trust

- EventType: pki.cert.revoke

Renouvellement

- DisplayMessage : renouvellement d'un certificat Device Trust

- EventType: pki.cert.renew

Afficher les ID d'appareil uniques dans DebugContext

DebugData indique l’identifiant unique des appareils associés aux événements Device Trust et est utile à des fins de débogage. Ces informations peuvent également vous aider à confirmer que la fonctionnalité Device Trust est appliquée sur les appareils de votre inventaire, ce qui peut être utile avant de la déployer sur un grand groupe d'utilisateurs.

Les informations contenues dans debugContext.debugData sont destinées à ajouter du contexte pour résoudre les problèmes de la plateforme du client. Les noms et les valeurs des clés peuvent être modifiés sans préavis et doivent être principalement utilisés comme une aide au débogage, pas comme un contrat de données. Voir Objet de DebugContext dans la documentation destinée aux développeurs Okta.

-

Dans l'Admin Console, accédez à .

- Recherchez l'événement Device Trust (date) souhaité, puis accédez à :

Dépannage avancé

Si la résolution des problèmes n'a pas permis de résoudre le problème que vous rencontrez et que le certificat n'est pas installé sur le poste de travail Windows, vérifiez les emplacements suivants :

Dans la console administrateur Okta

Vérifiez les éléments suivants :

-

L'org possède une intégration Active Directory (AD) active ()

-

L'utilisateur final de l'ordinateur Windows relié au domaine est :

-

Présent dans

-

Activé ;

-

un membre de votre domaine Active Directory.

-

-

L'application Web IWA est :

-

principale ;

-

activée ;

-

-

Une version de l'appareil compatible avec Device Trust.

Sur le serveur IWA

Vérifier les paramètres IIS pour l'application Web IWA

- Cliquez sur Démarrer.

- Dans le champ de recherche, saisissez IIS.

- Cliquez avec le bouton droit de la souris sur Internet Information Services Manager et sélectionnez Exécuter en tant qu'administrateur.

- Si l'application Web IWA est configurée pour SSL, ouvrez les paramètres SSL et vérifiez que l'option SSL obligatoireest sélectionnée.

- Ouvrez la fonctionnalité Authentification et assurez-vous que l'authentification Windows est Activée.

Vérifier les erreurs dans le fichier web.config

- Accédez à C:\NInetpub\NWwwwroot\NIWA\N.config.

- Utilisez un outil de validation pour vous assurer que le fichier web.config contient une syntaxe XML valide.

- Si HTTPS a été activé dans IIS sur le site, vérifiez que le fichier web.config active Liaison sécurisée pour Device Trust.

Rechercher des erreurs dans les journaux Windows

- Cliquez sur Commencer.

- Dans le champ de recherche, saisissez Observateur d'événements.

- Développez Journaux des applications et des services.

- Recherchez des erreurs dans Okta Authentification unique.

Sur l'ordinateur Windows relié à un domaine

Assurez-vous que les tâches Okta Device Trust ont été installées et ont réussi :

- Cliquez sur Démarrer.

- Dans le champ de recherche, saisissez Planificateur de tâches.

- Cliquez avec le bouton droit de la souris sur Planificateur de tâches et sélectionnez Exécuter en tant qu'administrateur.

- Vérifiez que les tâches okta-devicetrust-devicetask et okta-devicestrust-usertask apparaissent et se sont terminées avec succès.

Recherchez des erreurs dans les journaux Windows :

- Cliquez sur Commencer.

- Dans le champ de recherche, saisissez Observateur d'événements.

- Développez Journaux des applications et des services.

- Cliquez sur Okta Device Trust.

Forcer le renouvellement du certificat dans certaines circonstances

Les certificats sont valables un an et sont renouvelés automatiquement dans les 30 jours avant leur expiration. Pour que le renouvellement automatique réussisse, les utilisateurs finaux doivent être connectés à l'ordinateur relié au domaine et à votre réseau d'entreprise.

Vous pouvez forcer manuellement le renouvellement du certificat pour tenter de résoudre les problèmes suivants (nécessite la Tâche d'enregistrement d'appareil version 1.3.1 ou ultérieure :

- Le certificat d'un utilisateur final a été révoqué de manière incorrecte ou accidentelle par l'administrateur via la console administrateur (consultez Révoquer).

- Le certificat a été corrompu sur le client en raison d'une suppression accidentelle, de la corruption du fichier ou de la perte de la clé privée.

Ouvrez une invite de commande et lancez la commande suivante : "C:\Program Files\Okta\DeviceTrust\OktaDeviceReg.exe" --user --forceRenewal

Exécuter la tâche en mode débogage en tant qu'utilisateur connecté

-

Assurez-vous que le serveur IWA est joignable lorsque la tâche est exécutée (soit directement par Internet, soit par un VPN).

-

Ouvrez une invite de commande et émettez la commande suivante :

"C:\Program Files\Okta\DeviceTrust\OktaDeviceReg.exe" --user --debug

-

Si le certificat Device Trust n'est pas généré sur l'appareil, la tâche exécute les actions suivantes :

-

Contacte Oktaau niveau de la valeur de registre pointée par HKLM\Software\Okta\DeviceTrust\OktaOrgUrl et obtient l'emplacement du serveur IWA pour l'organisation.

-

Contacte le serveur IWA pour générer le jeton d'appareil pour l'appareil.

-

Contacte le serveur IWA pour générer un jeton d'utilisateur basé sur le jeton d'appareil.

-

Contacte Okta avec le jeton d'utilisateur généré pour générer le certificat.

-

Installe le certificat dans le magasin personnel de l'utilisateur.

-

Le jeton d'utilisateur est un ensemble de demandes JWT signées par le serveur IWA Il peut vous être demandé de copier le jeton et de le fournir à l'assistance d'Okta pour analyse.

Problèmes connus

-

Si plusieurs applications sécurisées par Device Trust sont configurées pour s'ouvrir automatiquement lorsque les utilisateurs finaux se connectent à leur dashboard Okta à partir des navigateurs Internet Explorer oo Edge, seule une des applications exécute le flux Device Trust. L'accès aux autres applications échoue et les utilisateurs finaux reçoivent un message leur conseillant de contacter leur administrateur. (Consultez Activer le paramètre global Device Trust pour votre organisation.)

-

Okta Device Trust pour Windows + IWA basée sur des certificats pour la SSO : la configuration de cette solution Device Trust peut entraîner un problème d'incompatibilité si votre org est configurée avec l'application IWA basée sur des certificats pour prendre en charge la SSO pour les appareils mobiles iOS et Android.

Dans ce cas, les utilisateurs finaux qui se connectent à Okta en utilisant IWA à partir d'ordinateurs Windows avec un certificat Device Trust et un certificat IWA installés peuvent voir s'afficher un sélecteur de certificat contenant les deux certificats pendant le flux de la SSO de bureau, ce qui peut prêter à confusion. Si les utilisateurs finaux sélectionnent le certificat Device Trust , ils obtiendront une erreur 403 pendant le flux IWA.

Il est possible d'activer l'indication du certificat dans IIS afin qu'un seul certificat soit présent aux utilisateurs. Consultez l'article Présentation technique de SSP de Schannel de Microsoft.

-

La Tâche d'enregistrement d'appareil vérifie la version de .NET Framework exécutée sur les ordinateurs Windows gérés. S'il ne s'agit pas de la version 4.5.2 ou ultérieure, la Tâche d'enregistrement d'appareil installe automatiquement la version 4.5.2. Pendant l'installation, des indicateurs de progression et d'autres boîtes de dialogue d'installation apparaissent sur l'écran de l'utilisateur final.