Configurer Okta Verify

Configurez le mode d'authentification des utilisateurs avec Okta Verify. Utilisez des politiques d'inscription MFA pour activer Okta Verify au niveau de l'org ou du groupe.

Okta Verify est pris en charge par plusieurs systèmes d'exploitation. Consultez Plateformes prises en charge pour Okta Verify.

-

Dans l'Admin Console, accédez à .

- Dans l'onglet Types de facteur, sélectionnez Okta Verify.

- Définissez le statut sur Actif.

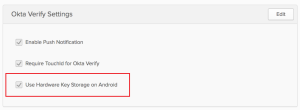

- Dans Okta Verify Paramètres, cliquez sur Modifier. Les paramètres peuvent varier selon l'org.

- Activer les notifications Push : Okta envoie une invitation à l'application Okta Verify de l'appareil mobile de l'utilisateur. L'utilisateur appuie sur l'invite de son appareil mobile pour confirmer son identité. Cette fonctionnalité est disponible sur les appareils mobiles Android et iOS. Elle n'est pas disponible sur les appareils iPod Touch. Consultez Notification Push.

- : les utilisateurs d'appareils iOS s'authentifient avec Touch ID ou Face ID. Consultez Touch ID et Face ID d'Apple.

- Activer le chiffrement en mode FIPS : appliquez le chiffrement en mode FIPS pour renforcer la protection des données Okta Verify. Consultez À propos du chiffrement en mode FIPS.

- Challenge par nombre : cette option empêche les utilisateurs d'accepter des notifications push frauduleuses. Utilisez-la lorsque vous souhaitez qu'Okta Verify présente un challenge par nombre : Jamais, Uniquement pour les tentatives de connexion à haut risque ou pour Tous les challenges push.

- Utiliser le stockage de clés matériel pour les appareils Android :

Il s'agit d'une fonctionnalité en accès anticipé. Pour l'activer, contactez l'assistance Okta.

Pour renforcer la sécurité sur les appareils Android, activez ce paramètre. Elle vous permet de déployer l'architecture de sécurité de l'identité fédérale, de l'identifiant et de l'architecture de gestion des accès (FICAM). Ce paramètre applique un contrôle d'accès et une protection matérielle aux clés stockées sur les appareils Android.

- Cliquez sur Enregistrer.

Expérience utilisateur

Notification Push

Après avoir activé Okta Verify avec notification Push, les utilisateurs finaux sont invités à configurer cette option pour leur compte lors de leur prochaine connexion à Okta. L'application Okta Verify les guide tout au long de la configuration. Voir Okta Verify (Documentation pour les utilisateurs finaux).

Les inscriptions des utilisateurs finaux Okta Verify sont associées à votre sous-domaine Okta. Si vous renommez votre sous-domaine Okta, vous devez également réinitialiser toutes les inscriptions actives d'Okta Verify. Voir Renommer votre sous-domaine Okta.

Notification Push et challenge par nombre

Assurez-vous que vous respectez les conditions nécessaires suivantes :

- Votre org utilise un Sign-In Widget personnalisé dont le numéro de version est égal ou supérieur à 3.3.0.

- Si votre org appelle directement Authentication API, mettez votre code à jour pour qu'il gère la réponse d'API au challenge par nombre. Consultez Exemple de réponse (attente de réponse à un challenge à trois nombres).

Si vous avez activé Notification Push avec challenge par nombre, les utilisateurs valident leur tentative de connexion en résolvant un challenge par nombre et en approuvant une notification push dans Okta Verify. Sur leur appareil mobile, les utilisateurs approuvent la notification push et appuient sur les chiffres qui s'affichent sur le Sign-In Widget. Les utilisateurs ne sont autorisés à se connecter que s'ils appuient sur le bon numéro. Si l'utilisateur appuie sur Non, ce n'est pas moi, la tentative de connexion est bloquée et l'utilisateur ne peut pas se connecter.

Cette fonctionnalité n'est pas prise en charge dans les environnements LDAPi et RADIUS . Okta Verify ignore la vérification par challenge par nombre. Pour ces environnements, configurez un facteur MFA différent autre qu'Okta Verify.

Définissez les notifications push sur Facultatif pour permettre à plusieurs inscriptions d'utiliser le challenge par nombre Okta Verify .

Challenge par nombre et évaluation du risque

Vous pouvez combiner la fonctionnalité Challenge par nombre avec la fonctionnalité Évaluation du risque pour renforcer le niveau de sécurité de votre org Okta et vous prémunir contre les tentatives de connexion malveillantes.

Lorsque l'Évaluation du risque est activée, Okta évalue le risque en fonction de critères tels que les détails de l'appareil ou l'emplacement. Elle attribue alors un niveau de risque à chaque tentative de connexion Okta. Les administrateurs peuvent personnaliser une règle de politique d'authentification pour qu'elle réagisse de différentes manières en fonction du niveau de risque. Par exemple, Okta peut demander aux utilisateurs une authentification multifacteur si la connexion est considérée comme étant à haut risque. Consultez Évaluation du risque pour obtenir des instructions.

Utiliser Okta Verify avec les agents Push et RADIUS

Pour utiliser Okta Verify Push et l'agent RADIUS Okta, vous devez utiliser un agent de version 2.1.5 ou ultérieure. Consultez historique de version Agent Okta RADIUS Server.

Touch ID et Face ID d'Apple

Touch ID et Face ID d'Apple utilisent la technologie biométrique pour se prémunir contre une utilisation non autorisée d'Okta Verify. Vous pouvez configurer une demande d'empreinte digitale ou de reconnaissance faciale de l'utilisateur final, qui s'affiche après la vérification MFA initiale. Si l'appareil de l'utilisateur est perdu ou volé, personne d'autre ne peut y avoir accès. Actuellement, cette fonctionnalité n'est disponible que pour les appareils iOS.

Lorsque les fonctionnalités Touch ID et Face ID sont activées, vos utilisateurs finaux sont invités à configurer Touch ID ou Face ID pour leur appareil lorsqu'ils s'inscrivent ou lorsqu'ils s'authentifient. Okta Verify guide les utilisateurs pour cette configuration.

Si les utilisateurs sont déjà inscrits à Okta Verify Push et que vous activez Touch ID et Face ID, ils seront invités à saisir des données biométriques lors de leur prochaine authentification avec Okta Verify Push :

- Si Touch ID et Face ID ne sont pas encore activés sur l'appareil, les utilisateurs reçoivent une invite Touch ID Obligatoire ou Face ID Obligatoire.

- Si Touch ID et Face ID sont activés sur l'appareil, les utilisateurs reçoivent une invite Touch ID pour Okta Verify ou Face ID pour Okta Verify.

À propos du chiffrement en mode FIPS

Les normes FIPS sont un ensemble d'exigences techniques développées par le gouvernement des États-Unis pour établir des directives de sécurité informatique pour les agences gouvernementales, les institutions et les entreprises.

Lorsque le chiffrement en mode FIPS est activé, Okta Verify utilise la validation FIPS 140-2 pour toutes les opérations de sécurité afin d'assurer une interopérabilité sécurisée.

Okta répond également aux exigences FedRAMP FICAM en s'appuyant sur des fournisseurs validés FIPS.

Consultez Plateformes prises en charge pour Okta Verify.

Lorsque cette option est activée, les appareils Android ne sont conformes à FICAM que si les utilisateurs finaux ont configuré et défini un code PIN sécurisé sur leurs appareils.