Okta Privileged Access

Protégez les serveurs, les secrets et les comptes de service, et répondez aux exigences de conformité ou de cyberassurance avec Okta Privileged Access. Auparavant, les organisations devaient intégrer manuellement plusieurs solutions d'identité pour établir les contrôles nécessaires ; cette approche était coûteuse et inefficace. Okta Privileged Access, qui fait partie de Workforce Identity Cloud, étend les contrôles d'accès et de gouvernance à votre infrastructure.

Avantages

Okta Privileged Access réduit le niveau de risque d'une organisation en intégrant des fonctionnalités critiques PAM (Gestion des accès privilégiés), notamment l'accès à l'infrastructure, la gouvernance des accès privilégiés, la mise en coffre-fort des identifiants dans votre Workforce Identity Cloud central et la solution de la gestion des accès.

- Limiter les privilèges pour les ressources critiques

- Okta Privileged Access réduit la portée des attaques et gère le risque de vol d'identifiants en éliminant l'attente d'accès aux serveurs et aux comptes de service.

- Respecter les normes d'audit et de conformité

- L'accès privilégié aux serveurs via SSH/RDP peut être enregistré. Ainsi, les serveurs ne seront pas exposés au trafic Internet brut. Tous les accès sont acheminés vers Okta System Log.

- Identifiants de coffre-fort

- Okta Privileged Access prend en charge les exigences de conformité relatives à l'élimination des accès permanents, sécurise les comptes partagés et fournit une responsabilisation individuelle pour l'utilisation.

- Personnaliser les flux d'approbation

- Créez des workflows Demandes d'accès personnalisables, qui doivent être approuvés avant l'autorisation des accès aux ressources.

- Gérer l'accès aux comptes de service

- Éliminez les privilèges permanents des comptes de service non fédérés pour les applications SaaS les plus courantes.

Fonctionnement

Okta Privileged Access est répertorié dans Okta Workforce Identity Cloud en tant qu'app privée au sein du Okta Integration Network (OIN). Cette app utilise OIDC pour le SSO et SCIM pour l'approvisionnement.

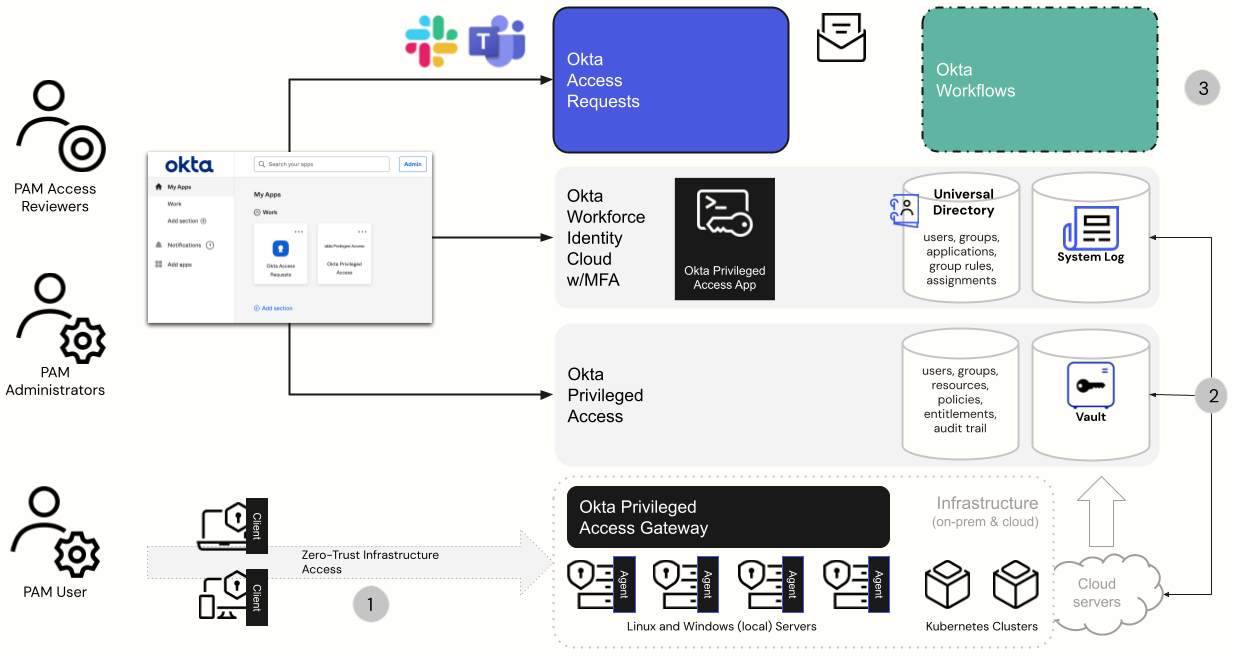

Le diagramme suivant présente les principaux composants et capacités de Okta Privileged Access.

Les principaux composants de l'illustration sont les suivants.

-

Les utilisateurs ont accès à Okta Privileged Access, qu'ils utilisent pour accéder aux ressources privilégiées qui leur sont affectées.

-

Les administrateurs Okta Privileged Access installent et configurent divers composants pour l'accès privilégié.

-

Les composants installables Okta Privileged Access prennent en charge l'infrastructure.

-

Le client réside sur le poste de travail de l'utilisateur.

-

L'agent du serveur réside sur le serveur.

-

Gateway peut être utilisé pour la création de proxys réseau.

-

-

La couche suivante est le Tenant Okta Privileged Access, appelé Équipe. Ce service cloud gère l'accès privilégié aux ressources par le biais de politiques.

-

Okta Workforce Identity Cloud gère les identités (utilisateurs et groupes) en utilisant Okta Universal Directory et Okta System Log. Il s'intègre au Tenant Okta Privileged Access en tant qu'app dans Okta pour le SSO et l'approvisionnement.

-

-

Les administrateurs des Demandes d'accès peuvent davantage configurer les flux de demande/d'approbation qui sont utilisés dans Okta Privileged Access.

Les composants Okta Demandes d'accès (la plateforme et le portail) sont utilisés pour les capacités de gouvernance de Okta Privileged Access et peuvent être étendus via Okta Identity Governance pour des cas d'utilisation de gouvernance plus étendus. En option, Okta Workflows peut être utilisé pour l'automatisation des processus personnalisés.