Options de personnalisation pour SAML entrant

Vous avez plusieurs options de personnalisation lorsque vous connectez les utilisateurs à Okta via un flux SAML entrant.

- Vos utilisateurs peuvent s'authentifier avec la SSO dans Okta sans approvisionnement supplémentaire puisque leurs comptes sont déjà sourcés dans Okta.

- Le Fournisseur d'identité (IdP) entrant peut approvisionner les utilisateurs dans Okta avec l'approvisionnement juste-à-temps (JIT). Un bouton bascule vous permet d'activer ou de désactiver l'approvisionnement JIT en fonction de votre confiance en chaque IdP.

- Vos utilisateurs peuvent être affectés à des groupes avec l'approvisionnement JIT.

- Vous pouvez activer ou désactiver la liaison automatique des comptes entre les IdP SAML et Okta. Vous pouvez aussi restreindre la liaison automatique des comptes selon que l'utilisateur Okta est membre ou non de l'un des groupes spécifiés.

Comme le flux SAML entrant repose sur Universal Directory (UD), vous pouvez stocker dans Okta des attributs détaillés issus des assertions entrantes. Définissez autant de fournisseurs d'identité que nécessaire, puis un nombre illimité d'attributs pour chaque fournisseur à l'aide de Profile Editor. Vous n'êtes pas limité aux attributs relatifs au prénom, au nom, à l'adresse e-mail et au numéro de téléphone.

Okta prend également en charge les assertions chiffrées, l'ACS URL partagée ou l'ACS URL propre à l'approbation et la variation d'horloge configurable.

Le tableau suivant présente les exigences paramétrables de l'algorithme de signature pour le flux SAML entrant.

|

Algorithmes pris en charge |

Description |

|---|---|

| Chiffrement |

Le flux SAML entrant prend en charge en toute transparence les assertions SAML chiffrées. L'IdP peut utiliser le certificat public d'Okta et l'un des algorithmes de chiffrement XML suivants pour ses opérations de chiffrement. |

| Digest | |

|

Signature |

|

|

Canonicalization |

|

|

Transform |

Informations de configuration

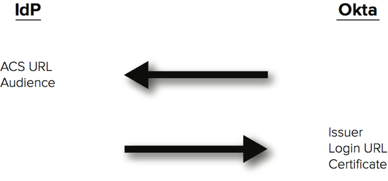

Il est possible que certaines informations nécessaires à la configuration ne soient pas disponibles au moment où vous remplissez le formulaire. Le graphique suivant illustre un flux d'informations classique.

Par exemple, lorsque vous configurez l'IdP dans Okta, il arrive que l'émetteur, l'URL de connexion et le certificat ne soient pas disponibles auprès de l'IdP avant que l'ACS URL et Public ne soient configurées au niveau de l'IdP. Ces informations ne sont pas non plus disponibles avant qu'Okta ne soit configuré.

Recommandation de configuration

Si, au moment de la configuration, l'IdP sollicite des informations d'Okta avant que vous ne disposiez de ces informations, saisissez n'importe quel texte au niveau de l'Émetteur dans Okta et https:url pour l'URL de connexion dans Okta. Ajoutez le fournisseur d'identité dans Okta. Ensuite, utilisez les informations affichées au niveau de l'ACS URL et de Public qui deviennent disponibles dans Okta pour configurer l'IdP. Enfin, modifiez l'IdP que vous venez de configurer dans Okta en saisissant les informations correctes pour l'émetteur et l'URL de connexion.