Événements du Journal système pour Okta ThreatInsight

Okta ThreatInsight enregistre les requêtes provenant d'adresses IP potentiellement malveillantes dans le Journal système. Il enregistre les types d'événements suivants :

- Tentatives de connexion provenant d'adresses IP suspectes

- Menace de sécurité détectée

- Org attaquée

Voir le journal système (événements)

-

Dans l'Admin Console, allez à .

- Dans Paramètres Okta ThreatInsight, cliquez sur le lien Journal système. Le champ de recherche est prérempli avec la requête eventType eq "security.threat.detected". Vous pouvez personnaliser cette requête pour rechercher d'autres types d'événements.

- Configurez la date.

- Cliquez sur l'icône en forme de flèche à côté du champ Rechercher.

Tentatives de connexion provenant d'adresses IP suspectes

Si Okta ThreatInsight détecte des tentatives de connexion provenant d'une adresse IP potentiellement suspecte, il définit le champ ThreatSuspectedsur true.

Collez cette requête dans le champ Rechercher du Journal système pour rechercher les tentatives de connexion provenant d'adresses IP suspectes :

debugContext.debugData.threatSuspected eq "true"

Le champ ThreatSuspecteds'affiche également dans les événements user.session.start et security.threat.detected du Journal système.

Menace de sécurité détectée

L'événement security.threat.detected s'affiche uniquement dans le Journal système si la requête est considérée comme présentant un risque élevé.

Okta ThreatInsight évalue l'activité de connexion avant que l'utilisateur ne soit identifié ; par conséquent, les événements security.threat.detected n'incluent pas de nom d'utilisateur.

Le champ outcome.result décrit comment Okta ThreatInsight a géré la requête :

- DENY : Okta ThreatInsight a mis fin à la demande pour empêcher les acteurs malveillants de consommer la limite d'utilisation de votre org.

- RATE_LIMIT : Okta ThreatInsight a détecté une activité suspecte.

- ALLOW : Okta ThreatInsight a autorisé la requête. Pour rechercher d'autres événements avec le même identifiant de transaction, saisissez cette requête dans le champ de recherche : transaction.id eq "<TRANSACTION_ID> ". Le champ actor affiche le nom d'utilisateur associé à la requête.

Le champ outcome.reason affiche la raison du résultat.

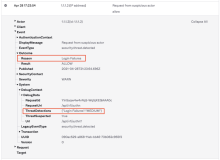

Voici un exemple d'événement du Journal système dont le résultat est DENY :

Voici un exemple d'événement du Journal système dont le résultat est RATE_LIMIT :

Org attaquée

Lorsqu'une org est attaquée, Okta ThreatInsight signale les adresses IP de façon plus agressive. Cela peut entraîner l'apparition d'un plus grand nombre d'événements security.threat.detected dans le Journal système.

Collez ces requêtes dans le champ Rechercher du Journal système pour rechercher les événements d'org attaquée :

- eventType eq "security.attack.start"

- eventType eq "security.attack.end"

Le champ outcome.reason affiche la raison du résultat.

Voici un exemple d'événement du Journal système qui a été signalé comme risque moyen en raison d'échecs de connexion :

Ajouter des adresses IP potentiellement malveillantes à une liste de refus

Une fois que vous avez trouvé des événements du Journal système susceptibles d'indiquer une activité malveillante, vous pouvez ajouter les adresses IP qui leur sont associées à une liste de refus.

L'adresse IP apparaît en haut de l'événement, sous la colonne Acteur :

Voir Zones réseau sur une liste de refus pour obtenir des instructions.