Amazon Web Services(AWS)の統合

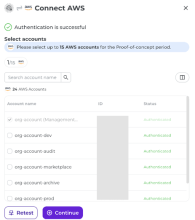

Identity Security Posture Management(ISPM)をAmazon Web Services(AWS)組織に統合する

開始する前に

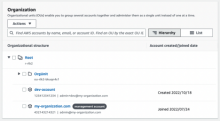

AWS管理アカウントにアクセスできる必要があります。管理アカウントにサインインしていることを確認するには、以下の手順を実行します。

- AWSコアカウントにサインインします。

- アカウント名をクリックします。

- [Organization]を選択します。

管理アカウントにログインしている場合は、組織の階層を表示できます。

管理アカウントにIAMロールを作成する

-

管理アカウントのAWSコンソールに進み、CloudFormationを検索します。

-

[Stacks(スタック)]を選択します。

-

[Create stack(スタックを作成)]をクリックし、ドロップダウンメニューから[With new resources (standard)(新しいリソース(標準))]を選択します。

-

[Prerequisite - Prepare template(前提条件―テンプレートの準備)]セクションで、[Template is ready(テンプレート準備完了)]を選択します。

-

[Specify template(テンプレートの指定)]セクションで、テンプレートのソースに[Amazon S3 URL]を選択します。

-

次のURLを入力します:https://spera-prod-public.s3.us-west-1.amazonaws.com/integrations/aws/spera-prod-cloud-formation-0429d3.json

-

[Next(次へ)]をクリックします。

-

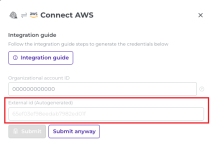

[Specify stack details(スタックの詳細を指定)]ページで、スタック名(例:OktaISPMstack)と外部IDを入力します。ISPMから提供された外部IDを使用してください。

-

[Next(次へ)]をクリックします。

-

[Configure stack options(スタックオプションの構成)]ページの一番下までスクロールし、[Next(次へ)]をクリックします。

-

ページの詳細を確認します。

-

ページの一番下までスクロールし、[I acknowledge that AWS CloudFormation might create IAM resources with custom names(AWS CloudFormationがカスタム名でIAMリソースを作成する可能性があることを了承する)]チェックボックスを選択します。

-

[Submit(送信)]をクリックします。

-

に戻ります。

-

スタックのステータスを確認します。AWSがスタックを実行するまで待機しなければならないことがあります。実行が成功した場合、ステータスはCREATE_COMPLETEと表示されます。

すべてのメンバーアカウントにIAMロールを作成する

- AWSコンソールに進み、CloudFormationを検索します。

- StackSetsを選択します。

- 任意。信頼済みアクセスを有効にするための通知が表示されたら、[Enable trusted access(信頼済みアクセスを有効にする)]をクリックします。

- [Create StackSet(StackSetを作成)]をクリックします。

- [Permissions(権限)]セクションで、[Service-managed permissions(サービス管理対象権限)]を選択します。

- [Specify template(テンプレートの指定)]セクションで、テンプレートのソースに[Amazon S3 URL]を選択します。

- 次のURLを入力します:https://spera-prod-public.s3.us-west-1.amazonaws.com/integrations/aws/spera-prod-cloud-formation-0429d3.json

- [Next(次へ)]をクリックします。

- 先ほど作成したスタックの名前(例:OktaISPMstack)と外部IDを入力します。ISPMから提供された外部IDを使用してください。

- [Next(次へ)]をクリックします。

- [Execution configuration(構成の実行)]セクションで、[Inactive(非アクティブ)]を選択し、[Next(次へ)]をクリックします。

- [Deployment targets(導入先)]セクションで、[Deploy to organization(組織に導入)]を選択します。

- に進み、[Enabled(有効)]を選択します。

- [Specify regions(リージョンを指定)]セクションで、[US East (N. Virginia)(米国東部(ヴァージニア州北部))] を選択します。

- [Next(次へ)]をクリックします。

- ページの詳細を確認します。

- ページの一番下までスクロールし、[I acknowledge that AWS CloudFormation might create IAM resources with custom names(AWS CloudFormationがカスタム名でIAMリソースを作成する場合があることを了承します)]チェックボックスを選択します。

- [Submit(送信)]をクリックします。実行が成功すると、ステータスはSUCCEEDEDと表示されます。

これらの手順を終えても、スタックとStackSetを削除しないでください。統合のために生成されたリソースが必要です。