Google Workspaceの統合

Identity Security Posture Management(ISPM)をGoogle Workspaceに統合します。

- プロジェクトを作成する

- サービスアカウントを作成する

- サービスアカウントにロールを追加する

- サービスアカウントのキーを作成する

- APIアクセスを有効にする

- サービスアカウントに対してドメイン全体の委任を構成する

- 信頼済みIP範囲にISPM IPを追加する

- パラメーターをISPMと共有する

開始する前に

Google Workspaceスーパー管理者の権限があることを確認してください。

プロジェクトを作成する

-

スーパー管理者としてGoogle Cloudコンソールにサインインし、[Navigation menu(ナビゲーションメニュー)]を開きます。

-

に移動します。

-

[+ Create Project(プロジェクトを作成)]をクリックします。

-

[Project name(プロジェクト名)]、[Organization(組織)]、[Location(場所)]などの必要な情報を入力します。

-

[Create(作成)]をクリックします。

サービスアカウントを作成する

-

Navigation menu(ナビゲーションメニュー)を開き、に移動します。

-

ページ上部のプロジェクトリストから、先ほど作成したプロジェクトを選択します。

-

[Create service account(サービスアカウントを作成する)]をクリックします。

-

[Service account details(サービスアカウントの詳細)]セクションに次の情報を入力します。

-

サービスアカウント名:名前を入力します。アカウント名をコピーして保存します。後で必要になります。

-

サービスアカウントID:自動生成されたサービスアカウントIDはそのまま使用しても、変更しても構いません。

-

サービスアカウントの説明:アカウントの簡単な説明を入力します。

-

-

[Create and continue(作成して続行)]をクリックします。

-

[Grant this service account access to project(このサービスアカウントにプロジェクトへのアクセスを許可する)]セクションで、[Continue(続行)]をクリックします。ロールは追加しないでください。

-

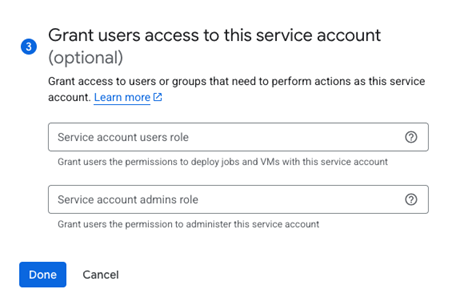

任意。[Grant users access to this service account (Optional)(このサービスアカウントにユーザーアクセスを付与する(任意)]セクションで、このサービスを所有する、またはこのサービスにアクセスできるユーザーを追加します。

-

[Done(完了)]をクリックします。

サービスアカウントにロールを追加する

-

以下の手順で、Service Usage Viewer(サービス使用状況閲覧者)のロールを追加します。

-

作成したプロジェクトを選択します。

-

Navigation menu(ナビゲーションメニュー)を開き、に移動します。

-

[Grant access(アクセスを許可)]をクリックします。

-

[New Principals(新しいプリンシパル)]に、作成したサービスアカウントのアドレスを入力します。

-

[Select a role(ロールの選択)]で[Service Usage Viewer(サービス使用状況閲覧者)]を検索して選択します。このロールが見つからない場合は、前の手順で選択したプロジェクトが正しいものであることを確認してください。

-

[Save(保存)]をクリックします。

-

-

以下の手順で、Organization Role Viewer(組織ロール閲覧者)のロールを追加します。

-

中心となる組織を選択します。

-

Navigation menu(ナビゲーションメニュー)を開き、に移動します。

-

[Grant access(アクセスを許可)]をクリックします。

-

[New Principals(新しいプリンシパル)]に、作成したサービスアカウントのアドレスを入力します。

-

[Select a role(ロールを選択)]で[Organization Role Viewer(組織ロール閲覧者)]と[Organization Viewer(組織閲覧者)]を検索して両方とも選択します。このロールが見つからない場合は、前の手順で選択したプロジェクトが中心となる組織のプロジェクトであることを確認してください。

-

[Save(保存)]をクリックします。

-

サービスアカウントのキーを作成する

- [Navigation menu(ナビゲーションメニュー)]を開き、に移動します。

- 新しいサービスアカウントで、[Actions(アクション)]列の下にあるメニューを開きます。

- [Manage keys(キーを管理する)]を選択します。

- [Keys(キー)]ページで、[Add key(キーを追加)]をクリックします。

- [Create new key(キーを新規作成)]を選択します。

- キータイプとして[JSON]を選択します。

- [Create(作成)]をクリックします。これにより、コンピューターにJSONファイルがダウンロードされます。このJSONファイルには、サービスアカウントがGoogle Workspaceにアクセスするための資格情報が含まれています。後で使用するためにこのファイルを保持します。

- [Close(閉じる)]をクリックします。

APIアクセスを有効にする

- Navigation menu(ナビゲーションメニュー)を開き、に移動します。

- [Enabled APIs & services(有効なAPIとサービス)]ページで、(まだ有効化されていない場合は)以下の手順によってAdmin SDK API(管理者SDK API)、Service Usage API(サービス使用状況API)、Cloud Identity API(クラウドアイデンティティAPI)、Cloud Resource Manager API(クラウドリソースマネージャーAPI)を有効にします。

[Enable APIs and services(APIとサービスを有効にする)]をクリックします。

検索バーを使用してAPIを検索し、選択します。[Cloud Identity API(クラウドアイデンティティAPI)]の場合は、Cloud Identityを検索します。

そのAPIに対応するタイルを選択します。

特定のAPIを選択します。

[Enable(有効化)]をクリックします。

サービスアカウントに対してドメイン全体の委任を構成する

- Google Workspace管理コンソールにサインインし、[Navigation menu(ナビゲーションメニュー)]を開きます。

- に移動します。

- [Domain wide delegation(ドメイン全体の委任)]セクションで、[MANAGE DOMAIN WIDE DELEGATION(ドメイン全体の委任を管理)]をクリックします。

- [Add new(新規追加)]をクリックします。

- [Client ID(クライアントID)]フィールドにclient_id(クライアントID)の値を入力します。この値は、サービスアカウントを作成する際に保存した資格情報JSONファイルに記載されています。

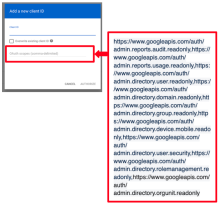

-

[OAuth Scopes(OAuthスコープ)]フィールドに、以下のスコープをカンマ区切り値として入力します。

コピーhttps://www.googleapis.com/auth/admin.reports.audit.readonly,https://www.googleapis.com/auth/admin.reports.usage.readonly,https://www.googleapis.com/auth/admin.directory.user.readonly,https://www.googleapis.com/auth/admin.directory.domain.readonly,https://www.googleapis.com/auth/admin.directory.group.readonly,https://www.googleapis.com/auth/admin.directory.device.mobile.readonly,https://www.googleapis.com/auth/admin.directory.user.security,https://www.googleapis.com/auth/admin.directory.rolemanagement.readonly,https://www.googleapis.com/auth/admin.directory.orgunit.readonly,https://www.googleapis.com/auth/admin.directory.customer.readonly,https://www.googleapis.com/auth/cloud-platform.read-only,https://www.googleapis.com/auth/cloud-identity.inboundsso.readonly,https://www.googleapis.com/auth/cloud-identity.policies.readonly - [Authorize(認可)]をクリックします。

信頼済みIP範囲にISPM IPを追加する

orgにGoogle WorkspaceのIP制限がある場合、統合を成功させるには、次のISPM IPアドレスが信頼済みIP範囲になくてはなりません。

-

18.98.16.160/27

-

3.44.64.96/27

-

3.40.0.96/27

-

13.52.68.184

-

54.193.209.206

-

13.57.96.208

-

184.72.14.192

-

13.57.65.107

-

13.57.96.250

パラメーターをISPMと共有する

-

Identity Security Posture Managementコンソールでに移動します。

- [Google Workspace]を選択します。

- 以下のパラメーターを入力します。

- [Source name(ソース名)]:このコネクターの名前を入力します。

- [Super admin email address(特権管理者のメールアドレス)]:orgでGoogle Workspaceの特権管理者権限を持つユーザーのメールアドレス。

- [Credentials JSON(資格情報JSON)]:サービスアカウントを作成するセクションで作成したファイルをアップロードします。

- [Submit(送信)]をクリックします。

![ナビゲーションメニュー >[IAMと管理者]>[リソースの管理]に進む](../../resources/images/ispm/google/nav-menu-iam-manage-resources_thumb_220_220.png)