Office 365サインオンポリシーでカスタムクライアントを許可または拒否する

Office 365アプリのサインオンルールで特定のクライアントをフィルタリングして、Office 365リソースへのアクセスを許可または拒否することができます。このフィルターは、対応または信頼していない特定のクライアントへのアクセスを拒否する必要がある場合に、特に便利です。また、このフィルターを使用して、信頼できるクライアントのみを許可することもできます。これにより、Office 365アプリへのアクセス権を持つクライアントをより詳細に制御できます。

ベストプラクティス

Oktaのサインオンポリシーでは、ユーザーのブラウザーから送信されるUser-Agentリクエストヘッダーに含まれる情報が評価されます。ただし、User-Agentは悪意のあるアクターによるなりすましが可能です。これを回避するために、Oktaでは以下の実践をお勧めします。

- サインオンポリシーの作成時に、信頼できるクライアントのみを許可する。

- アプリへのアクセスを許可するクライアントタイプ、デバイスプラットフォーム、および信頼の組み合わせを指定する、1つまたは複数のルールを作成する。

- アプリにアクセスするために、Device TrustまたはMFAを要求する。「Okta Device Trustソリューション」および「多要素認証」を参照してください。

この手順を開始する

Office 365アプリで次のように操作します。

-

[Sign On(サインオン)]タブのに移動します。[App Sign On Rule(アプリのサインオンルール)]ポップアップウィンドウが表示されます。

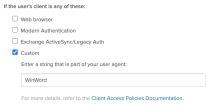

- [If the user's client is any of these(ユーザーのクライアントが次のいずれかの場合)]の[Client(クライアント)]セクションで [Custom(カスタム)]を選択します。

-

アクセスを許可または拒否するクライアントの名前を入力します。「カスタムクライアントフィルターのテキストボックスについて」を参照してください。

- 必要に応じて他のセクションを完了し、[Save(保存)]をクリックします。

- 「Custom(サインオンポリシー)」セクションに戻り、このルールを適切な優先度レベルに位置付けします。Oktaで各ルールを優先度に従って評価し、最初に一致したルールを適用します。

- アクセスを許可または拒否するそれぞれのカスタムクライアントに対して、手順1〜5を繰り返します。

[If the user's client is any of these(ユーザーのクライアントが次のいずれかの場合)]の下でサインオンルールに[Web Browser(Webブラウザー)]と[Custom(カスタム)]の両方のオプションを選択した場合、いずれかのオプションが該当する場合にそのルールが適用されます。

カスタムクライアントフィルターのテキストボックスについて

- 最大文字数は100(Identity Engineでは256)です。

- 特殊文字も使用できます。

- テキストは大文字と小文字が区別されません。

- ホワイトスペース(前付け、後付け、単語間)はいずれもそのまま使用されます。たとえば、「 WinWord 」(前後にホワイトスペース)、 「WinWord」(ホワイトスペースなし)、 「Win Word」は異なるものとして取り扱われます。

- テキストボックスを空のままにしたり、ホワイトスペースのみ入力するとエラーになります。

このルールにより、指定されたクライアントをフィルタリングして、ルールで定義された他の条件とアクションを適用し、Office 365へのアクセスを許可または拒否できるようになります。