複数のAWSインスタンスを統合する

APIを使った複数のAmazon Web Services(AWS)アカウントの接続はサポートされません。グループを使って複数のAWSアカウントを管理するには、ここで説明する手順に従ってください。

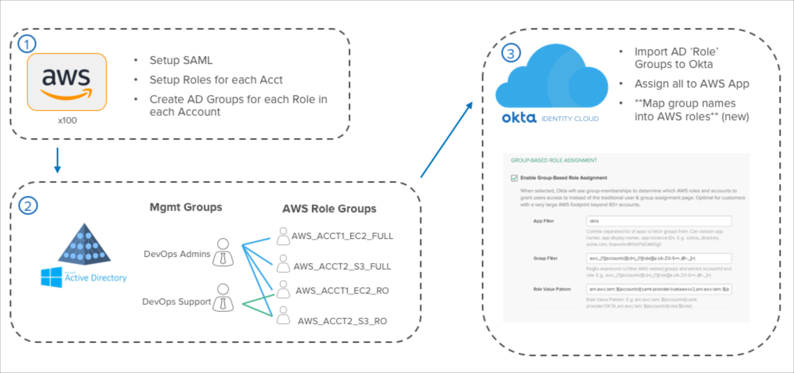

次の図は、複数のAmazon Web Services(AWS)インスタンスをOktaに接続する場合に実行する3つの手順を示しています。

SAML向けにAWSをセットアップする

各AWSアカウントをSAMLアクセス向けに構成します。信頼できるIdPとしてOktaをAWSアカウントに追加した上で、新しいIdPを介したアクセスを許可する各ロールの信頼関係を作成します。これは、単一のAWSアカウントにSAML SSOを提供する手順と同じです。この手順をすべてのアカウントで繰り返します。先進的な組織では、Cloud FormationまたはAWS APIスクリプトを使ってこのプロセスを自動化することで、各アカウントでSAMLのセットアップを簡単に実行できます。

外部ディレクトリにグループの管理層を作成する

SAMLを構成したら、ユーザーにOktaを使ってアクセスさせる各ロールとアカウントの外部ディレクトリにAWSロールグループを作成します。これは、AWSと外部ディレクトリの間でスクリプトを使用する、外部ディレクトリにCSVファイルをエクスポートして外部ディレクトリ側でそのファイルに対してスクリプトを使用する、ロールを手動で作成するの3つの方法で実行できます。

次に、AWSロールに固有のグループとその他の外部ディレクトリグループの間にリンクを作成します。これは、アクセス権を付与するAWSロールグループのメンバーとして管理グループを割り当てることで行われます。ユーザーを管理グループに割り当てることで、管理グループをメンバーとするAWSロールおよびアカウントにこれらのユーザーがアクセスできるようにします。

Oktaでグループベースのロール割り当て向けにAWSアプリを構成する

Oktaで適切なOkta外部エージェントを使用して、外部ディレクトリ管理グループとAWSロールグループの両方をインポートします。

次に、最初の手順でセットアップしたAWSアプリケーションに管理グループを割り当てます。これにより、適切なユーザーがAWSアプリに割り当てられます。

最後にグループベースのロール割り当てをセットアップします。これにより、各AWSロールグループの名前は、AWSが[ロールピッカー]ページでユーザーロールの一覧表示に利用できる形式に変換されます。