Okta Mobile設定を構成する

Okta Mobileアプリは、2026年5月31日にサポート終了(EOL)ステータスに移行します。

この廃止日以降、Okta Mobileはそれ以上のセキュリティ更新、バグ修正、サポートを受け取りません。アプリは、Apple App StoreまたはGoogle Play Storeからダウンロードできなくなります。

Oktaは、Okta Mobileのサポート終了(2025年11月1日実施)を以前に発表しておりました。

利用可能な移行ソリューションについては、「Okta Mobileのサポート終了」を参照してください。

管理者として、Okta Mobile設定を構成し、各エンドユーザーがデバイス上のOkta Mobileとアプリにアクセスする方法を定義できます。

開始する前に

このタスクを開始する

- Okta Admin Consoleでに進みます。

- [Edit(編集)]をクリックしてOkta Mobile設定を構成します。

- 設定を保存します。

|

PINの長さ |

PINに必要な桁数を指定します。 |

|

単純なPINを許可 |

繰り返し、昇順、降順の数値の並び(1111、1234、4321など)を許可する場合にこのチェックボックスを選択します。 |

|

ユーザーのインアクティブ状態が次の時間続いた場合にPINの入力を求める |

ユーザーのインアクティブ状態がどれだけ続いたらPINの入力を求めるかを指定します。 Okta Mobileの非アクティブ状態が長く続いた場合、ユーザーは再認証する必要があります。Okta Mobileを30日以上使用しなかった場合、次回Okta Mobileを開くときにOkta資格情報を入力するように求められます。30日使用されなかった場合、Okta Mobileは認証期限が切れる内部トークンに依存するためです。このトークンの期限切れは、PINやMFAの期限切れとは異なります。 |

|

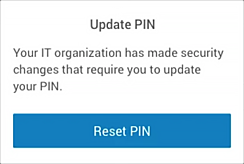

PINの有効期限 |

PINの期限が切れるまでの期間を指定します。 |

|

Device Trust |

エンドユーザーがOkta Mobileを介してアクセスするアプリに既存のDevice Trustのアプリサインインポリシーを適用するには、このチェックボックスをオンにします。この設定はデフォルトで有効になっています。アプリに対してDevice Trustポリシーを構成していないか、OrgでDevice Trustが有効化されていない()場合には、この設定を選択しても効果はありません。 |

|

画面のプレビュー/キャプチャー(Androidのみ) |

このオプションを選択すると、AndroidデバイスユーザーはOkta Mobile内からスクリーンショットの撮影、ビデオの録画、画面の共有ができなくなります。他のアプリは影響を受けません。Okta Mobile 3.8.0以降のバージョンが必要です。iOSデバイスユーザーの場合、このオプションは効果がありません。 |

|

SAMLアプリにサインオンする(iOSのみ) |

このiOS固有オプションを使用すると、拡張機能を使用してiOS Safari内でユーザーにSALMアプリへのアクセスを許可できます。 |