オンプレミスとクラウドのアクセス許可をOffice 365のサインオンルールに構成する

OktaでOffice 365ドメインを正常にフェデレーションしたら、オンプレミスとクラウドの両方のアクセスを許可するようにOffice 365アプリのサインオンポリシーを構成する必要があります。

ユーザーのログイン要求は、Microsoft Entra IDに対して認証され、プライマリリフレッシュトークン(PRT)を受け取ります。このトークンはWindows 10デバイス登録とともに付与され、WINLOGONサービスを使用します。ただし、WINLOGONサービスはレガシー認証を使用しているため、OktaのデフォルトのOffice 365サインオンポリシーによってブロックされています。したがって、WINLOGONサービスを許可するようにOffice 365のアプリレベルのサインオンポリシーを構成する必要があります。

MFAはレバ認証リクエストには強制適用できず、パスワードスプレーなどのサイバー攻撃に対して脆弱になります。したがって、レガシー認証の使用を最小限に抑えることをお勧めします。

この手順には次のタスクが含まれます。

Oktaでサインオンルールを構成する

従来の認証の使用を最小限に抑えながら、ハイブリッドMicrosoft Entra ID参加デバイスがMicrosoft Entra IDに安全に接続できるようにするには、次の2つの方法があります。

1. レガシー認証を使用するために選択したユーザーエージェント文字列のみを許可する

Office 365アプリのサインオンルールを使用して特定の信頼できるクライアントをフィルタリングし、Office 365リソースへのアクセスを許可できます(例 : Windows-AzureAD-Authentication-Provider)。これにより、Office 365アプリにアクセスできるユーザーエージェントをより細かく制御できます。「Office 365サインオンポリシーでカスタムクライアントを許可または拒否する」を参照してください。

2. ローカルイントラネット内でのみレガシー認証を許可し、非ローカルにはMFAを要求する

この手順には2つの部分があります。

a. ローカルイントラネット内でのみレガシー認証を許可する

Microsoftテナントで、レガシー認証を使用するすべてのMicrosoftサービスを無効にします。次にOktaでOffice 365アプリサインオンポリシーを変更して、デバイスがローカルイントラネットにある場合にのみレガシー認証を許可します。以下のドキュメントを参照してください。

- 方法:条件付きアクセスを使用してMicrosoft Entra IDへのレガシー認証をブロックする(Microsoftドキュメント)

b. ローカルイントラネットの外部でMFAを要求する

ユーザーがローカルイントラネット上にないデバイスを使用している場合は、Microsoft Entra IDリソースへのアクセスを許可する前に、MFAプロンプトを正常に完了するようにユーザーに要求します。Microsoft Entra IDで、そのようなユーザーにMFAを要求する条件付きアクセスポリシーを作成してから、OktaでOffice 365アプリの設定を変更してOkta MFAを使用してMicrosoft Entra ID MFAを満たします。

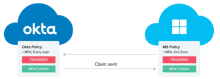

このシナリオでは、Microsoft Entra IDはユーザーをOktaにリダイレクトして、MFAプロンプトを完了します。プロンプトが正常に完了すると、OktaはMFAクレームをMicrosoft Entra IDに渡し、Microsoft Entra IDはユーザーがMicrosoftリソースにアクセスできるようにします。これにより、ユーザーはMFAプロンプトを1つだけ完了する必要があるため、ユーザーのサインインエクスペリエンスが合理化されます。「Microsoft Entra ID(旧称Azure Active Directory)にOkta MFAを使用する」を参照してください。

広いセキュリティ範囲を確保するために、条件付きアクセスポリシーとOffice 365アプリサインオンポリシーを組み合わせて使用することをお勧めします。Oktaは、サインオンイベントごとにサインオンポリシーを適用します。サインオン後、Microsoft Entra IDは定期的に条件付きアクセスポリシーを適用して、アクセスが安全であることを確認します。

Microsoft側でレガシー認証をブロックする

Oktaで適切なサインオンルールを構成したら、すべてのMicrosoftサービスのレガシー認証をブロックする認証ポリシーをMicrosoftに作成します。これらのポリシーをユーザーに割り当てます。「Disable Basic authentication in Exchange Online(Exchange OnlineでのBasic認証の無効化)」(Microsoftドキュメント)を参照してください。