リスクスコアリング

AMFAのITPはClassic Engineでは使用できません。「Identity Engineにアップグレードする」を参照してください。

リスクスコアリングでは、データ主導のリスクエンジンを使用して、サインインイベントが異常なアクティビティを表す可能性が高いかどうかを判断します。Oktaは、次のような情報を評価して、各サインインの試行にリスクレベルを割り当てます。

- サインイン要求に使用されるIPアドレス

- サインイン要求を行ったユーザーの動作に関する情報

- 以前に成功および失敗したサインインの試行

- リクエストに関連付けられたルーティング情報

この情報を使用して、リスクレベルに基づき、さまざまなシナリオに対してカスタムのサインオンポリシーを構成できます。サインイン試行が「high(高)」リスクと識別された場合、アクセスを許可する前に追加の認証を要求するサインオンポリシーを構成できます。

リスクエンジンは、すべての新規ユーザーのサインオンの試行を自動的に「high(高)」リスクのイベントとして識別します。その後サインインの試行が成功するたびに、リスクエンジンはユーザーのサインインアクティビティとパターンに関する詳細情報を収集し、このベースラインに関連した後続のサインインの試行を評価します。

リスクスコアリングは、既存のセキュリティツールを置き換えるものではなく補完するように設計されています。以下のアクティビティには使用しないでください。

- ボット管理または自動検出の代替

- Webアプリケーションファイアウォールの置換

- 任意のタイプのセキュリティコンプライアンスの補佐

システムログイベントのリスク関連情報

システムログには、認証の試行ごとにリスクレベルがどのように決定されたかに関する情報が記録されます。たとえば、サインインイベントに割り当てられるリスクレベルは、次の要素の任意の組み合わせに基づく場合があります。

- 異常な場所

- 異常なデバイス

- Okta ThreatInsightの検出に基づく疑わしい脅威

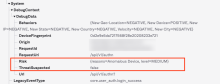

イベントのリスク評価の詳細を表示するには、DebugContextおよびDebugDataに移動します。

この例では、このサインイン試行のリスクレベルは「MEDIUM(中)」です。これは、reasons=Anomalous Deviceで示されているように、ユーザーが新しいデバイスを使用してサインインしたためです。

リスクレベルが「MEDIUM(中)」であるにもかかわらず、[ThreatSuspected]フィールドが[false]になっていることに気付くかもしれません。このサインイン試行が潜在的に悪意のあるアクティビティを行う疑いのあるIPアドレスからのものであった場合、[ThreatSuspected]フィールドには[true]が表示されます。

システムログをクエリして、特定のリスクレベルのすべてのイベントを表示することもできます。たとえば、リスクレベルがMEDIUM(中)と識別されるイベントのリストを表示するには、次のクエリを使用してシステムログをフィルターできます。

debugContext.debugData.risk co "level=MEDIUM"

リスクレベルがHIGH(高)と識別されるイベントのリストを表示するには、次のクエリを使用してシステムログをフィルターできます。

debugContext.debugData.risk co "level=HIGH"

リスクレベルがLOW(低)と識別されるイベントのリストを表示するには、次のクエリを使用してシステムログをフィルターできます。

debugContext.debugData.risk co "level=LOW"

デフォルトでは、Oktaはすべてのサインインリクエストのリスクとユーザー行動の変化を評価します。リスクと動作の評価の結果は、システムログのDebugContextセクションのLogOnlySecurityDataフィールドに追加されます。「リスクスコアリングと振る舞い検知」を参照してください。

リスクスコアリングを構成する

ルールのAND[Risk is(リスクレベル)]フィールドを[Low(低)]、[Medium(中)]、[High(高)]に設定し、任意のアプリケーションまたはOkta Sign-on Policyルールの条件としてリスクスコアリングを追加できます。リスクレベルは、デフォルトで[Any(すべて)]に設定されています。

以下の手順に従ってリスクスコアリングを構成します。

- Okta Sign-on Policyを作成し、そのルールを構成します。「Okta Sign-on Policyを構成する」を参照してください。

- アプリサインオンポリシーを作成し、そのルールを構成します。「アプリサインオンポリシーを構成する」を参照してください。

- AND[Risk is(リスクレベル)]条件を選択し、リスクレベルを選択してルールを保存します。