Okta ThreatInsightのシステムログイベント

Okta ThreatInsightは、悪意のある可能性があるIPアドレスからのリクエストをシステムログに記録します。記録するイベントタイプは次のとおりです。

- 不審なIPアドレスからのサインイン試行

- 検出されたセキュリティ脅威

- 攻撃を受けたorg

システムログイベントの表示

-

Admin Consoleで、の順に進みます。

- [Okta ThreatInsight の設定]で、[System Log(システムログ)]をクリックします。 [Search(検索)]フィールドにeventType eq "security.threat.detected"クエリが事前入力されます。このクエリをカスタマイズして他のイベントタイプを検索できます。

- 日付範囲を設定します。

- [検索]フィールドの横にある虫眼鏡アイコンをクリックします。

不審なIPアドレスからのサインイン試行

Okta ThreatInsightは、悪意のある可能性があるIPアドレスからのサインオン試行を検出すると、[ThreatSuspected]フィールドを[true]に設定しす。

このクエリをシステムログの[検索]フィールドに貼り付けて、不審なIPアドレスからのサインイン試行を検索します。

debugContext.debugData.threatSuspected eq "true"

[ThreatSuspected」フィールドは、user.session.startおよびsecurity.threat.detectedシステムログイベントにも表示されます。

検出されたセキュリティ脅威

security.threat.detectedイベントは、リクエストが高脅威と見なされた場合にのみシステムログに表示されます。

Okta ThreatInsightは、ユーザーが特定される前にサインインアクティビティを評価するため、security.threat.detectedイベントにはユーザー名が含まれません。

[outcome.result]フィールドは、Okta ThreatInsightがリクエストをどのように処理したかを示しています。

- [DENY]:Okta ThreatInsightは、悪意のあるアクターがorgのレート制限を消費するのを防ぐため、リクエストを終了しました。

- [RATE_LIMIT]:Okta ThreatInsightは疑わしいアクティビティを検出しました。

- [ALLOW]:Okta ThreatInsightはリクエストの処理を許可しました。同じトランザクションIDを使用して他のイベントを検索するには、transaction.id eq "<TRANSACTION_ID>"クエリを[Search(検索)]フィールドに貼り付けます。[actor]フィールドには、リクエストに関連するユーザー名が表示されます。

[outcome.reason]フィールドには、結果の理由が表示されます。

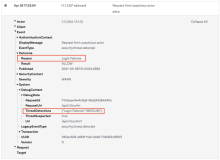

次に、結果が[DENY]であるシステムログイベントの例を示します。

次に、結果が[RATE_LIMIT]であるシステムログイベントの例を示します。

攻撃を受けたorg

orgが攻撃を受けているときには、Okta ThreatInsightはより積極的にIPアドレスにフラグを立てます。その結果、より多くのsecurity.threat.detectedイベントがシステムログに表示される可能性があります。

次のクエリをシステムログの[検索]フィールドに貼り付けて、「攻撃を受けたorg」イベントを検索します。

- eventType eq "security.attack.start"

- eventType eq "security.attack.end"

[outcome.reason]フィールドには、結果の理由が表示されます。

次に、サインインの失敗により中程度のリスクとしてフラグが立てられたシステムログイベントの例を示します。

悪意のある可能性があるIPアドレスをブロックリストに追加する

悪意のあるアクティビティを示している可能性があるシステムログイベントが見つかったら、それらのイベントに関連するIPアドレスをブロックリストに追加できます。

IPアドレスは、イベントの最上部の[アクター]列に表示されます。

手順については、「ブロックリストネットワークゾーン」を参照してください。