SAMLテンプレートでActive Directory、LDAP、Workdayの値をマッピングする

Template SAML 2.0アプリは廃止されます。Okta Admin Consoleを通じてSAML統合を作成するときは、テンプレートアプリではなく、SAMLアプリ統合ウィザードを使用することをお勧めします。ウィザードは、テンプレートより強力で、使いやすくなっています。テンプレートを使ってアプリインスタンスを作成する機能は、将来的に制限される可能性があります。テンプレートを使って作成された既存のアプリは、引き続きサポートされます。詳細については、「アプリ統合ウィザードを使用する」を参照してください。

Template SAML 2.0アプリを使ってOktaをサードパーティのSAML 2.0サービスプロバイダーと統合する際に、Active Directory、LDAP、Workdayのユーザー値をSAML属性にマッピングできます。標準のOktaプロファイル属性(名、姓、メール、Oktaユーザー名)に加え、別のソースからOktaに取り込んだ、その他の属性を使用できます。

Template SAML 2.0アプリを構成する手順は次のとおりです。

-

Admin Consoleでに移動します。

-

[Browse App Catalog(アプリカタログを参照)]をクリックします。

-

Template SAML 2.0アプリを探して選択します。

-

このアプリの[一般設定]を構成したら、[Sign On(サインオン)]タブを選択して[View Setup Instructions(設定手順を表示)]をクリックします。

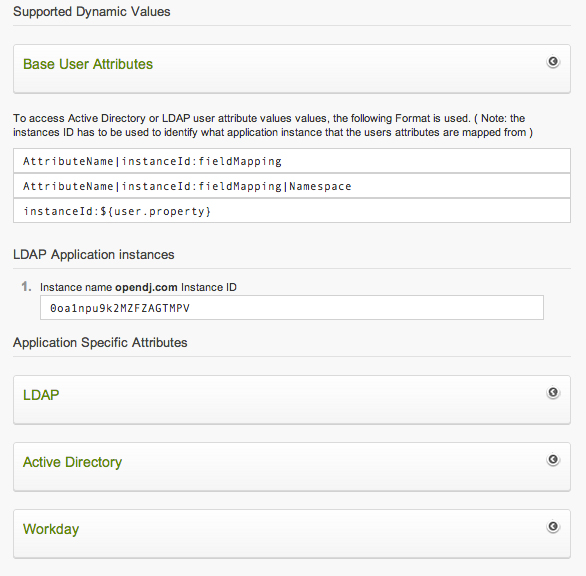

サポートされている値のリストを表示するには、このページの[Active Directory]、[LDAP]、[Workday]のリンクを選択します。

- 使用するリポジトリのinstanceIdを特定します。構成済みのActive Directory、LDAP、WorkdayインスタンスのinstanceIdが表示されます。たとえば、次の図は0oa1npu9k2M2FZAGTMPVというIDのLDAPインスタンスを示しています。マッピングで参照される各属性で、このinstanceIdを使用します。

-

Template SAML 2.0アプリの[General(一般)]タブで、属性ステートメントフィールドを構成してユーザー値をSAML属性にマッピングします。リポジトリタイプ(Active Directory、LDAP、Workday)ごとに、属性名とリストが少し異なります。リポジトリに対応する属性名を使用してください。[Application Specific Attributes(アプリケーション固有の属性)]セクションには、使用可能なActive Directory、LDAP、Workdayの属性名と形式のリストが表示されます。

SAML属性には、最大1024文字を含めることができます。属性の形式情報は必要ありません。属性ステートメントのスペースが足りないときは、次のように、各属性の形式ステートメントを削除してみてください。例:urn:oasis:names:tc:SAML:2.0:attrname-format:unspecified