Office 365向けにシングルサインオンを構成する

ユーザーが以下のいずれかの方法でOffice 365にサインオンできるようにすることができます。

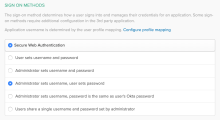

- Secure Web Authentication(SWA)

- WS-Federation:自動

- WS-Federation:手動

SWAはOktaが開発したシングルサインオン(SSO)方式です。強力な暗号化と顧客固有の秘密鍵を組み合わせて使用してエンドユーザーの資格情報を保存します。エンドユーザーがアプリをクリックすると、暗号化された資格情報を使って安全にサインインできます。「SWAアプリの統合」を参照してください。

WS-Federationでは、暗号化されたSOAPメッセージを使用してID情報を転送するメカニズムが定義されます。Office 365用の個別のパスワードは必要ありません。「WS-Fedアプリの統合」を参照してください。

開始する前に

- 「Office 365をOktaに追加する」を完了します。

-

Bring users into Okta(ユーザーをOktaに取り込む):Active Directory(AD)などのディレクトリやSalesforceなどのアプリからユーザーをインポートできます。現在Oktaでは、完了まで2時間以上かかるインポートをサポートしていません。このタイプのインポートがある場合はサポートを受けてください。また、Oktaで直接ユーザーを作成することもできます。詳しくは、以下を参照してください。

- Microsoft Endpoint Manager管理センターで[Web Sign-in(Webサインイン)]オプションが[Enabled(有効)]になっているAzure Active Directoryテナントを統合する場合は、その構成設定でOkta orgのURLが許可されることを確認します。ポリシーCSP - 認証については、Microsoftのドキュメントを参照してください。

このタスクを開始する

-

Office 365向けのSSOを構成するには、次のいずれかの方法を使用できます。

- SSOを構成したら、SSO構成をテストする必要があります。

Secure Web Authenticationを使用してSSOを構成する

SWAまたはWS-Federationを使用して、ユーザーがOffice 365にサインインできるようにすることができます。SWAよりも安全であるため、できるだけWS-Federationを使用することをお勧めします。

- に移動します。

- [Sign on Methods(サインオン方法)]で、[Secure Web Authentication]を選択します。

- ユーザー名とパスワードの設定に適切なオプションを選択します。「Secure Web Authentication」を参照してください。

- 「プロビジョニングをテストする」セクションの説明のように、ユーザー名の形式をマッピングします。

- [Save(保存)]をクリックします。

WS-Federationを使用してSSOを構成する

WS-Federationの構成には、自動と手動の2つの方法があります。OktaによるWS-Federationの自動構成を許可するか、Oktaが提供するカスタマイズされたPowerShellスクリプトを使用して手動で構成することができます。バックエンドの手順がOktaによって管理されるため、WS-Federationを自動的に構成することをお勧めします。

WS-Federation(自動)方法を使用してSSOを構成する

初回セットアップ

WS-Federationを初めて構成する際には、次の手順に従ってドメインを認証して選択します。

-

Admin Consoleで、に移動します。

-

Microsoft Office 365アプリを見つけて選択します。

-

[General Settings(一般設定)]タブで必要なフィールドに入力し、[Next(次へ)]をクリックして[Sign-On Options(サインオンオプション)]タブに移動します。

- [Sign on methods(サインオン方法)]セッションでを選択します。

- 任意。[View Setup Instructions(設定手順を表示)]をクリックします。Office 365 WS-Federationを構成するための手順が新しいウィンドウに表示されます。

- 任意。手順の[Prepare your domain for federated authentication(フェデレーション認証のためのドメインを準備する)]セクションを参照して、連携認証用にドメインを適切に準備したことを確認してください。

- [Sign-On Options(サインオンオプション)]タブに戻り、[Start federation setup(フェデレーションの設定を開始)]をクリックします。Microsoftアカウントログインページにリダイレクトされます。

- Microsoftテナントのグローバル管理者としてMicrosoftにサインインします。

- 要求した権限を確認して受け入れます。

- [Federate domains(ドメインをフェデレーション)]をクリックします。

- 表示されるダイアログで、ドロップダウンリストからフェデレーションするドメインを選択します。

- クリックします。

- [Done(完了)] をクリックします。

既存の構成を編集する

以前にWS-Federationを構成している場合は、次の手順に従って変更を行います。

-

に移動します。[Sign on Methods(サインオン方法)]でが選択されていることを確認します。

- 読み取り専用モードでフェデレーションされた親ドメインと子ドメインを表示するには、[View selected domains(選択したドメインを表示)]をクリックします。

- ドメインを追加または削除するには、[Manage verified domains(検証済みドメインを管理)]をクリックします。

- 別のMicrosoft Office 365アカウントで再認証するには、[Re-authenticate with Microsoft Account(Microsoftアカウントで再認証)]をクリックします。

- [Save(保存)]をクリックします。

ロックアウトを回避するために、連携認証するドメイン内にOffice 365の管理者資格情報がないことを確認してください。

Office 365ドメインからロックされることは、Microsoft 365アプリ管理者センターで本人確認できないことを意味します。これは、管理者ではなくユーザーとして認識される場合に、Okta経由で本人確認を行う必要があるためです。デフォルトのOffice 365ドメインに属するアカウントの管理者資格情報を使用していることを確認します。デフォルトのテナントドメインはyourtenant.onmicrosoft.comです。

WS-Federation(手動)方式を使用してSSOを構成する

MS Graphフェデレーション機能を有効化した場合は、PowerShellコマンドが異なります。

- に移動します。

- [Sign on methods(サインオン方法)]で、を選択します。[Continue with Manual(手動のままにする)]をクリックして、選択内容を確認します。

自動構成から手動構成に切り替えると、Oktaによって、このOffice 365インスタンスの現在のフェデレーションドメインがすべて削除されます。SSOアクセスを復元するには、PowerShellを使用してドメインを手動で再フェデレーションする必要があります。手動構成でサポートされるのは、1つのOffice 365インスタンスにつき1つのフェデレーションドメインだけです。

- [View Setup Instructions(設定手順を表示)]をクリックして、ドメイン用にカスタマイズされたPowerShellコマンドを表示します。

- PowerShellで使用するためにこのコマンドをコピーします。

PowerShellで以下を行います。

- Connect-MgGraph -Scopes Directory.AccessAsUser.Allを入力します。

- Office 365グローバル管理者のユーザー名とパスワードを入力します。

- カスタマイズされたPowerShellコマンドをコピーして入力します。

- 次のコマンドを入力し、連携認証が成功したことを確認します:Get-MgDomainFederationConfiguration -DomainId yourdomain.name

SSO構成をテストする

- テストユーザーとしてOktaにサインインします。

- エンドユーザーダッシュボードからOffice 365を開きます。

- ユーザーがOffice 365アカウントに正常にログインしていることを確認します。