OktaをVMware Identity ManagerのIDプロバイダーとして構成する

このセクションでは、OktaをWorkspace™ ONE™にIDプロバイダーとして構成する方法について説明します。この構成を使用することで、合理化されたデバイス登録エクスペリエンスを提供することや、Oktaの拡張多要素認証(MF)をWorkspace ONEのアプリケーションに提供することや、エンドユーザーと管理者に一貫した使い慣れたログインエクスペリエンスを提供することができます。

この手順は、Workspace ONEのIDコンポーネントであるVMware Identity Managerで実行します。

VMware Identity Managerで新しいIDプロバイダーの作成を開始する

VMware Identity Managerコンソールで新しいサードパーティIDプロバイダーを作成し、SAMLメタデータ情報を見つけます。

- システム管理者としてVMware Identity Managerコンソールにログインします。

- [Identity & Access Management(IDとアクセスの管理)]タブをクリックしてから、[Identity Providers(IDプロバイダー)]をクリックします。

- [Add Identity Provider(IDプロバイダーを追加)]をクリックして、[Create Third Party IDP(サードパーティIDPの作成)]を選択します。

- ページの一番下の[SAML Signing Certificate(SAML署名証明書)]セクションまでスクロールします。

- [Service Provider (SP) Metadata(サービスプロバイダーのメタデータ)]リンクを右クリックして、新しいタブで開きます。

- SAMLメタデータファイルで、次の値を検索します。

- entityID - 例:https://tenant.vmwareidentity.com/SAAS/API/1.0/GET/metadata/sp.xml

- HTTP-POSTバインディングのAssertionConsumerService Location - 例:https://tenant.vmwareidentity.com/SAAS/auth/saml/response

これらの値は、「Oktaで新しいSAMLアプリを作成する」の手順で使用します。

Oktaで新しいSAMLアプリを作成する

Okta開発者ダッシュボードを使用している場合は、最初にClassic UIに切り替えます。左上に[<>]開発者プロンプトが表示された場合は、そのプロンプトをクリックしてClassic UIを選択し、Classic UIに切り替えます。このドキュメントのすべてのOktaタスクにはClassic UIを使用します。

-

Admin Consoleで、に移動します。

- [Create App Integration(アプリ統合を作成)] をクリックします。

- [SAML 2.0]を選択します。

- [Next(次へ)]をクリックします。

- [General settings(一般設定)]で、アプリの名前(例:Workspace ONE SAML)を入力します。

- [Next(次へ)]をクリックします。

- [SAML Settings(SAMLの設定)]で、次の設定を構成します。

オプション 説明 [Single sign on URL(シングルサインオンURL)] 「VMware Identity Managerで新しいIDプロバイダーの作成を開始する」で入力したHTTP-POST AssertionConsumerService Location URLをコピーして貼り付けます。例:https://tenant.vmwareidentity.com/SAAS/auth/saml/response。 [Audience URI (SP Entity ID)(オーディエンスURI(SPエンティティID))] 「VMware Identity Managerで新しいIDプロバイダーの作成を開始する」で入力したエンティティIDをコピーして貼り付けます。例:https://tenant.vmwareidentity.com/SAAS/API/1.0/GET/metadata/sp.xml。 [Name ID format(名前IDのフォーマット)] [Unspecified(指定なし)]を選択します。 [Application username(アプリケーションのユーザー名)] [Okta username(Oktaユーザー名)]を選択します。これは、Workspace ONEのユーザープリンシパル名(UPN)にマッピングされます。

- [Next(次へ)]をクリックします。

- [I'm an Okta customer adding an internal app(社内アプリを追加しているOktaユーザーです)]を選択します。

- [This is an internal app that we have created(これは当社で作成した社内アプリです)]を選択します。

- [Finish(終了)]をクリックします。

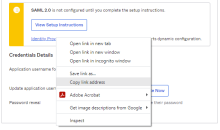

- [Sign On(サインオン)]タブの[Settings(設定)]セクションで、IDプロバイダーのメタデータのURLを特定し、コピーします。

VMware Identity Managerでの新しいIDプロバイダーの作成を完了する

- 新しいIDプロバイダーのページで、次の情報を入力します。

オプション 説明 [Identity Provider Name(IDプロバイダー名)] 新しいIDプロバイダーの名前を入力します(Okta SAML IdPなど) identityProvider.idpForm.saml [HTTP POST]を選択します。 このフィールドは、[SAML Metadata(SAMLメタデータ)]セクションでメタデータURLを入力し、[Process IdP Metadata(IdPメタデータの処理)]をクリックすると表示されます。SAMLメタデータ - [Identity Provider Metadata(IDプロバイダーのメタデータ)]テキストボックスに、OktaからコピーしたメタデータURLを入力します。例:https://yourOktaTenant/app/appId/sso/saml/metadata。

- [Process IdP Metadata(IdPメタデータの処理)]をクリックします。

- [Name ID format mapping from SAML Response(SAMLレスポンスからの名前ID形式のマッピング)]セクションで、[+]アイコンをクリックして、次の値を選択します。

[Name ID Format(名前IDフォーマット)]:urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified

[Name ID Value(名前ID値)]:userPrincipalName

Oktaで定義されたアプリケーションの値と一致するユーザー属性を選択します。

[Users(ユーザー)] このIDプロバイダーを使用して認証するディレクトリを選択します。

[Network(ネットワーク)] このIDプロバイダーにアクセスできるネットワークを選択します。 [Authentication Methods(認証方法)] 以下を入力します。

[Authentication Methods(認証方法)]Okta認証方法など、Okta認証方法に対する名前を入力します。

[SAML Context(SAMLコンテキスト)]:urn:oasis:names:tc:SAML:2.0:ac:classes:PasswordProtectedTransport

- [Add(追加)]をクリックします。

VMware Identity ManagerでアクセスポリシーにOkta認証方法を追加する

VMware Identity ManagerでIDプロバイダーとしてOktaを設定した後、VMware Identity Managerのアクセスポリシーに新しく作成した認証方法を追加します。デフォルトのアクセスポリシーおよびその他のポリシーを必要に応じて更新します。

OktaがWorkspace ONEカタログのサインインプロバイダーとして使用されるように、Okta認証方法をデフォルトのアクセスポリシーに追加する必要があります。デフォルトのアクセスポリシーは、カタログへのログインと、VMware Identity Managerで構成され、別のポリシー定義がまだないアプリへのログインを管理します。

- VMware Identity Managerコンソールで、[Identity & Access Management(IDとアクセスの管理)]タブをクリックしてから、[Policies(ポリシー)]をクリックします。

- [Edit Default Access Policy(デフォルトのアクセスポリシーの編集)]をクリックします。

- [Edit Policy(ポリシーの編集)]ウィザードで、[Configuration(構成)]をクリックします。

- Webブラウザーのポリシールールをクリックします。

- 認証方法としてOkta認証を設定します。

ユーザーのネットワーク範囲が[ALL RANGES(すべての範囲)]で、ユーザーが[Web Browser(Webブラウザー)]からコンテンツにアクセスしており、ユーザーが[Empty (all users)(空(すべてのユーザー))]グループに属している場合は、 [Authenticate using . . .(認証方法)]のアクションを実行します。エンドユーザーはOkta認証方法を使用して認証できます

[Okta Auth Method(Okta認証方法)]では、「VMware Identity Managerで新しいIDプロバイダーの作成を完了する」でIdP用に作成した認証方法を選択します。

- [Save(保存)]をクリックします。

- 認証方法としてOkta認証を設定します。

- 必要に応じてほかのポリシーを編集し、Okta認証方式を追加します。

Oktaでエンドユーザーにアプリを割り当てる

セットアップが完了したら、Okta orgに戻り、新しく作成したWorkspace ONEアプリケーションをエンドユーザーに割り当てます。最初にアプリケーションを数人のエンドユーザーに割り当ててから、統合をテストします。詳細については、「アプリの統合を割り当てる」を参照してください。