ステップ1:OktaでVMware Identity ManagerをIDプロバイダーとして構成する

このセクションでは、OktaでVMware Identity ManagerをIDプロバイダー(IdP)として構成する方法について説明します。この構成は、統合カタログモバイルSSO・Device Trustを構成するために必要です。

追加情報については、OktaのIDプロバイダードキュメントの「SAML 2.0 IdPを追加する」セクションを参照してください。

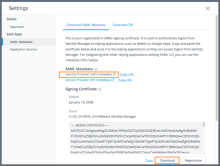

VMware Identity ManagerのSAMLメタデータ情報を取得する

OktaでIDプロバイダーをセットアップするために必要なSAMLメタデータ情報をVMware Identity Managerから取得します。

- システム管理者としてVMware Identity Managerコンソールにログインします。

- タブを選択します。

- [Settings(設定)]をクリックします。

- 左側のペインで[SAML Metadata(SAMLメタデータ)]をクリックします。

[Download Metadata(メタデータのダウンロード)]タブが表示されます。

- 署名証明書をダウンロードします。

- [Signing Certificate(署名証明書)]セクションで、[Download(ダウンロード)]をクリックします。

- 証明書ファイルがダウンロードされる場所(signingCertificate.cer)をメモします。

- SAMLメタデータを取得します。

- [SAML Metadata(SAMLメタデータ)]セクションで、[Identity Provider (IdP) metadata(IDプロバイダー(IdP)のメタデータ)]リンクを右クリックして、新しいタブまたはウィンドウで開きます。

- IDプロバイダーのメタデータファイルで、次の値を検索し、メモします。

- エンティティID

例:https://tenant.vmwareidentity.com/SAAS/API/1.0/GET/metadata/idp.xml

- Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST"を使用したSingleSignOnServiceのURL

例:https://tenant.vmwareidentity.com/SAAS/auth/federation/sso

- エンティティID

OktaにIDプロバイダーを追加する

Oktaが外部のIDプロバイダーをどのように処理するかの詳細については、「IDプロバイダー」を参照してください。

- OktaAdmin Consoleでに移動します。

- [Add Identity Provider(IDプロバイダーを追加)]をクリックし、[SAML 2.0 IdP]を選択します。

- [Next(次へ)]をクリックします。

- IDプロバイダーの名前を入力します。例:Workspace ONE。

- 以下を構成します。

- [IdP Username(IdPユーザー名)]:idpuser.subjectNameIdを入力します。

カスタムSAML属性でユーザー名を送信する場合は、適切な式を定義してください。詳細については、「Okta Expression Language」を参照してください。

- [Filter(フィルター)]:このチェックボックスは選択しないでください。

- [Match against(一致対象)]: [Okta Username(Oktaユーザー名)]を選択します。

環境の必要に応じて選択内容と送信する値を調整します。

- [If no match is found(一致が見つからない場合)]:[Redirect to Okta sign-in page(Oktaサインインページにリダイレクト)]を選択します。

- [IdP Issuer URI(IdP発行者URI)]:entityID(エンティティID)を入力します。

これは、Workspace ONEのIDプロバイダーのメタデータファイルから取得した値です。例:https://tenant.vmwareidentity.com/SAAS/API/1.0/GET/metadata/idp.xml

- [IdP Single Sign-On URL(IdPシングルサインオンURL)]:SingleSignOnService LocationのURLを入力します。

これは、Workspace ONEのIDプロバイダーのメタデータファイルから取得した値です。例:https://tenant.vmwareidentity.com/SAAS/auth/federation/sso

- [IdP Signature Certificate(IdP署名証明書)]:「VMware Identity Manager SAMLメタデータ情報を取得する」でWorkspace ONEからダウンロードした署名証明書ファイルを参照して選択します。

- [Request Authentication Context(認証コンテキストのリクエスト)]:[Device Trust(Device Trust)]を選択します。

- [IdP Username(IdPユーザー名)]:idpuser.subjectNameIdを入力します。

- [Finish(終了)]をクリックします。

- 次の情報が表示されていることを確認します。

- SAMLメタデータ

- アサーションコンシューマーサービスURL

- オーディエンスURI

-

メタデータファイルをダウンロードして保存します。

[Download Metadata(メタデータのダウンロード)]リンクをクリックします。

メタデータファイルをローカルに保存します。

メタデータファイルを開いて、「VMware Identity ManagerのSAMLメタデータ情報を取得する」で使用するためにその内容をコピーします。