Cisco ASAゲートウェイを構成する

このタスクでは、RADIUSサーバープロファイルの定義、Okta RADIUSエージェントの認証プロファイルの定義、ゲートウェイへのOkta RADIUS認証プロファイルの適用、Okta RADIUS認証プロファイルを使用するためのポータルの構成を行います。

手順

- AAAサーバーグループを定義する

- AAAサーバーグループにAAAサーバーを追加します。

- AAAサーバーグループを使用するようにAnyConnect接続プロファイルを変更する

- AnyConnectクライアントプロファイルを変更してタイムアウトを延長する

開始する前に

- 共通のUDPポートと秘密鍵の値が利用可能であることを確認します。

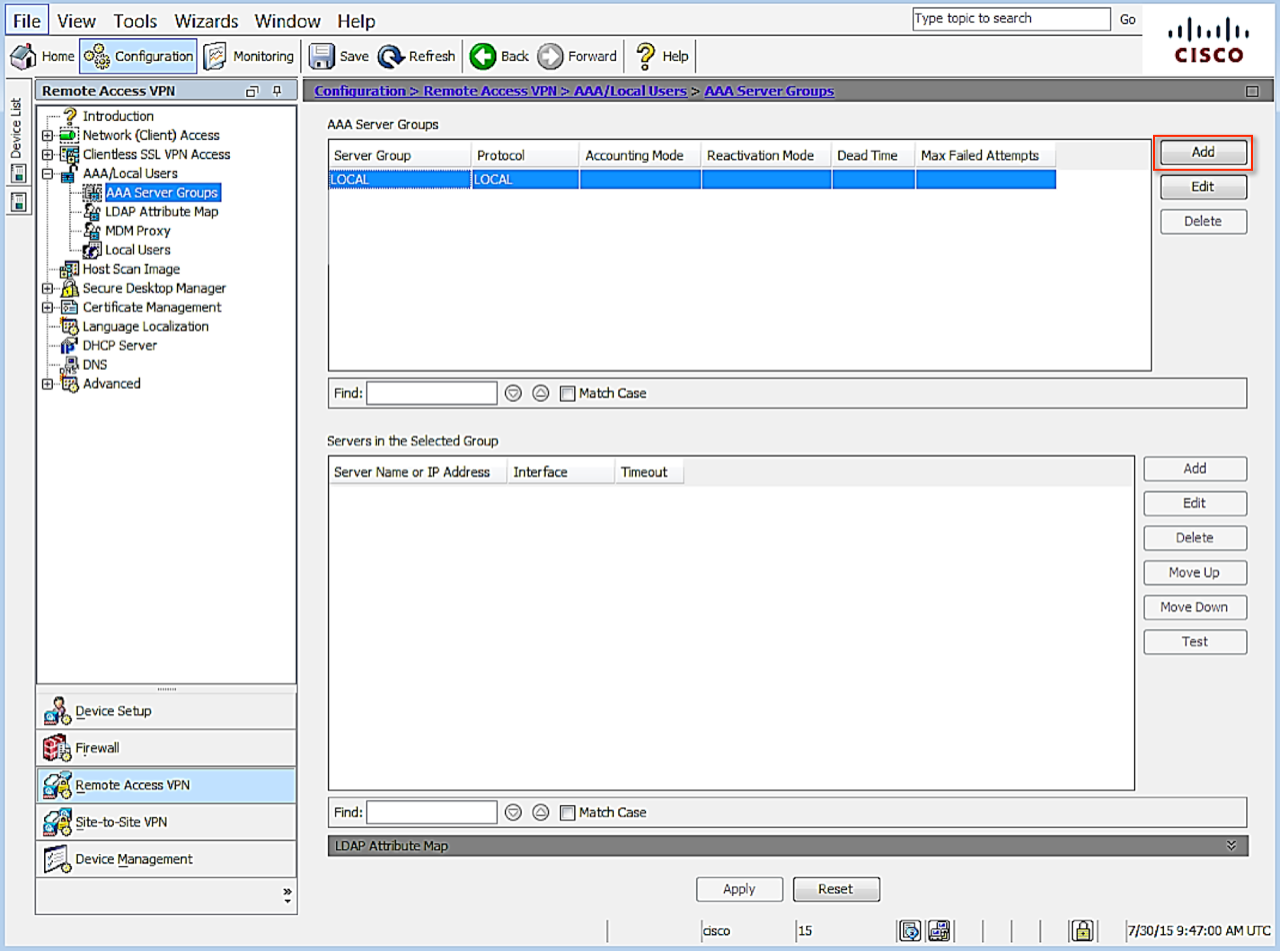

AAAサーバーグループを定義する

- 十分な権限でVPNアプライアンスのCisco ASDMコンソールにサインインします。

- 次に示すように、に移動します。

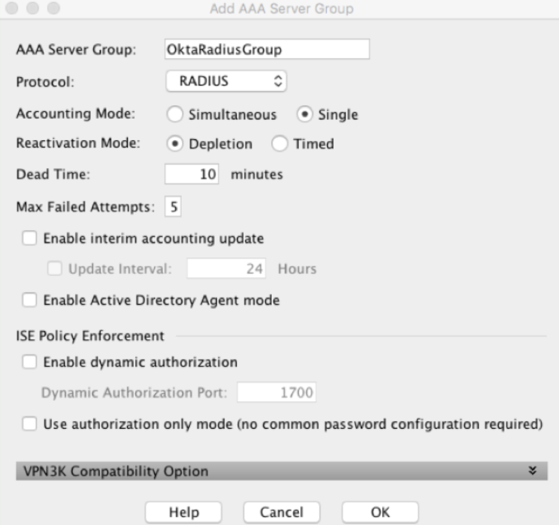

- [Add(追加)]をクリックし、新しいグループを作成します。下のような[Add AAA Server Group(AAAサーバーグループの追加)]画面が表示されます。

-

以下を除き、デフォルト設定のままにします。

-

[AAA Server Group(AAAサーバーグループ)]:MFAサーバーのグループを識別する名前を指定します。

-

[Protocol(プロトコル)]:必要に応じてRADIUSを選択します。

-

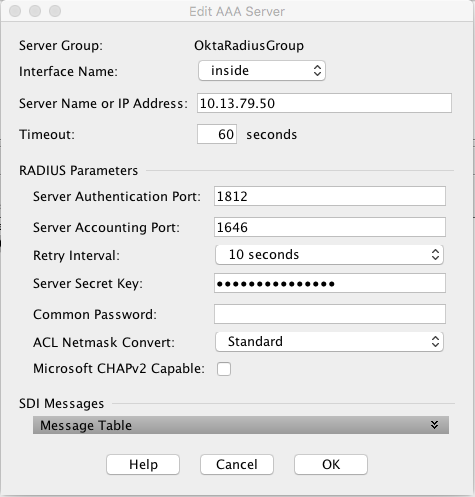

AAAサーバーグループにAAAサーバーを追加します。

- [OK]をクリックして、上記の手順2に示したCisco ASDMコンソールに戻ります。

- [Remote Access VPN(リモートアクセスVPN)]をクリックし、に移動します。前の手順で作成したサーバーグループを選択します。

- [Add(追加)]をクリックします。以下の画面が開きます。

- 以下を除き、デフォルト設定のままにします。

- [Interface Name(インターフェイス名)]: MFAサーバーとの通信を処理するインターフェイスを選択します。

- [Server Name or IP Address(サーバー名またはIPアドレス)]:Okta RADIUSエージェントの名前またはIPアドレスを指定します。

- [Timeout (seconds)(タイムアウト(秒))]:60秒

- [Server Authentication Port(サーバー認証ポート)]:Oktaでアプリをセットアップする際、上記の手順3で構成したポート番号を入力します。この例ではポート1812を使用しています。

- [Server Accounting Port(サーバーアカウンティングポート)]:1646。この値は使用されませんが、セットアップを完了するには入力する必要があります。

- [Retry Interval(再試行間隔)]:デフォルトの60秒のままにします

- [Server Secret Key(サーバー秘密鍵)]:Oktaでアプリをセットアップする際に上記の手順3で定義したシークレットが入力されます。

- [Common Password(共通パスワード)]:空白のままにします

- [Microsoft CHAPv2 Capable(Microsoft CHAPv2を有効にする)]のチェックを外します(重要)。

- 完了したら、[OK]をクリックします。

- [APPLY(適用)]をクリックして構成を保存します。

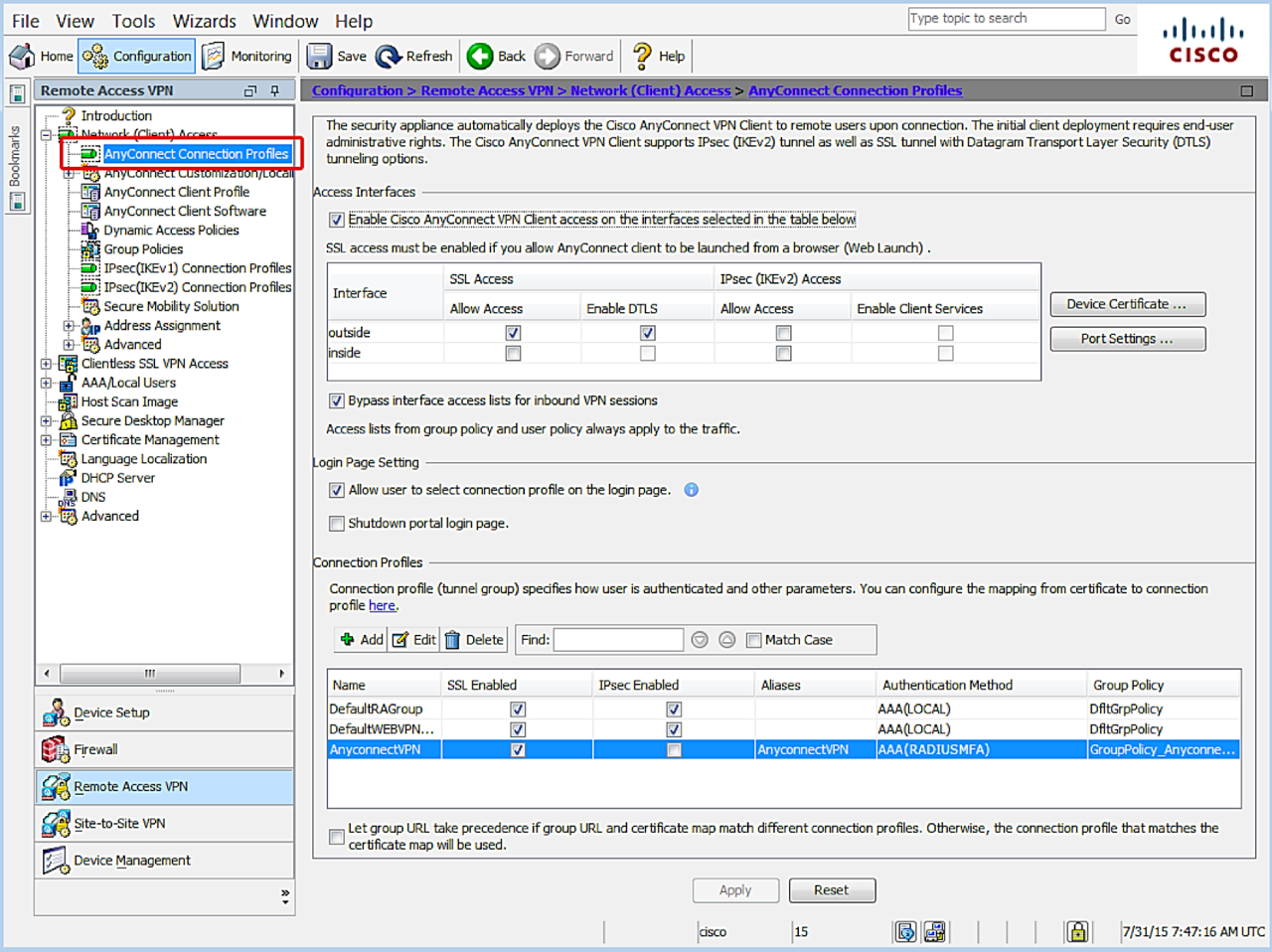

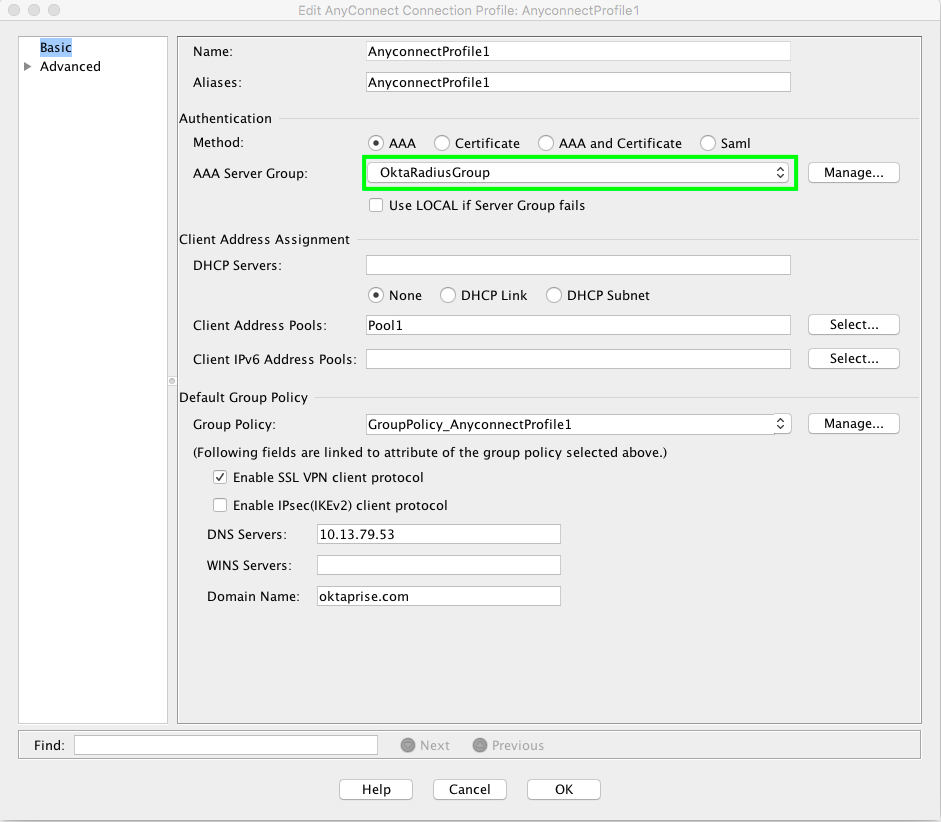

AAAサーバーグループを使用するようにAnyConnect接続プロファイルを変更する

この手順では、競合または矛盾している認可/認証/アカウンティング設定がないかについても確認します。

- VPNアプライアンスのCisco ASDMコンソールで、次のようにに移動します。

-

[Connection Profiles(接続プロファイル)]セクションで目的の接続プロファイルを反転表示し、プロファイル名のリストの上にある[Edit(編集)]をクリックします。以下の画面が開きます。

- [Authentication(認証)]セクションで、[Method(方法)]を[AAA]に設定します。

- 以前に作成または変更したAAAサーバーグループを選択し、左側の列の[Advanced(詳細設定)]をクリックします。次の画面が表示されます。

-

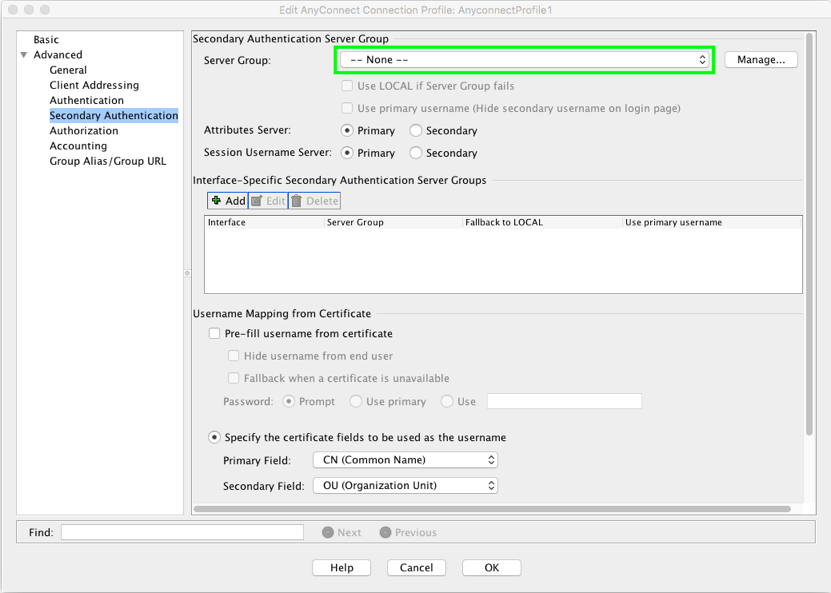

左側の[Secondary Authentication(セカンダリ認証)]をクリックし、[Secondary Authentication Server Group(セカンダリ認証サーバーグループ)]が定義されていないことを確認します。

現在の構成は「多段階認証」とも呼ばれます。

[Secondary Authentication Server Group(セカンダリ認証サーバーグループ)]を使用して、別のフローでMFAを実行する代替構成が存在します。この構成では、「セカンダリ」認証は、RADIUSチャレンジ/レスポンスメッセージを使ってメインのAAAサーバーグループのサーバーによって処理されます。

その構成では、プライマリAAAサーバーグループは、1つのAAAサーバーグループに対してプライマリ認証(ユーザー名/パスワード)を実行するように構成されます。このAAAサーバーグループは、プライマリ認証の実行のみのために構成されるOkta RADIUS Serverエージェントに対して検証することができます。セカンダリAAAサーバーグループは、2番目のAAAサーバーグループに対してセカンダリ認証を行うように構成されています。このAAAサーバーグループは通常、プライマリ認証を実行not(しない)ように明示的に構成されているアプリを搭載したOkta RADIUS Serverであり、登録されている要素(プッシュ、Verify OTP、SMS OTPなど)を検証するためにのみ使用されます。

この代替構成を使用する理由として、以下の2点が挙げられます。

- プライマリ認証サーバーが、Oktaでは提供できない追加のアカウンティング、認可、または接続の詳細を提供している

- コンプライアンス上の理由により、マルチステップ以外のMFAエクスペリエンスを使う必要がある

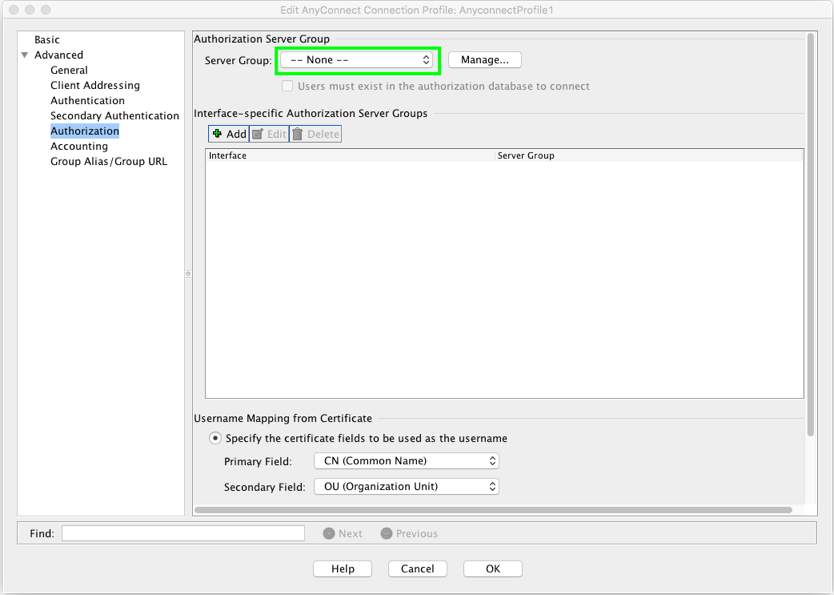

- 左側の[Authorization(認可)]をクリックし、以下のように[Server Group(サーバーグループ)]の値が[None(なし)]に設定されていることを確認します。

別の認可サーバーグループを追加で利用する構成が存在する可能性がありますが、そうした構成はこのガイドのスコープ外となります。この設定が、Okta RADIUS Serverエージェントの情報が入力されたAAAサーバーグループを指していたために、Oktaで問題が発生したケースがありました。このような場合、余分なアクセスリクエストメッセージがOkta RADIUS Serverに送信されます。

- 左側の[Accounting(アカウンティング)]をクリックし、以下のように[Accounting Server Group(アカウンティングサーバーグループ)]の値が[None(なし)]に設定されていることを確認します。

一意でわかりやすいアカウンティングサーバーグループが役立つ場合があります。Okta RADIUS Serverエージェントを使用するAAAサーバーグループは、RADIUSアカウンティングメッセージをサポートしていません。

- [OK]をクリックして設定を保存します。

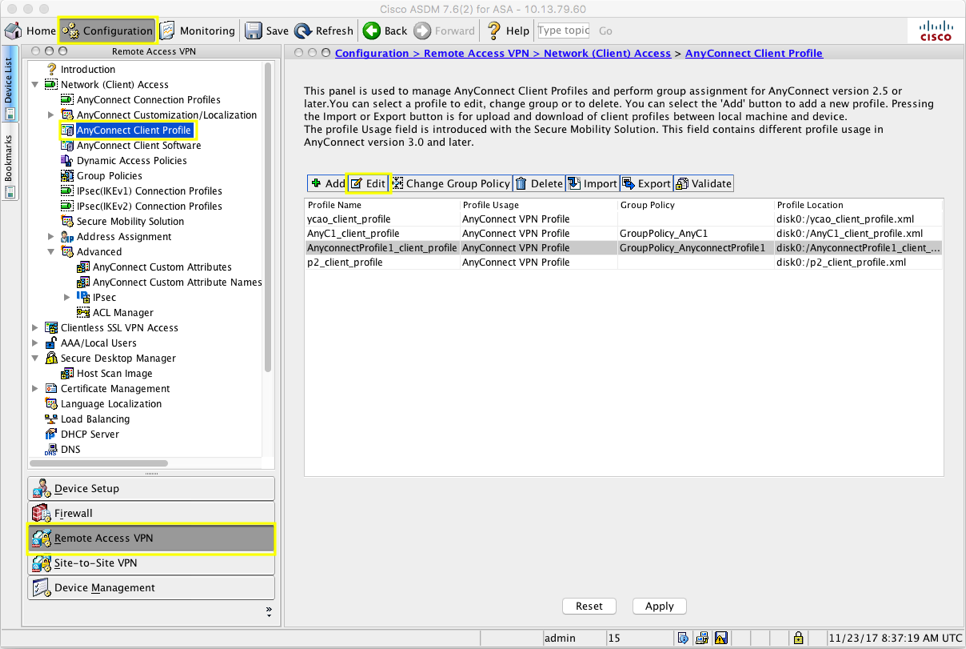

AnyConnectクライアントプロファイルを変更してタイムアウトを延長する

- Cisco ASA Admin Consoleで[Configuration(構成)]ボタンをクリックし、[Remote Access VPN(リモートアクセスVPN)]ボタンをクリックします。

- 次のように、に移動し、目的のクライアントプロファイルをハイライト表示し、[Edit(編集)]をクリックします。

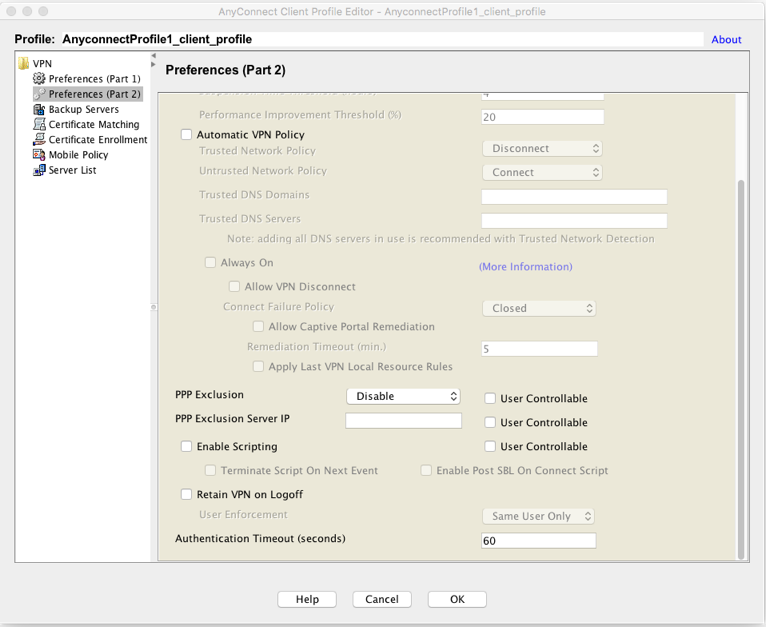

- 表示される画面で、次のように[Preferences (Part 2)(設定(パート2))]を選択します。

- 下にスクロールして[Authentication Timeout (seconds)(認証タイムアウト(秒))]を探し、値を[60]に設定します。

- [OK]をクリックして設定を保存します。

- [Commit(コミット)]をクリックしてCisco ASA Admin ConsoleでOkta RADIUS構成を保存します。