Fortinetゲートウェイを構成する

このタスクでは、FortinetのWebベースのAdmin Consoleを使用して、FortinetとRADIUSを統合します。

手順

開始する前に

- 共通のUDPポートと秘密鍵の値が利用可能であることを確認します。

パート3では、RADIUSサーバープロファイル、RADIUSサーバー、ファイアウォールグループ、IPv4ポリシーの定義と、認証/ポータルのマッピングの定義を行います。FortinetのWebベースのAdmin Consoleを使用してこれらを完了します。

RADIUSサーバープロファイルを定義する

- 十分な権限でVPNアプライアンスのFortinet Admin Consoleにサインインします。

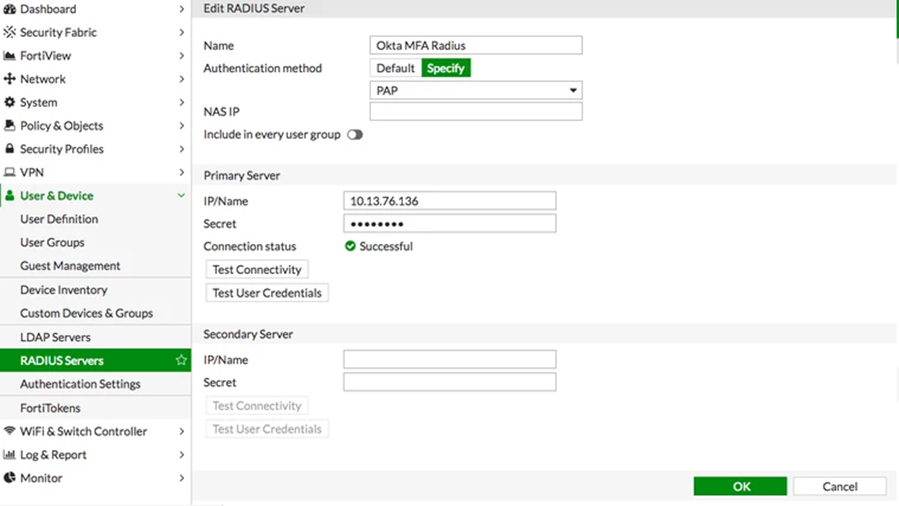

- に進み、[Create New(新規作成)]をクリックして新規RADIUSサーバーを次のように定義します。

-

次の値を入力して新しいRADIUSサーバーを作成します。

フィールド 値 名前 一意で適切な名前(Okta MFA RADIUS) [Primary Server IP / Name(プライマリサーバーのIP/名前)] Okta RADIUS ServerエージェントのIPまたは名前 [Primary Server Secret(プライマリサーバーのシークレット)] 上記のパート2、手順3で定義したFortinet Fortigate(RADIUS)アプリの秘密鍵 [Secondary Server IP / Name(セカンダリサーバーのIP/名前)] 任意 [Secondary Server Secret(セカンダリサーバーのシークレット)] 任意 [Authentication Method(認証方法)] 指定します [Method(方式)] PAP [NAS IP] 空白 [Include in every User Group(すべてのユーザーグループに含める)] チェック解除 注:FortiGateはデフォルトでポート1812を使用します。この設定を変更するには、以下のコマンドラインの手順に従います。

- [OK]をクリックして、これらの設定を保存します。

-

リモート認証タイムアウトを設定します。

Fortinetのデフォルトのタイムアウトは5秒です。ただし、Okta Verify Pushを使用する場合、このタイムアウトでは不十分です。コマンドラインから次のコマンドを実行して、タイムアウトを60秒に増やします。 config system global set remoteauthtimeout 60 end

-

(任意)標準ポート定義を変更します

デフォルト(通常は1812)以外のUDPポートを定義するには、コマンドラインから以下のコマンドを実行します。

注:これらのコマンドは完全なRADIUS定義を表示します。MyRadiusSecretKeyは、上記のパート2、手順3で定義したFortinet Fortigate(RADIUS)アプリの秘密鍵です。RADIUSポートを定義するコマンドが強調表示されています。

config user radius edit "Okta MFA RADIUS" set server "10.20.251.19" set secret MyRadiusSecretKey set radius-port 1814 set auth-type pap next end

ファイアウォールグループを定義する

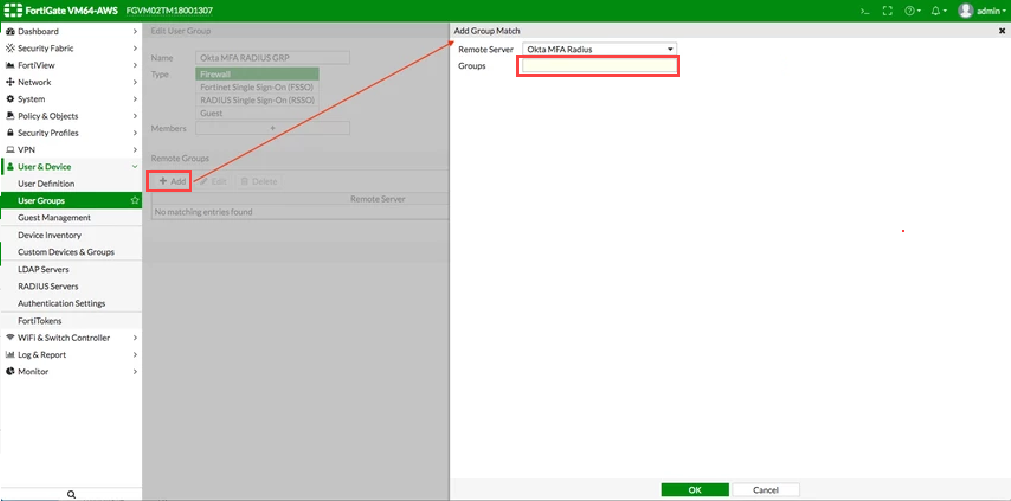

- に進み、[Add(追加)]をクリックして新規グループの一致を次のように定義します。

注:[Groups(グループ)]フィールドは空白のまま残します。

-

次の値を入力して新しいファイアウォールグループを作成します。

フィールド 値 [Name(名前)] 一意で適切な名前(Okta MFA Radius Group) [Type(タイプ)] ファイアーウォール [Single Sign-On (RSSO) Members(シングルサインオン(RSSO)メンバー)] 空白 [Remote Groups(リモートグループ)] 新規作成します。

[Remote Server(リモートサーバー)]:上記の手順1で作成した名前(Okta MFA Radius)を使用します。

[Group Name(グループ名)]:任意(注:Fortigateファームウェア5.6.5以降では、[Group Name(グループ名)]を空白のままにします)。

- [OK]をクリックして、これらの設定を保存します。

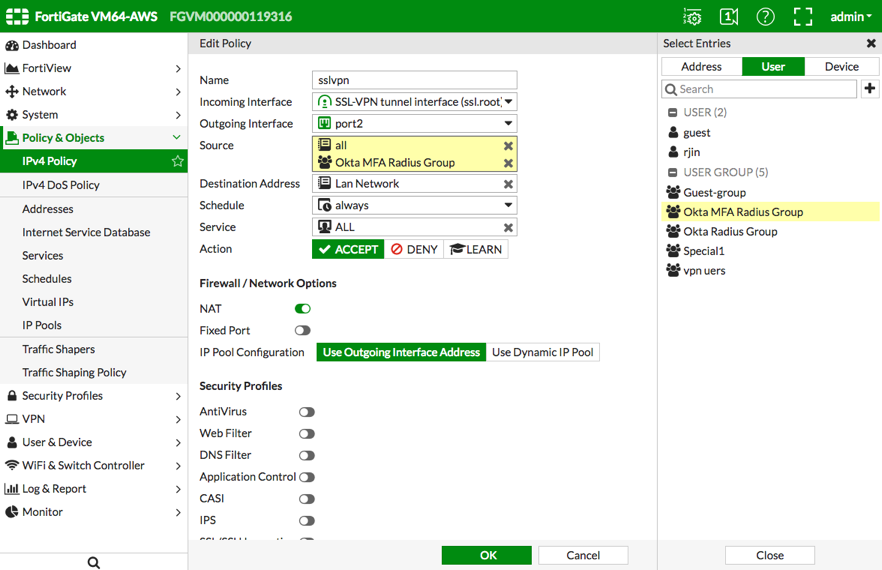

IPv4ポリシーを定義する

- に進み、使用するSSL-VPNインターフェイスに関連したポリシーを見つけて編集します。[Source(ソース)]を次のように編集します。

- [User Define an IPv4 Policy Select Entries(ユーザー定義のIPv4ポリシー選択エントリ)]ダイアログに進みます。

-

前の手順で作成したグループ(Okta MFA Radius Group)を選択して追加します。

-

[OK]をクリックし、設定を適用して保存します。

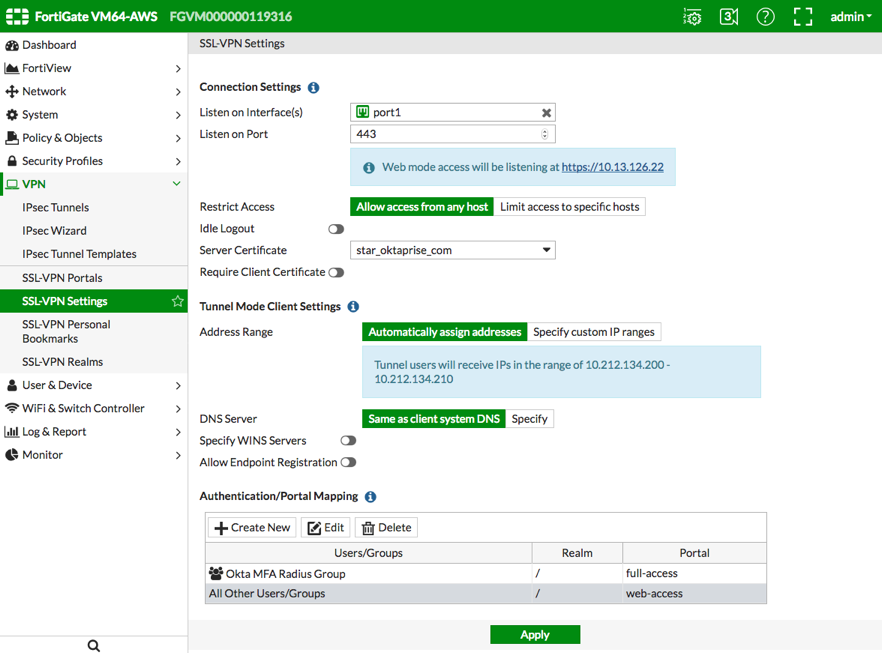

認証/ポータルのマッピングを定義する

- に進み、[Authentication/Portal Mapping(認証/ポータルのマッピング)]セクションに進みます。

- 新規マッピングを作成するか既存のマッピングを次のように編集し、前の手順で作成したファイアウォールグループへのアクセス権を付与します。

- [User Define an IPv4 Policy Select Entries(ユーザー定義のIPv4ポリシー選択エントリ)]ダイアログに進みます。

-

[Apply(適用)]をクリックして設定を適用、保存します。