Google Workspace

Okta orgでGoogle Workspaceのプロビジョニングを構成する方法について説明します。

推奨セットアップ

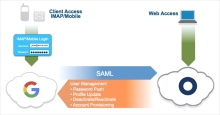

- OktaとGoogleの間でSAMLを構成します。

- プロビジョニングを有効にし、利用可能なプロビジョニングオプションをすべて有効にします。

- パスワードプッシュを有効にします。これにより、ユーザーのOktaパスワードがGoogle Workspaceのパスワードと同期されます。クライアント(POP3/IMAPメールクライアントなど)には引き続きパスワードが必要です。

これらの推奨事項は、Active Directory(AD)統合のシナリオにも当てはまります。

AD統合はユーザーに以下のメリットを提供します。

- ファイアウォールの背後からサインインしたときのシームレスなデスクトップ シングル サインオン(SSO)

- ファイアウォール外部からSAMLおよびAD資格情報を使用して、Okta経由でGoogle Workspaceにアクセス可能

- ユーザー名とパスワードを必要とするメールクライアントはユーザーのADパスワードを使用するようになります。これはADパスワードの同期によって実現されます。これにより、覚えておく必要があるパスワードが1つ減ります。

推奨されるロールアウト

- 可能であれば、SSOにはSAMLを使用してください。すべてのWebベースのセッションがIDプロバイダーとしてOktaを使用する必要があるため、一元化されたアクセス管理が可能になります。

- 最初に少数のユーザーでSAMLをテストします。Googleのネットワークマスクを使用して、SAML対応ユーザーを少数のユーザー(数名のITスタッフなど)に制限できます。これにより、アドバンスチームが構成とユーザーエクスペリエンスをテストすることが可能になります。

- ユーザーに対し、Google PersonalとGoogle Workspaceを同じブラウザーセッションで使用できるようにアカウント設定を変更する必要があることを伝えます。たとえば、Chromeを使用している場合、ユーザーはGoogle Workspaceを使用するための仕事用のプロファイルを1つ作成し、個人的なタスクを実行するために別のプロファイルを使用することがあります。

- Google Marketplaceの一部のアプリは、SSOの観点からGoogle Workspaceと緊密に統合されていない可能性があります。問題が発生した場合は、Oktaサポートにお知らせください。

- Google Workspaceのパスワードが推奨されます。Google Workspaceでパスワード同期機能を有効にします。Google Workspace SSOプロファイルで、ユーザーをOktaに戻すように[Change Password URL(パスワード変更用URL)]を構成します。パスワード同期が有効化され、ユーザーがGoogle Workspaceからパスワードを変更しようとすると、ユーザーはOktaに戻ります。

- スーパー管理者のロールを割り当てられたGoogle WorkspaceユーザーはSSOをバイパスし、直接https://admin.google.comにログインできます。「スーパー管理者」を参照してください。

- プロビジョニングを有効にし、統合用の管理者資格情報を選択する場合は、システムアカウントの使用を検討してください。エンドユーザーのアカウントを選択する場合は、パスワードのリセットが正しく処理され、それに応じてOkta API設定が更新されていることを確認してください。

- Google WorkspaceユーザーがOkta外部の既存のプロセスを使用して主にGoogle Workspaceで作成されている場合、Oktaでアカウント作成を有効にしないでください。ユーザーのインポート(APIまたはCSVを介して)を使用すると、既存のGoogle WorkspaceアカウントをOktaユーザーにマッピングできます。この操作は、新しいユーザーをブートストラップするために継続的に実行する必要があります。

- ユーザーの非アクティブ化/再アクティブ化を有効にします。これにより、ユーザーがOktaまたはADで非アクティブ化された場合にGoogle Workspaceで自動的に非アクティブ化されるようになります。

1クリックでSSOを構成する

早期アクセスリリース。「セルフサービス機能を有効にする」を参照してください。

-

Admin Consoleで、に移動します。

- [Browse App Catalog(アプリカタログを参照)]をクリックします。

- Google Workspaceのカタログを検索します。検索結果でこのカタログを選択して[Add Integration(統合を追加)]をクリックします。

- [General Settings(一般設定)]ページのフィールドに入力し、[Next(次へ)]をクリックします。[Your Google Apps company domain(Google Apps会社ドメイン)]フィールドに組織のGoogle Appsドメインを入力する前に、そのドメインがすでに作成済みであることを確認してください。

- [SAML 2.0]を選択します。

- [1-click setup(1クリックセットアップ)]をクリックし、Google WorkspaceによるSSOを自動構成で構成します(SSOを手動で構成したい場合は、代わりに[View Setup Instructions(セットアップ手順を表示)]をクリックしてその手順に従ってください)。

- 1クリックセットアップの各手順で必要な情報を入力します。OAuth同意ページに記載されている情報を注意深く確認してから[Allow(許可)]をクリックします。

- 1クリックセットアップが完了したら、Google Workspace管理コンソールにサインインします。

- 組織単位のSSOを有効にします。Google Workspace管理ヘルプの「SSOを使用するユーザーを決定する」の手順に従います。

- Oktaでユーザーをアプリに割り当てます。「ユーザーをGoogle Workspaceアプリに割り当てる」を参照してください。

Google Workspaceでデータアクセスを構成します。

- Google Workspace Admin Consoleにサインインします。

- に移動します。

- [MANAGE GOOGLE SERVICES(Googleサービスを管理)]をクリックします。Oktaは、[Access(アクセス)]レベルが[Unrestricted(無制限)]であるすべてのサービスにアクセスできます。Oktaがアクセスする必要があるサービスが[Restricted(制限付き)]とマークされている場合は、以下の手順に従ってOktaアプリに[Trusted(信頼できる)]アプリステータスを付与する必要があります。

- [API Controls(API制御)]をクリックして[API controls(API制御)]ページに戻ります。

- [MANAGE THIRD-PARTY APP ACCESS(サードパーティアプリのアクセスを管理)]をクリックします。

- [Okta]をクリックします。

- [Access to Google data(Googleデータへのアクセス)]を展開します。

- [Limited(制限付き)]または[Trusted(信頼できる)]のいずれかのアクセスを選択します。Oktaが無制限のGoogleデータへのアクセスしかリクエストできないようにする場合は、[Limited(制限付き)]を選択します。Oktaを信頼できるアプリに分類し、すべてのGoogleデータをリクエストできるようにする場合は、[Trusted(信頼できる)]をクリックします。[Limited(制限付き)]の選択は最も安全なオプションです。

- [Save(保存)]をクリックします。

免責事項

Oktaは、GoogleのAPIから受信した情報を使用する場合には、Google APIサービスのユーザーデータポリシーに準拠します。これには限定使用の要件も含まれます。

Oktaのプライバシー慣行については、Oktaプライバシーポリシーを参照してください。

プロビジョニング機能

| プッシュグループ | グループとそのメンバーをリモートシステムにプッシュできます。詳細については、「グループプッシュ」および「グループプッシュ操作」を参照してください。 |

| 新規ユーザーをインポート | Google Workspaceで作成された新規ユーザーはダウンロードされ、既存のOktaユーザーと照合するためにAppUserオブジェクトに変換されます。 この機能は、プロビジョニングが構成されるときに暗黙的に適用されます。つまり、ユーザー名とパスワードが設定されて検証されます。インポート機能により、OktaはアクティブなGoogleアカウントをOktaユーザーにマッピングできます。これは、最初のアプリ割り当てブートストラップでは通常の機能です。ファイルベースのアカウントマッピング用としてカンマ区切り値(CSV)ファイルを使用することもできます。これは、APIインポートと同様です。 |

| スキーマ検出 | Google Workspaceから追加のユーザー属性をインポートします。 |

| プロファイルソーシング | Oktaで作成された新規ユーザーはGoogle Workspaceにも作成されます。 |

| 新規ユーザーをプッシュ | Oktaで作成された新規ユーザーはGoogle Workspaceにも作成されます。 具体的には、アカウントを作成すると、OktaはGoogle Workspaceでアカウントを作成できます。Google Workspaceは、過去1週間以内に削除されたユーザー名を新規アカウントに再利用しません。新規ユーザーがサインインすると、GoogleにGoogle Workspaceの紹介が表示されます。 |

| カスタムフィールドの空の値をプッシュ | このオプションを選択すると、必須でないカスタムフィールドに空の値をプッシュできます。 |

| パスワードの更新をプッシュ | ユーザーのパスワードに対する変更は、自動的にアプリケーションと同期されます。 具体的には、この機能により、Oktaは、OktaユーザーがOktaにサインインしてから、Google Workspaceにサインインするために入力したパスワードを同期できます。ユーザーがADアカウントに関連付けられていない場合、またはADへのOkta委任認証が有効になっていない場合、ユーザーはOktaパスワードを使用してOktaにサインインします。この値がGoogle Workspaceにプッシュされます。 ユーザーがADユーザーに関連付けられていて、ADへのOkta委任認証が有効になっているとします。この場合、ユーザーがOkta org(myorg.okta.comなど)にサインインすると、ADパスワードはGoogle Workspaceにプッシュされます。 SAMLが有効になっている場合でも、Google Workspaceでパスワードが必要になるユースケースがあります。他のメール、カレンダークライアント(デスクトップまたはモバイル)は、個別の認証メカニズムを利用しているため、セットアップにはGoogle Workspaceのユーザー名とパスワードが必要になります。パスワードをOktaと同期すると、エンドユーザーが管理するパスワードが1つ少なくなります。 注:プロビジョニングを機能させるには、OktaのパスワードポリシーがGoogleの要件と一致している必要があります。 |

| プロファイルの更新をプッシュ | Oktaを通してユーザーのプロファイルに加えられた変更がサードパーティアプリケーションにプッシュされます。 具体的には、Oktaで検出されたプロファイル(名や姓など)の変更はすべてGoogle Workspaceにプッシュされます。部門やタイトルなどの一部の属性は、プッシュプロファイルにのみ使用され、インポートユーザーには使用されません。これらの属性は、Oktaから最初に更新された場合にのみ機能します。 |

| ユーザーの非アクティブ化/再アクティブ化をプッシュ | Oktaを介してユーザーを非アクティブ化すると、サードパーティアプリケーションのOrganizationおよびすべてのチームからユーザーが削除されます。Oktaを通してユーザーを再度有効にすると、そのユーザーはサードパーティアプリケーションでも再アクティブ化されます。 具体的には、ユーザーがOktaで非アクティブ化されると、OktaはユーザーのGoogle Workspaceアカウントを非アクティブ化します。Google Workspaceではアカウントをアプリで削除できますが、削除は破壊的な操作であり、ユーザーが作成したメール、ドキュメント、ページ、その他のコンテンツをすべて削除してしまいます。ほとんどの企業にとって、これは望ましい結果ではありません。Oktaは、ユーザーを非アクティブ状態に設定します。これにより、管理者は、ハード削除が必要かどうかを判断する前に、クリーンアップを実行できます。 |

Google Workspaceプロビジョニングを設定する

-

Admin Consoleで、に移動します。

- Google Workspaceアプリインスタンスを開きます。

- [Provisioning(プロビジョニング)]タブに移動して[Configure API Integration(API統合の構成)]をクリックします。

- [Enable API integration(API統合を有効化)]を選択し、[Authenticate with Google Workspace(Google Workspaceで認証)]をクリックします。

- 認証に使用するアカウントを選択するか、Google Workspace管理者アカウントのユーザー名とパスワードを入力して[Next(次へ)]をクリックします。

- GoogleがOktaにGoogle Workspaceテナントで実行するために付与する権限のリストを確認します。[Allow(許可)]をクリックしてOktaに権限を付与します。

- [Provisioning(プロビジョニング)]タブで、[Save(保存)]をクリックします。

- [Provisioning to App(アプリへプロビジョニング)]ページで、[Edit(編集)]をクリックします。必要なプロビジョニング機能を選択して[Save(保存)]をクリックします。

パスワードプッシュ更新を構成する

-

Admin Consoleでに移動します。

- Google Workspaceアプリインスタンスを開きます。

- [プロビジョニング]タブに移動して、[設定]で[To App(アプリへ)]をクリックします。

- [アプリへプロビジョニング]セクションの[Edit(編集)]をクリックします。

- [パスワードを同期]の[Enable(有効にする)]を選択します。

- パスワードタイプとして[Sync Okta Password(Oktaパスワードを同期)]を選択します。

- [Save(保存)]をクリックします。

プロファイルおよびライフサイクルのソーシングを設定する

- [Settings(設定)]で、[To Okta(Oktaへ)]をクリックします。スクロールして[Profile & Lifecyle Sourcing(プロファイルとライフサイクルのソーシング)]に移動し、[Edit(編集)]をクリックします。

- [Allow Google Workspace to source Okta users(Google WorkspaceにOktaユーザーのソースを許可する)]を選択します。

- 一致するOktaユーザーがGoogle Workspaceで非アクティブ化されたときにOktaがそれらのユーザーに対して実行するアクションを選択します。

ユーザーがアプリで非アクティブ化されたときに使用できるオプションは、次のとおりです。

- [Do nothing(何もしない)]:Google WorkspaceがOktaユーザーから割り当て解除されます。

- [Deactivate(非アクティブ化)]:Oktaユーザーが非アクティブ化され、Oktaにサインインまたはアクセスできなくなります。後でGoogle Workspaceで再アクティブ化された場合、OktaユーザーはOktaで再アクティブ化プロセスを適用されます。ユーザーは最初のOktaユーザーセットアップ手順を完了する必要があります。

- [Suspend(一時停止)]:Oktaユーザーは一時停止され、Oktaにログインまたはアクセスできなくなります。後でGoogle Workspaceで再度アクティブ化された場合、ユーザーはOktaで再アクティブ化されます。追加の手順は必要ありません。OktaユーザーはOktaにサインインできます。

- [Save(保存)]をクリックします。

ユーザーをGoogle Workspaceアプリに割り当てる

-

Admin Consoleで、に移動します。

- Google Workspaceアプリインスタンスを開きます。

- [Assignments(割り当て)]タブに移動して、をクリックします。

- [Assign Google Workspace to People(Google Workspaceをユーザーに割り当てる)]ダイアログでユーザーを選択し、[Assign(割り当て)]をクリックします。

- orgの必要に応じてフィールドに記入します。プッシュする組織単位を選択できます。ユーザーの非アクティブ化およびライセンスオプションを設定します。「Google Workspaceユーザーの管理」を参照してください。

- [Save and Go Back(保存して戻る)]をクリックします。その他のユーザーにGoogle Workspaceを割り当てる手には、ステップ4~6を繰り返します。

- [Done(完了)] をクリックします。

Google Workspaceスキーマ検出

デフォルトでは、次の基本属性がGoogle Workspaceからインポートされます。

- FIRST_NAME

- LAST_NAME

- SECOND_EMAIL

- MOBILE_PHONE

Google Workspaceはユーザーのスキーマ検出をサポートするため、ユーザーのプロファイルに他の属性を追加することができます。

スキーマ検出の強化

スキーマ検出の強化によって、Google Workspaceで定義されたカスタムユーザースキーマを使用できます。Oktaは、すべてのカスタムユーザースキーマをインポートして、これらの属性を管理する機能を提供します。インポート時に、Oktaは通常の属性と同じようにユーザーからこれらのカスタム属性を取り込み、作成や更新操作でそれらをGoogle Workspaceにプッシュします。

Oktaは、Google Workspaceからの複数値のカスタム属性のインポートもサポートしています。Oktaでは動的配列として機能します。ブール値の複数値プロパティには制限があります。これらは現在Okta Universal Directory内でサポートされておらず、スキーマのインポート中に無視されるためです。複数値のbooleanプロパティは、Profile Editorには表示されません。

スキーマ検出を使用できない場合は、OAuthを使用して再認証します。

スキーマ属性の追加

-

Admin Consoleで、に進みます。

- ナビゲーションバーで[Apps(アプリ]]セクションを選択します。リストでGoogle Workspaceアプリインスタンスを見つけます(検索ボックスを使用してリストをフィルターできます)。インスタンスの名前をクリックしてインスタンスを選択します。

- 属性のリストを確認します。追加の属性が必要な場合は、[Add Attribute(属性を追加)]をクリックします。拡張属性のリストが表示されます。

- 追加する属性を選択し、[Save(保存)]をクリックします。

- これで、これらのユーザー属性値をGoogle Workspaceとの間でインポートおよびプッシュできるようになりました。