APIアクセスクレームを作成する

トークンには、件名または別の件名に関する記述である クレームが含まれています(名前、ロール、メールアドレスなど)。

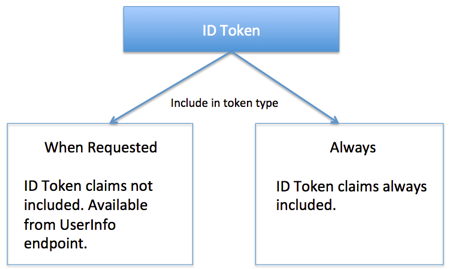

IDトークンクレームは動的です。デフォルトでは、認可サーバーは、アクセストークンまたは認証コードで要求された場合、IDトークンクレームをIDトークンに含めません。このデフォルトを維持するには、[Include in token type(トークンタイプに含める)]の[Userinfo/id_token request(ユーザー情報/IDトークンの要求)]を選択します。

IDトークンに常にクレームを含めるように認可サーバーを強制するには、[Include in token type(トークンタイプに含める)]の[Always(常に)]を選択します。

クレームが含まれていない場合、クライアントはアクセストークンを使用してUserInfoエンドポイントからクレームを取得する必要があります。

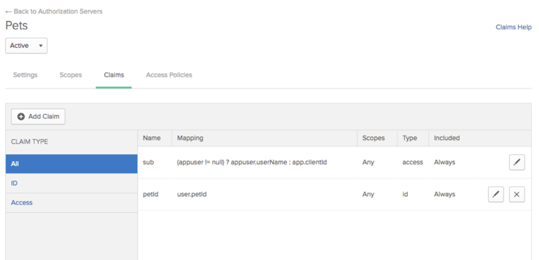

- 表示する認可サーバーの名前を選択し、[Claims(クレーム)]を選択します。Oktaはデフォルトの件名クレームを提供します。マッピングを編集するか、独自のクレームを作成できます。

-

[Add Claim(クレームを追加)]を選択し、必要な情報を入力します。

-

[Name(名前)]

-

[Include in token type(トークンタイプに含める)]:[Access Token(アクセストークン)](OAuth 2.0)または[ID Token(IDトークン)](OpenID Connect)を選択します。IDトークンに関しては、2番目のドロップダウンボックスで、[Always(常に)]または[Userinfo/id_token request(ユーザー情報/IDトークンの要求)]を選択します。

-

[Value type(値タイプ)]:クレームで定義された値がGroup(グループ)フィルターを使用するか、Okta Expression Languageで記述されたExpression(式)を使用するかを選択します。

-

[Mapping(マッピング)]:Expression(式)を選択した際に表示されます。ここでOkta Expression Languageを使用してマッピングを追加します(例:

appuser.username)。式が予期した結果を返すことを必ず確認してください。式はここでは検証されません。 -

[Filter(フィルター)]:Groups(グループ)を選択した際に表示されます。グループフィルターを追加するために使用します。空欄のままにすると、このクレームはすべてのユーザーを対象に含めます。

-

-

[Disable claim(クレームを無効化)]:テストまたはデバッグのためにクレームを一時的に無効にするには、このオプションをオンにします。

-

[Include in(含める)]:クレームが任意のスコープに対して有効かどうかを指定するか、クレームが有効なスコープを選択します。

-

[Claims(クレーム)]リストでは、次のことができます。

- クレームをタイプで並べ替えます。

-

作成したクレームを削除するか、テストまたはデバッグの目的でクレームを無効にします。