属性マッピング

属性マッピングを使用して、プロビジョニングプロセス中に交換される属性を制御します。属性マッピングは、2種類あります。

プロビジョニング中に交換されるデータは、属性の定義、属性のマッピング方法、およびユーザーが割り当てられているアプリによって決まります。

属性マッピングは、双方向で行うことができます。デフォルトのOktaユーザープロファイル属性をアプリのユーザー属性に、またはアプリからOktaユーザープロファイル属性にマッピングすることができます。

アプリの要求ワークフローは、個人属性が必要なアプリでは使用できません。

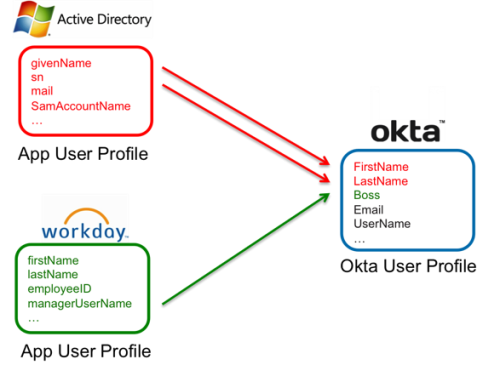

アプリからOktaへの属性マッピング

このタイプの属性マッピングでは、ディレクトリや人事アプリの複数または単一のインスタンスが信頼できる情報源として使用されます。属性マッピングは、これらのソースからの属性がOktaのユーザープロファイルにどのようにインポートされるかを定義します。

次の図では、Active Directory(AD)とWorkdayが、OktaのユーザープロファイルにFirstName、LastName、Bossの属性を提供しています。AD属性のgivenNameとsnは、Okta属性のFirstNameとLastNameにマッピングされ、Workday属性のmanagerUserNameは、Okta属性のBossにマッピングされています。

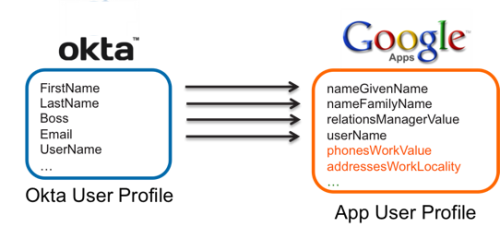

Oktaからアプリへの属性マッピング

このタイプの属性マッピングでは、データはOktaから他のアプリにプッシュされ、ユーザーアカウントのプロビジョニングと更新を行います。

LDAPなどの異なるソースからの属性など、Oktaのユーザープロファイルにない属性のマッピングはサポートされていません。マッピングは、Oktaのユーザープロファイルが更新されたときに適用され、ソースプロファイルの更新時には適用されません。マッピングされたデータがターゲットアプリに一貫して送信されるよう、プロファイルマッピングで使用される式には、Oktaユーザープロファイル属性のみを含めるようにしてください。

この図では、Oktaは4つのユーザープロファイル属性を、Googleで対応する4つのユーザープロファイル属性に送信しています。

ユーザーのグループメンバーシップが変更された場合でも、属性は更新または再適用されません。