単一のアプリインスタンスで複数のOffice 365ドメインを連携認証する

既存のOffice 365アプリインスタンスがある場合は、[Sign On(サインオン)]タブに移動し、をクリックします。これにより、OktaはMicrosoft Entra IDから必要なドメインマッピングをキャプチャできます。新しいアプリインスタンスの場合は、自動的にキャプチャされます。

Oktaでは、単一のOffice 365アプリインスタンス内で複数のMicrosoft Office 365ドメインを自動的に連携認証できます。これにより、それぞれのOffice 365ドメインに対して個別にOffice 365アプリインスタンスを構成する必要がなくなります。

これは以下の構成を使用している場合に便利です。

- 単一のOffice 365テナントに複数のOffice 365ドメインがあり、ドメインごとに個別のアプリインスタンスを作成するのを避けたい場合。

- 単一のOffice 365テナントに複数のOffice 365ドメインがあり、すべてのドメインに同一のポリシーのセットを適用したい場合。

開始する前に

- この機能は手動のWS-Federation方式では使用できません。

-

この手順を完了するには以下の情報が必要です。

- 有効なMicrosoft Office 365テナント

- 検証済みのMicrosoft Office 365ドメイン

- 自動のWS-Federationを使用してOkta orgに追加されたOffice 365アプリ

この手順を開始する

この手順には次のタスクが含まれます:

ドメインを構成する

初回セットアップ

WS-Federationを初めて構成する際には、次の手順に従ってドメインを認証して選択します。

-

Admin Consoleで、に移動します。

-

Microsoft Office 365アプリを見つけて選択します。

-

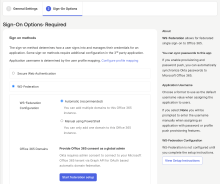

[General Settings(一般設定)]タブで必要なフィールドに入力し、[Next(次へ)]をクリックして[Sign-On Options(サインオンオプション)]タブに移動します。

- [Sign on methods(サインオン方法)]セッションでを選択します。

- 任意。[View Setup Instructions(設定手順を表示)]をクリックします。Office 365 WS-Federationを構成するための手順が新しいウィンドウに表示されます。

- 任意。手順の[Prepare your domain for federated authentication(フェデレーション認証のためのドメインを準備する)]セクションを参照して、連携認証用にドメインを適切に準備したことを確認してください。

- [Sign-On Options(サインオンオプション)]タブに戻り、[Start federation setup(フェデレーションの設定を開始)]をクリックします。Microsoftアカウントログインページにリダイレクトされます。

- Microsoftテナントのグローバル管理者としてMicrosoftにサインインします。

- 要求した権限を確認して受け入れます。

- [Federate domains(ドメインをフェデレーション)]をクリックします。

- 表示されるダイアログで、ドロップダウンリストからフェデレーションするドメインを選択します。

- クリックします。

- [Done(完了)] をクリックします。

既存の構成を編集する

以前にWS-Federationを構成している場合は、次の手順に従って変更を行います。

-

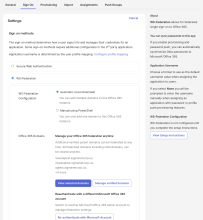

に移動します。[Sign on Methods(サインオン方法)]でが選択されていることを確認します。

- 読み取り専用モードでフェデレーションされた親ドメインと子ドメインを表示するには、[View selected domains(選択したドメインを表示)]をクリックします。

- ドメインを追加または削除するには、[Manage verified domains(検証済みドメインを管理)]をクリックします。

- 別のMicrosoft Office 365アカウントで再認証するには、[Re-authenticate with Microsoft Account(Microsoftアカウントで再認証)]をクリックします。

- [Save(保存)]をクリックします。

複数のドメインを追加および管理できるのは、方式のみです。[Manual(手動)]方式は、複数のドメインをサポートしていません。

連携認証済みを検証する

- 連携認証したOffice 365ドメインに属するエンドユーザーとしてOktaにサインインします。

- エンドユーザーダッシュボードからOffice 365にアクセスします。

- 正常にサインインできることを確認します。

- すべての連携認証済みOffice 365ドメインのテストユーザーに対して、これらの手順を繰り返します。

または、それぞれの連携認証済みドメインに対して次のPowerShellコマンドレットを使用すると、ドメインが正常に連携認証されたことを確認できます:

Get-MSOlDomainFederatioNSettings -domainname <domain name>MS Graphフェデレーション機能を有効化した場合は、次のPowerShellコマンドレットを使用します。

Get-MgDomainFederationConfiguration -DomainId <yourDomainName> | Select -Property FederatedIdpMfaBehavior注意

-

単一のアプリでドメインを複数のサブドメインとフェデレーションしたOffice 365アプリは、サインインエラーが発生する可能性があります。

単一のアプリでドメインを複数のサブドメインとフェデレーションした既存のOffice 365アプリは、サブドメインのメンバーがサインイン時にエラーを受け取ります。これを回避するには、[Sign On(サインオン)]タブに移動し、をクリックします。これにより、OktaはMicrosoft Entra IDから必要なドメインマッピングをキャプチャできます。

-

手動のWS-FederationまたはSWAに切り替えると、ドメインの連携認証が解除されます

自動のWS-Federationから手動のWS-Federationに、または、WS-FederationからSWAに切り替えると、関連したすべてのドメインの連携認証が解除されます。

-

Office 365アプリインスタンスを削除しないでください

自動的に連携認証されるOffice 365ドメインの複数のインスタンスがあり、自動的に連携認証されるOffice 365の単一のインスタンスに移行中の場合は、それらのインスタンスを無効化します。それらのインスタンスを削除しないでください。

-

連携認証を解除する際、すべてのドメインの連携認証が解除されるまで待ってください

連携認証済みのドメインに対して連携認証方法を自動から手動に変更する場合、自動的に連携認証されたすべてのドメインの連携認証が解除されるまで待機することをお勧めします。Oktaで連携認証解除の処理が完了する前にドメインを手動で連携認証しようとした場合、そのドメインが以前は自動的に連携認証されたドメインであったという理由から、手動で連携認証したドメインの削除がOktaで試行される可能性があります。

次のコマンドレットを使用して、自動的に連携認証されたドメインの連携認証が解除されていることを確認します:

Get-MSOlDomainFederatioNSettings -domainname <domain name>MS Graphフェデレーション機能を有効化した場合は、次のPowerShellコマンドレットを使用します。

Get-MgDomainFederationConfiguration -DomainId <yourDomainName> | Select -Property FederatedIdpMfaBehaviorドメインの連携認証の解除中に、多少のダウンタイムが発生することを想定する必要があります。

-

営業時間外にドメインを構成して、重複したアプリの割り当てを回避しましょう

個別のOffice 365アプリインスタンスで構成済みのOffice 365ドメインを構成する際、Office 365アプリの重複したセットがエンドユーザーに割り当てられることがあります。元のアプリインスタンスの構成を解除するのに十分な時間を確保するため、このアクションは営業時間外に実行するようにしてください。