Pulse Connect Secureゲートウェイを構成する

この構成は3つの部分に分かれています。

開始する前に

- 共通のUDPポートと秘密鍵の値が利用可能であることを確認します。

新しい認証サーバーを構成する

- 十分な権限でPulse Connect Secure Administratorのサインインページにサインインします。

- に移動します。

- [New(新規)]をクリックしてから[New Server(新規サーバー)]をクリックして、新しい認証サーバーを定義します。

または、認証サーバーのリストから既存のRADIUSサーバーを選択して編集することもできます。

- 次の値を入力して、新しいRADIUSサーバーを作成します。

[Name(名前)] 一意の名前(Oktaなど)

[NAS Identifier(NAS識別子)] 任意

[RADIUS Server(RADIUSサーバー)] Okta RADIUS ServerエージェントのIPまたは名前 [Authentication Port(認証ポート)] UDPポート [Shared Secret(共有シークレット)] ポートにアクセスするためのシークレット [Server Address(サーバーアドレス)] Okta RADIUS ServerエージェントのIPまたは名前 [Accounting Port(アカウンティングポート)] 必須(任意の値を設定可能) [NAS IPv5 Address(NAS IPv5アドレス)] 任意。定義した場合はOktaログに表示されます [Timeout(タイムアウト)] 推奨:60秒 [Retries(再試行)] 1 - 任意。バックアップサーバーが必要で利用可能な場合は、バックアップサーバーについてこの設定を繰り返します。

- [RADIUS Accounting(RADIUSアカウンティング)]セクションは無視します。

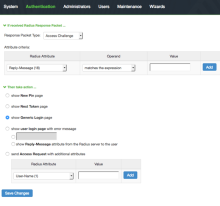

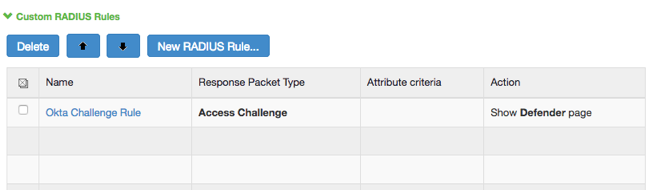

- [Custom RADIUS Rules(カスタムRADIUSルール)]ドロップダウンリストを展開し、[New RADIUS Rule(新規RADIUSルール)]をクリックします。

- 次のページが表示されます。

- 次の値を入力して、カスタムRADIUSルールを作成します。

[Name(名前)] 一意の名前(「Oktaチャレンジルール」など) [If received Radius Response Packet(Radius応答パケットを受信した場合)] アクセスチャレンジを選択します。 [Attribute Criteria(属性基準)] [Radius Attribute(Radius属性)]:[Reply-Message (18)]を選択します。

[Operand(オペランド)]:[matches the expression(式に一致)]を選択します。

[Value(値)]:空白のままにします。

次のアクションを実行 [show Generic Login page(汎用ログインページを表示)]を選択します。 - [Save Changes(変更を保存)]をクリックします。

- ルールが具体的でないという警告は無視します。

- 新規認証サーバーの[Save Changes(変更を保存)]をクリックします。

ユーザーレルムを作成する

-

に移動します。

-

[Overview(概要)]ビューから、[New(新規)]をクリックします。または、リストから既存の認証レルムを選択して編集することもできます。

- 次の値を入力して、New Authentication Realm(新しい認証レルム)を作成します。

[Name(名前)] 一意の名前(「Okta」など)。 [Description(説明)] 任意。任意の説明を使用します [Authentication(認証)] Okta(または以前に作成した認証サーバーの名前)。

[User/Directory Attribute(ユーザー/ディレクトリ属性)] ドロップダウンリストから[Same as Above(上記と同じ)]を選択します。 [Accounting(アカウンティング)] ドロップダウンリストから[None(なし)]を選択します。 [Device Attributes(デバイス属性)] ドロップダウンリストから[None(なし)]を選択します。 - [Save Changes(変更を保存)]をクリックします。

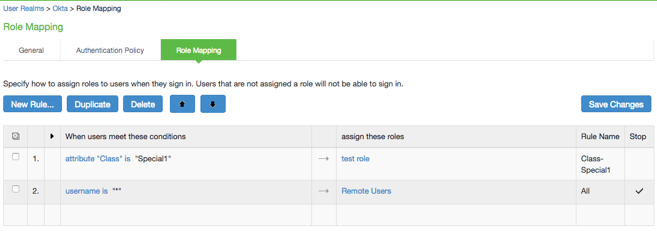

- 任意。[Role Mapping(ロールマッピング)]タブをクリックし、トップメニューから[Role Mapping(ロールマッピング)]を選択します。次のページが表示されます。

ユーザー属性主導のロール割り当てを定義します。ユーザーに動的なロールを適用するには、これを高度なRADIUSの設定と組み合わせます。

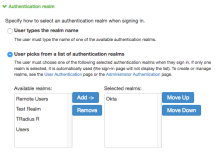

サインインポリシーを変更または確認する

- に移動します。

-

変更または確認するサインインポリシーを特定し、URLをクリックして選択したレルムを確認または編集します。

-

ポリシーの詳細ページの[Authentication realm(認証レルム)]セクションを展開し、必要に応じて変更を加えます。