要素の登録ポリシーで脆弱なMFA要素を無効にする

管理者は、多要素認証(MFA)をOrganizationレベルまたはアプリケーションレベルで構成できます。Oktaまたはアプリにサインインするユーザーは、自分自身の認証を求められます。強力な要素をデプロイすると、フィッシングやATM(Adversary-in-The-Middle)攻撃などに対する有効な防御が得られます。

HealthInsightタスクの推奨事項

強力なMFA要素を有効にして、フィッシング攻撃と中間者攻撃に対する耐性を高めます。

| Oktaの推奨事項 |

以下に基づいて、要素の登録ポリシーを更新します。

|

| セキュリティへの影響 |

高 |

| エンドユーザーへの影響 |

高 Orgへのサインイン時、エンドユーザーは必須の要素に登録するように求められます。任意に設定されている他の要素にも登録できます。無効にされた要素はエンドユーザーには表示されません。 |

要素登録のための強力な要素を有効にする

-

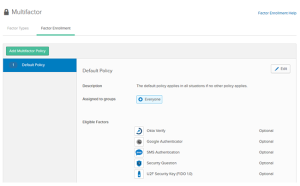

Admin Consoleで、に移動します。

- [Factor Enrollment(要素の登録)]をクリックします。

- [Edit(編集)]をクリックします。

- 選択した要素を[Required(必須)]、[Optional(任意)]、[Disabled(無効)]のいずれかに設定します。

[Factor Type(要素タイプ)]タブで要素タイプを非アクティブ化する前に、すべての要素の登録ポリシーで要素を無効化する必要があります。