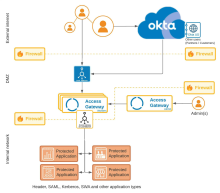

外部専用シングルデータセンターのアーキテクチャ

外部Access Gatewayは、Access Gatewayを使用してWebリソースを保護するために必要なコンポーネントを表す単一のデータセンターアーキテクチャです。Access Gatewayクラスターを導入することで、 Access Gatewayシングルインスタンスアーキテクチャを拡張します。このアーキテクチャでは、保護されたWebリソースと呼ばれる一連のアプリケーションが、単一のAccess Gatewayクラスターを使用してリクエストするクライアントに提供されます。

このアーキテクチャは、以下の要件を満たすように設計されています。

- アプリケーションのセットへのセキュアアクセス - 外部インターネットからアクセスされるが、内部ネットワーク内に格納される。

- フォールトトレランスの提供 - クラスターワーカーとしてAccess Gatewayの追加インスタンスを提供し、クラスターが使用できない場合は、クラスターが正常に動作し続けるようにする。

- キャパシティの管理 - 期待される負荷を処理するために、Access Gatewayの追加インスタンスを提供する。

利点と欠点

| 利点 | 欠点 |

|---|---|

|

|

アーキテクチャ

コンポーネント

|

ロケーション |

コンポーネント | 説明 |

|---|---|---|

| 外部インターネット | Webクライアント |

従来のクライアントブラウザで、[appN|consumer-app1].example.com URLとして認識されるAccess Gatewayにアクセスします。 |

| appN.example.com

URLは非表示 |

外部WebクライアントがAccess Gatewayによって保護対象アプリケーションの1つにアクセスするために入力するアプリケーションの1つを表すURL。通常、この性質のすべてのURLは、Access Gatewayインスタンスによってサービスされ、解決されます。 | |

| Okta org |

Okta orgは、アイデンティティサービスを提供しています。 |

|

| Okta org Universal Directory |

Okta orgでホスティングされるOkta Universal Directoryには、その他のLDAPまたはActive Directory実装の外部のユーザーが含まれます。通常、これにはその他のカスタマーアカウントやパートナーアカウントなどが含まれます。 |

|

|

ファイアウォール |

外部インターネットからDMZ |

外部インターネットとDMZホスティングAccess Gatewayの間の従来のファイアウォール。 |

| DMZ | Access Gatewayより前のロードバランサー |

DMZベースAccess Gatewayクラスターのロードバランサー。 外部クライアントと外部使用Access Gatewayクラスターの間に配置されます。 |

| Access Gateway | DMZ内に配置されるAccess Gatewayクラスターは、外部インターネットクライアントが使用するアプリケーションへのアクセスを提供するために使用されます。 通常、Amazon Web Services、MS Azure、Orace OCIなどの仮想環境でホスティングされます。「Access Gatewayのデプロイメントを管理する」を参照してください。 |

|

|

ファイアウォール |

DMZから内部ファイアウォール |

DMZと内部ネットワーク間の従来のファイアウォール。 |

| 内部ネットワーク | Access Gateway管理者 | 構成、構成バックアップ、ログ転送および類似のアクティビティを扱うデータセンター内のAccess Gateway管理者ノード。 内部ネットワーク内で管理者によりアクセスされます。 |

| 内部Access Gatewayより前のロードバランサー |

DMZベースのクラスターのロードバランサー。 |

|

| 保護済みのアプリケーション URLは非表示 |

protd-N.internal-example.com URLを使用してアクセスできる保護されたWebリソースのセット。従来のアプリケーションであり、Access Gatewayで、各アプリケーション定義内で[Protected Web Resource(保護されたWebリソース)]フィールドを使用して対話します。 |

その他の考慮事項

DNSは通常、外部ドメインと内部ドメインの間で分割されます。[appN|consumer-app1].example.comなどの外部URLはすべて外部で使用され、Access Gatewayインスタンスを指し示します。[protd-N|consumer-app1].internal-example.comなどのAccess Gatewayで使用される内部URLは、内部DNSで提供されます。

ほとんどのアーキテクチャは、ログイベントを外部のsyslogコンポーネントに転送します。Oktaは、すべてのAccess Gateway環境にログサーバーを設定することを強く推奨します。詳細については、「ログフォワーダーを構成する」を参照してください。

このアーキテクチャでは、アーキテクチャコンポーネントを収容するデータセンターが示されていません。

以下は、各コンポーネントがどのような場所に収められているか、その内訳を示します。

| コンポーネント | データセンター |

|---|---|

| 外部Access Gatewayクラスター 外部Access Gatewayより前のロードバランサー |

仮想データセンター1 AWS、OCIまたはMSAzureベースの可能性が高い |

| 外部Access Gatewayより後のロードバランサー | 物理的データセンター1 内部使用アプリケーションと同位置に配置されている可能性が高い |

| 内部Access Gatewayより前のロードバランサー | 仮想データセンター2 内部アプリケーションまたは内部Access Gatewayと同位置に配置される可能性が高い |

| 内部Access Gatewayクラスター | 仮想データセンター2(AWSやVMWareなどの可能性が高い) |

| 外部使用アプリケーション 内部使用アプリケーション |

物理的データセンター1 |

| 内部プロキシサーバー | 仮想データセンター内にあり、他の内部サーバーと同位置に配置されている可能性が高い |