CASB構成ガイド

クラウドアクセスセキュリティブローカー(CASB)は、組織のオンプレミスインフラストラクチャーとクラウドプロバイダーのインフラストラクチャーの間に位置するソフトウェアツールまたはサービスです。CASBはゲートキーパーとして機能し、組織が自社のインフラストラクチャーを超えてセキュリティポリシーの範囲を拡張できるようにします。

CASBとOkta OIN

インラインまたはリバースプロキシのCASBとの統合を簡素化するために、Oktaは管理者がフェデレーションにSAMLを使用する公開されたOINアプリに関連付けられた多様なデフォルト設定を上書きできる機能を開発しました。これらの設定はMicrosoft Office 365アプリにも適用できます。

上書きできる値は次のとおりです。

- アサーションコンシューマーサービスURL(ACS)

- Audience(オーディエンス)

- 宛先

- 受信者

これらの設定を上書きするには、管理者はAPIを使用して$app.settings.signOnオブジェクトに次の適切な上書き値を入力する必要があります。

| SAMLプロパティ | サインオン | 値の例 |

|---|---|---|

| アサーションコンシューマーサービスURL | ssoAcsUrlOverride | https://casb-provider.com/ssoAcsUrlOverride |

| オーディエンス | audienceOverride | https://casb-provider.com/audienceOverride |

| 宛先 | destinationOverride | https://casb-provider.com/destinationOverride |

| 受信者 | recipientOverride | https://casb-provider.com/recipientOverride |

特定のアプリ用にCASBを構成する

特定のアプリ用にCASBを構成する方法の例を紹介します。

iframeを使って、エンドユーザーのホームページを既存のポータルに埋め込むことができます。

-

Admin Consoleで、に移動します。

-

Okta APIトークンの管理を作成します。

-

次のようにAPI呼び出しを実行して、アプリの詳細を取得します。

コピーcurl -X GET \

https://{{Okta host}}/api/v1/apps/{{App ID}} \

-H 'Authorization: SSWS {{ API Key }}' \

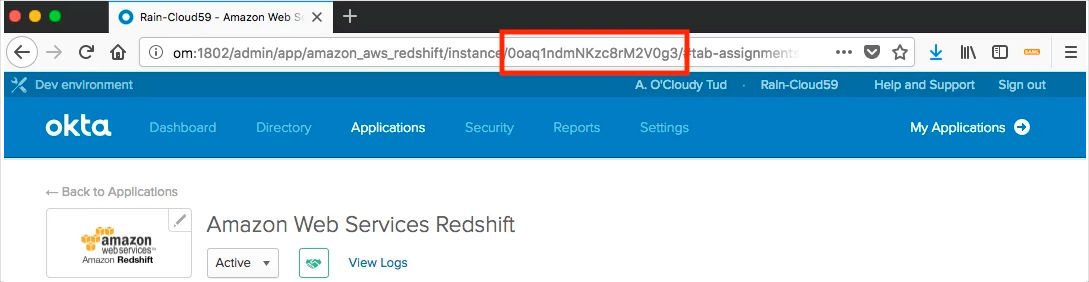

-H 'Accept: application/json'API IDは、下に示すようにアプリのURLから取得できます。

-

APIレスポンスをテキストエディターにコピーします。

-

次の例に示されるように、API呼び出しを使ってアプリのデータを更新します。

表示される属性は最低限必要なものです。実際の値を保存したデータで置き換えます(APIレスポンスのsignOnセクションを参照してください)。

コピー

curl -X PUT \

https://{{Okta host}}/api/v1/apps/{{App ID}} \

-H 'Authorization: SSWS {{ API Key }}' \

-H 'Accept: application/json' \

-H 'Content-Type: application/json' \

-d '{

"label": "Amazon Web Services",

"name": "amazon_aws",

"signOnMode": "SAML_2_0",

"settings": {

"app": {

"appFilter": null,

"awsEnvironmentType": "aws.amazon",

"groupFilter": "aws_(?{{accountid}}\\d+)_(?{{role}}[a-zA-Z0-9+=,.@\\-_]+)",

"secretKey": null,

"accessKey": null,

"loginURL": "https://console.aws.amazon.com/ec2/home",

"identityProviderArn": "arn:aws:iam::456272127071:saml-provider/OktaRainVladDobrikov2,arn:aws:iam::456272127071:role/RoleOktaRainVladDobrikov",

"overrideAcsURL": null,

"sessionDuration": 3600,

"secretKeyEnc": null,

"roleValuePattern": "arn:aws:iam::${accountid}:saml-provider/OKTA,arn:aws:iam::${accountid}:role/${role}"

},

"signOn": {

"defaultRelayState": "defaultRelayStateOverride",

"ssoAcsUrlOverride": "https://casb-provider.com/ssoAcsUrlOverride",

"audienceOverride": "https://casb-provider.com/audienceOverride",

"recipientOverride": "https://casb-provider.com/recipientOverride",

"destinationOverride": "https://casb-provider.com/destinationOverride"

}

}

}'Office 365の場合、WS-Federation Configuration(WS-Federation構成)が[Manual(手動)]に設定されていることを確認します。複数のドメインフェデレーションを使用した自動構成は、エラーになります。

-

更新したアプリに、OktaからSAMLログインを実行します。