IDプロバイダーのルーティングルール

IDプロバイダー(IdP)のルーティングルールを使用して、ユーザーのロケーション、デバイス、メールドメイン、属性、アクセスしようとしているアプリなどに基づきエンドユーザーをIDプロバイダーに転送できます。

プロバイダーごとに、またはユーザー条件のさまざまな組み合わせに対してルールを作成できます。エンドユーザーがサインインしようとすると、アクティブなルールが評価され、当該ユーザーに最初に一致したルールが適用されます。

IdPルーティングルールは以下のシナリオで役立ちます。

- オンネットワークとオフネットワーク:ネットワークに接続していないユーザー向けに代替認証やレガシー認証を使用して、ネットワークに接続しているユーザー向けにOktaを使用できます。

- モバイルユーザー:デバイスで識別されるモバイルユーザーは、特定の機能を持つサードパーティのIDプロバイダーに認証を転送できます。

- ハブアンドスポークOrganization:ハブアンドスポークOrganizationの「スポーク」Organizationで、ユーザー、Active Directory、ポリシー、アプリ、ワークフローを管理できますが、それ以外の目的でWorkdayなどのアプリにアクセスする場合は、中央Organizationにアクセスする必要があります。ユーザーは、サービスプロバイダー起点の「ハブ」Organization へのフローを使用してアプリから認証できます。このハブOrganizationは、ルーティングルールを使用して「スポーク」Organizationにシームレスに認証します(複数のOkta orgがある場合には、orgごとに個別のIDプロバイダーを使用してユーザーのグループの棲み分けを行えます)。

- デスクトップSSO:デスクトップユーザーを統合Windows認証に、モバイルユーザーをOktaに転送して認証できます。

- 複数の顧客Organization :メールのサブドメインに基づいて、複数のorgから別のorgにユーザーを転送して認証できます。

- ユーザー属性による必要な検出:メールドメインが必ずしもIDプロバイダーと相関しない一部のB2Bシナリオで、ユーザー属性に基づいて認証をリダイレクトできます。

エンドユーザーエクスペリエンス

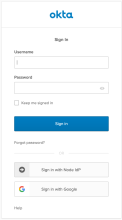

エンドユーザーのドメインや属性に基づいてプロバイダーを選択するようにIdPルーティングルールが構成されている場合、メールアドレスと短い名前を入力できる変更されたサインイン画面がエンドユーザーに表示されます。ルールに複数のプロバイダーを構成した場合、エンドユーザーには使用可能なIdPのリストが表示されます。サインインが設定された条件に対して評価され、ユーザーは目的のIDプロバイダーの適切なサインイン画面にリダイレクトされます。

ルールに対して複数のプロバイダーを構成し、グローバルセッションポリシーのプライマリ要素がパスワード/IDPである場合、エンドユーザーにはユーザー名とパスワードのフィールド、および使用可能なIdPのリストが表示されます。

ルーティングルールは、エンドユーザーのサインインエクスペリエンスを改善しますが、セキュリティの強化には寄与しません。ルーティングルールとは別に、IdP用のアプリサインインポリシーを構成する必要があります。