インバウンドSAMLのカスタマイズオプション

インバウンドSAMLでユーザーをOktaに接続する際、いくつかのカスタマイズオプションを利用できます。

- ユーザーはOktaでソーシングされるため、追加のプロビジョニングなしでOktaにSSOできます。

- インバウンドIdP(IDプロバイダー)はジャストインタイム(JIT)プロビジョニングでユーザーをOktaにプロビジョニングできます。トグルで、各IdPの信頼性に基づいてJITプロビジョニングを有効または無効にできます。

- JITでユーザーをグループに割り当てることができます。

- SAML IdPとOktaの間の自動アカウントリンクを有効または無効にできます。また、Oktaユーザーが指定されたグループのメンバーであるかどうかに基づいて、自動アカウントリンクを制限することもできます。

インバウンドSAMLはOkta Universal Directory(UD)の上に配置されるため、受信アサーションから豊富な属性をOktaで保存できます。必要な数だけIDプロバイダーを定義してから、Profile Editor(プロファイルエディター)を使用してプロバイダーごとに任意の数の属性を定義します。属性は、氏名、メールアドレス、電話番号などに制限されません。

Oktaは、暗号化されたアサーション、共有ACS URLまたは信頼固有のACS URL、構成可能なクロックスキューをサポートします。

次の表は、インバウンドSAMLの構成可能な署名アルゴリズム要件を示しています。

|

サポートされるアルゴリズム |

説明 |

|---|---|

| Encryption(暗号化) |

インバウンドSAMLは、暗号化されたSAMLアサーションを透過的にサポートします。IdPは、Oktaからのパブリック証明書と、次のXML暗号化アルゴリズムのいずれかを使用して暗号化できます。 |

| Digest(ダイジェスト) | |

|

Signature(署名) |

|

|

Canonicalization(正規化) |

|

|

Transform(変換) |

設定情報

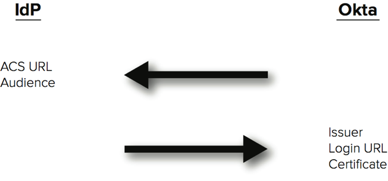

フォームの入力時に、設定を完了するために必要な情報の一部が利用できない場合があります。次の図は、一般的な情報の流れを示しています。

たとえば、OktaでIdPを設定する場合、ACS URLとオーディエンスがIdPで設定されるまで、発行者、ログインURL、証明書がIdPから利用できない場合があります。この情報もOktaが構成されるまで利用できません。

設定の推奨事項

IdPの設定でOktaからの情報が必要な場合、Oktaの発行者のテキストを入力し、OktaのログインURLでhttps:urlと入力します。OktaにIDプロバイダーを追加します。次に、Oktaで利用可能になったACS URLとAudience(オーディエンス)を使用して、IdPを設定します。最後に、Oktaで設定したIDプロバイダーを編集して、発行者とログインURLの適切な情報を入力します。