リスクスコアリング

高度なリスクスコアリングは、Identity Threat Protection with Okta AIを通じて利用できます。orgでITPが有効化されている場合は、代わりに「セッション保護」および「エンティティリスクポリシー」を参照してください。

リスクスコアリングでは、データ主導のリスクエンジンを使用して、サインインイベントが異常なアクティビティを表す可能性が高いかどうかを判断します。Oktaは、次のような情報を評価して、各サインインの試行にリスクレベルを割り当てます。

- サインイン要求に使用されるIPアドレス

- サインイン要求を行ったユーザーの動作に関する情報

- 以前に成功および失敗したサインインの試行

- リクエストに関連付けられたルーティング情報

この情報を使用して、リスクレベルに基づき、さまざまなシナリオに対してカスタムのサインオンポリシーを構成できます。サインイン試行が「high(高)」リスクと識別された場合、アクセスを許可する前に追加の認証を要求するサインオンポリシーを構成できます。

リスクエンジンは、すべての新規ユーザーのサインオンの試行を自動的に「high(高)」リスクのイベントとして識別します。その後サインインの試行が成功するたびに、リスクエンジンはユーザーのサインインアクティビティとパターンに関する詳細情報を収集し、このベースラインに関連した後続のサインインの試行を評価します。

正確なリスク評価とリスク軽減のために、信頼できるアプリは有効なdeviceTokenをOktaに送信する必要があります。

リスクスコアリングは、既存のセキュリティツールを置き換えるものではなく補完するように設計されています。以下のアクティビティには使用しないでください。

- ボット管理または自動検出の代替

- Webアプリケーションファイアウォールの置換

- 任意のタイプのセキュリティコンプライアンスの補佐

システムログイベントのリスク関連情報

システムログには、認証の試行ごとにリスクレベルがどのように決定されたかに関する情報が記録されます。たとえば、サインインイベントに割り当てられるリスクレベルは、次の要素の任意の組み合わせに基づく場合があります。

- 異常な場所

- 異常なデバイス

- Okta ThreatInsightの検出に基づく疑わしい脅威

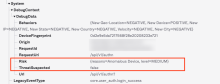

イベントのリスク評価の詳細を表示するには、DebugContextおよびDebugDataに移動します。

この例では、このサインイン試行のリスクレベルは「MEDIUM(中)」です。これは、reasons=Anomalous Deviceで示されているように、ユーザーが新しいデバイスを使用してサインインしたためです。

リスクレベルが「MEDIUM(中)」であるにもかかわらず、[ThreatSuspected]フィールドが[false]になっていることに気付くかもしれません。このサインイン試行が潜在的に悪意のあるアクティビティを行う疑いのあるIPアドレスからのものであった場合、[ThreatSuspected]フィールドには[true]が表示されます。

システムログをクエリして、特定のリスクレベルのすべてのイベントを表示することもできます。たとえば、リスクレベルがMEDIUM(中)と識別されるイベントのリストを表示するには、次のクエリを使用してシステムログをフィルターできます。

debugContext.debugData.risk co "level=MEDIUM"

リスクレベルがHIGH(高)と識別されるイベントのリストを表示するには、次のクエリを使用してシステムログをフィルターできます。

debugContext.debugData.risk co "level=HIGH"

リスクレベルがLOW(低)と識別されるイベントのリストを表示するには、次のクエリを使用してシステムログをフィルターできます。

debugContext.debugData.risk co "level=LOW"

デフォルトでは、Oktaはすべてのサインインリクエストのリスクとユーザー行動の変化を評価します。リスクと動作の評価の結果は、システムログのDebugContextセクションのLogOnlySecurityDataフィールドに追加されます。「リスクと動作の評価」を参照してください。

システムログのIdentity Threat Protectionイベント

Identity Threat Protection with Okta AIは、驚異の出現時にそれに対応する継続的なID脅威ソリューションです。Oktaリスクエンジンとセキュリティイベントプロバイダーを通じてリスクシグナルを受信し、ユーザーのセッションコンテキストまたはエンティティのリスク レベルの変更を検出するとイベントを記録します。

一部のIdentity Threat Protectionイベントは、Adaptive MFA が有効化されているorgで利用できます。システムログでそれらを表示するには、スーパー管理者ロールが直接割り当てられている必要があります(グループの割り当てはありません)。

- user.risk.detect:エンティティのリスクレベルが変更されたときに表示されます。

- user.session.context.change:Oktaがユーザーのセッションコンテキスト、デバイスコンテキスト、またはIPアドレス(ただし、IPアドレスが信頼できるプロキシで設定されている場合を除く)の変更を特定したときに表示されます。

- security.events.provider.receive_event:Oktaがセキュリティイベントプロバイダーからリスクシグナルを受信したときに表示されます。

ITPによるリスク スコアリングの詳細については、「セッション保護」および「エンティティリスクポリシー」参照してください。

リスクスコアリングを構成する

ルールの[AND Risk is(ANDリスクレベル)]フィールドを[Low(低)]、[Medium(中)]、または[High(高)]に設定し、任意のアプリサインインポリシールールまたはグローバルセッションポリシールールの条件としてリスクスコアリングを追加できます。リスクレベルは、デフォルトで[Any(すべて)]に設定されています。

以下の手順に従ってリスクスコアリングを構成します。

- グローバルセッションポリシーを作成し、そのルールを構成します。「グローバルセッションポリシーを作成する」を参照してください。

- アプリサインインポリシーを作成し、そのルールを構成します。「アプリ・サインイン・ポリシー・ルールを追加する」を参照してください。

- [AND Risk is(リスクは)]条件を選択し、リスクレベルを選択してルールを保存します。