認可のためのOktaグループメンバーシップ情報

RADIUS対応サービスを利用するユーザーが属するグループに基づいて、異なるレベルの認可とアクセスを提供するようにOktaを構成できます。以下の手順で各アプリをグループメンバーシップごとに構成します。

- Okta Dashboardの[Applications(アプリケーション)]ページから、この機能を有効にしたいアプリケーションに移動し、[Sign On(サインオン)]を選択します。

- アプリのサインオンページの下の方にある[Advanced RADIUS Settings(高度なRADIUSの設定)]セクションで、[Edit(編集)]をクリックします。

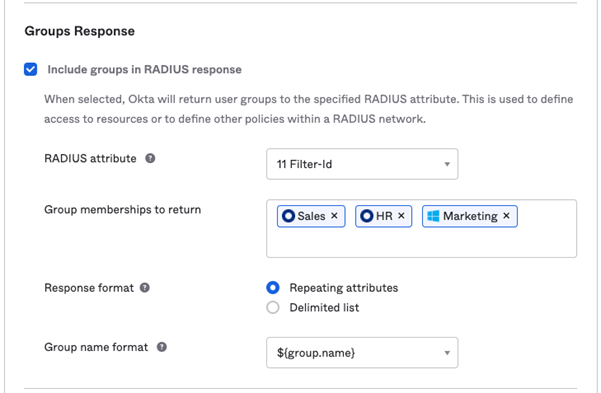

- [Include groups in RADIUS response(RADIUS応答にグループを含める)]を選択します。

- [RADIUS attribute(RADIUS属性)]ドロップダウンリストで、Oktaがこのグループ情報を特定のアプリまたはインフラストラクチャに渡すために使用する属性を選択します。現在使用可能な選択肢は11 Filter-ID、25 Class、26 Vendor-Specificです。これらの値は、ほとんどのベンダーにグループ情報を渡すために最も広く受け入れられている属性です。どの属性を選択すればよいかわからないときは、ベンダーの技術リファレンスドキュメントを参照するか、ベンダーの技術チームまでお問い合わせください。

-

ユーザーが属している場合にRADIUS応答に含めるOktaグループを指定します。

注:ユーザーが4つのグループに属していて、そのうち2つのグループのみをこのフィールドでリストした場合、Oktaは2つのグループのみをRADIUS対応アプリに渡します。同様に、ユーザーがこのフィールドでリストした2つのグループのいずれにも属していない場合、Oktaはその特定のユーザーのグループを返しません。

- この情報をRADIUSアプリケーションまたはインフラストラクチャに渡すために使用する、[Response Format(応答のフォーマット)]と[Group Name Format(グループ名のフォーマット)]を構成します。RADIUS属性と同様に、これは設定や特定のベンダーのハードウェアによって異なる場合があります。この設定の構成についてサポートが必要なときは、ベンダーのテクニカルサポートチームまでお問い合わせください。

手順3〜6については以下の画面を参照してください。

この構成が正しく完了すると、Oktaはグループメンバーシップ情報をRADIUS対応アプリまたはシステムに渡します。アプリまたはインフラストラクチャにログインし、これらの特定のグループに基づいてアクションを構成できるようになります。