セッション保護

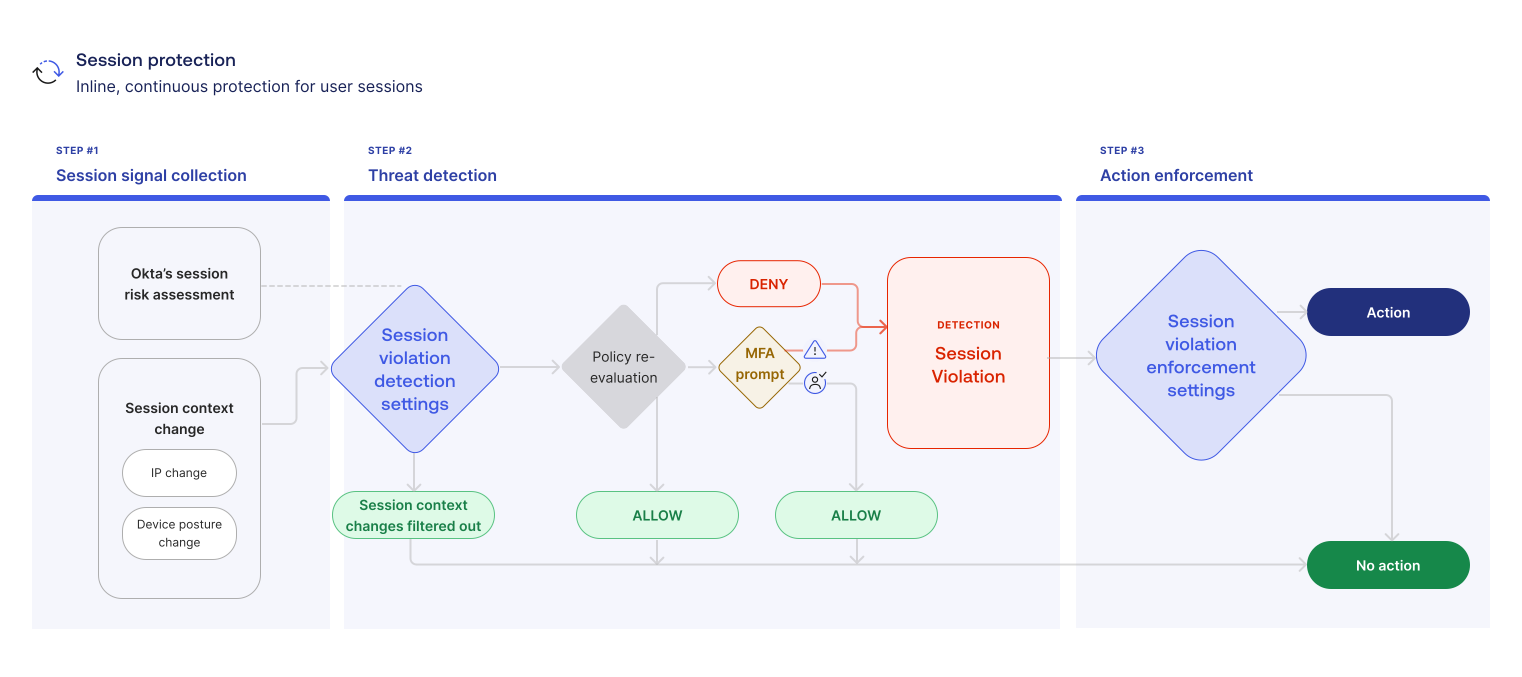

セッション保護はITPリスクエンジンの機能で、アクティブセッションを継続的に監視して、セッションハイジャックを検出および防止します。セッション保護は、セッション違反検出ポリシーとセッション違反強制適用ポリシーというITPに固有の2つのポリシーで構成されます。これらのポリシーは、orgのリスクしきい値を定義し、セッション違反の検出を記録します。

ユーザーがサインインしてアクティブセッションにいる間、ITPはIPまたはデバイスが変更されるたびにシグナルを受信します。ITPはポリシー設定に基づき、これらのシグナルをセッションハイジャックのサインインのために監視し、グローバルセッションポリシーとアプリサインインポリシーを再評価するタイミングを決定します。実践的なITPの継続的評価の概念では、ユーザーはセッションライフタイムの間、グローバルセッションおよびアプリサインインポリシーで定義された要件を満たし、維持する必要があります。

セッション保護では、これらのポリシーの再評価が失敗した場合に実行する自動修復手順を管理者が構成できるため、セッションハイジャックに対する防御を強化できます。さらに重要な点として、セッション保護ではこれらのステップがトリガーされるタイミングを構成できるため、危険な違反を分離し、ユーザーエクスペリエンスを向上できます。

メリット

- 認証要件の継続的評価

- ユーザーのセッションは最初の認証以降保護され、管理者はセッションハイジャックなどの脅威から保護することができます。

- ノイズと誤検知の削減による効率的なトリアージ

- ITPを組織のセキュリティ優先項目に合わせてカスタマイズし、制御を行いながら、セキュリティとシームレスなユーザーエクスペリエンスのバランスを取ることができます。これにより、組織にとって意味のあるイベントのみに影響を限定することで、ユーザーからのサポートチケットを減らすことができます。

- 構成可能な機密性

- Oktaのリスクエンジンは、セッションコンテキストの変化に対応するリスクを出力します。これにより、リスクレベルの機密性またはネットワークレベルの許可リストに基づいて、再評価を強制するタイミングを選択できます。

- 監視と強制適用の異なるステータス

- ステータスをモニタリングすることで、orgにおけるリスクパターンを理解し、ポリシーの再評価が必要な検出を識別できます。違反への対応を始める準備ができたら、[強制適用]に移行します。

仕組み

アクティブなOktaセッション中、ITPリスクエンジンはIPおよびデバイスシグナルの変更をuser.session.context.changeイベントとしてログに記録します。セッションコンテキストの変更は、新しいIP、ASNのシフト、デバイスポスチャの変更などの発生するイベントです。監査や調査には役立つ場合がありますが、それ自体でアクションやリスクを示すことはありません。ポリシーの再評価に失敗したイベントはセッション違反としてログに記録され、脅威の存在を示している可能性があります。

セッションシグナルコレクション

ITPは、IPおよびデバイスシグナルの変化を継続的に監視し、セッションリスクを判断します。

脅威検出

セッション違反検出設定により、許可リストに登録したセッションコンテキストの変更がフィルタリングされます。残りのコンテキスト変更では、ポリシーの再評価が求められます。再評価の目的は、新しいセッション条件がグローバルセッションおよびアプリサインインポリシーで定義された条件に一致するかどうかを判断することです。

-

[DENY(拒否)]は、新しいセッション条件がポリシーの再評価を満たさないことを意味します。セッション違反はpolicy.auth_reevaluate.failと記録されます。

-

[MFA prompt(MFAプロンプト)]は、追加の検証が必要であることを示します。ユーザーが適切なMFAを提供しなかった場合、またはプロンプトを受信するためにOktaページとやり取りしていない場合は、セッション違反policy.auth_reevaluate.failが記録されます。

-

[ALLOW(許可)]は、新しいセッション条件がポリシーの再評価を満たすか、ユーザーが適切なMFAを提供したことを意味します。セッション違反は記録されません。

セッション保護ステータスが[Monitoring(監視)]の場合、[拒否]または[MFAプロンプト]がpolicy.auth_reevaluate.failイベントの詳細に記録されますが、アクションは発生しません。[Monitoring(監視)]フローはここで終了します。

アクションの強制適用

セッション保護ステータスが[Enforced(強制適用済み)]の場合、セッション違反のあるユーザーはOktaからログアウトされ、MFAの入力を求められます。ITPをセットアップした場合、ITPは追加のアクション(アプリログアウトまたはカスタムワークフロー)を実行します。