Okta Privileged Access

Okta Privileged Accessを使用して、サーバーやシークレット、サービスアカウントを保護し、コンプライアンスやサイバー保険の要件を満たしましょう。従来、組織は必要な制御を確立するために複数のIDソリューションを手動で統合する必要がありましたが、それにはコストがかかり、非効率的でした。Workforce Identity Cloudの一部であるOkta Privileged Accessは、インフラストラクチャーへのアクセスとガバナンスの制御を拡張します。

メリット

Okta Privileged Accessは、インフラストラクチャーへのアクセス、特権アクセスのガバナンス、資格情報の保管、およびコンプライアンスのレポートを含む、重要な特権アクセス管理(PAM)機能を、コアWorkforce Identity Cloudおよびアクセス管理ソリューションに組み込むことで、組織のリスクを低減させます。

- 重量なリソースに対する最小権限を維持する

- Okta Privileged Accessは、サーバーとサービスアカウントへの永続的なアクセスを排除することで、攻撃対象となる領域を減らし、資格情報の盗難のリスクを管理します。

- 監査基準およびコンプライアンス基準を満たす

- SSH/RDP経由のサーバーへの特権アクセスを記録できます。これにより、サーバーが不用意にインターネットトラフィックにさらされることを防ぎます。すべてのアクセスがOkta System Logにルーティングされます。

- 資格情報の保管

- Okta Privileged Accessは、コンプライアンス要件をサポートし永続的なアクセスを排除し、共有アカウントを保護して、使用状況に対する個人の説明責任を提供しています。

- 承認フローをカスタマイズする

- リソースへのアクセスが付与される前に承認することが必要な、カスタマイズ可能なアクセスリクエストワークフローを作成します。

- サービスアカウントへのアクセスを管理する

- 上位SaaSアプリの非フェデレーションサービスアカウントへの永続的な特権を排除します。

仕組み

Okta Privileged Accessは、Okta Integration Network(OIN)内のプライベートアプリとしてOkta Workforce Identity Cloudにリストされています。このアプリはSSOにOIDCを、プロビジョニングにSCIMを使用します。

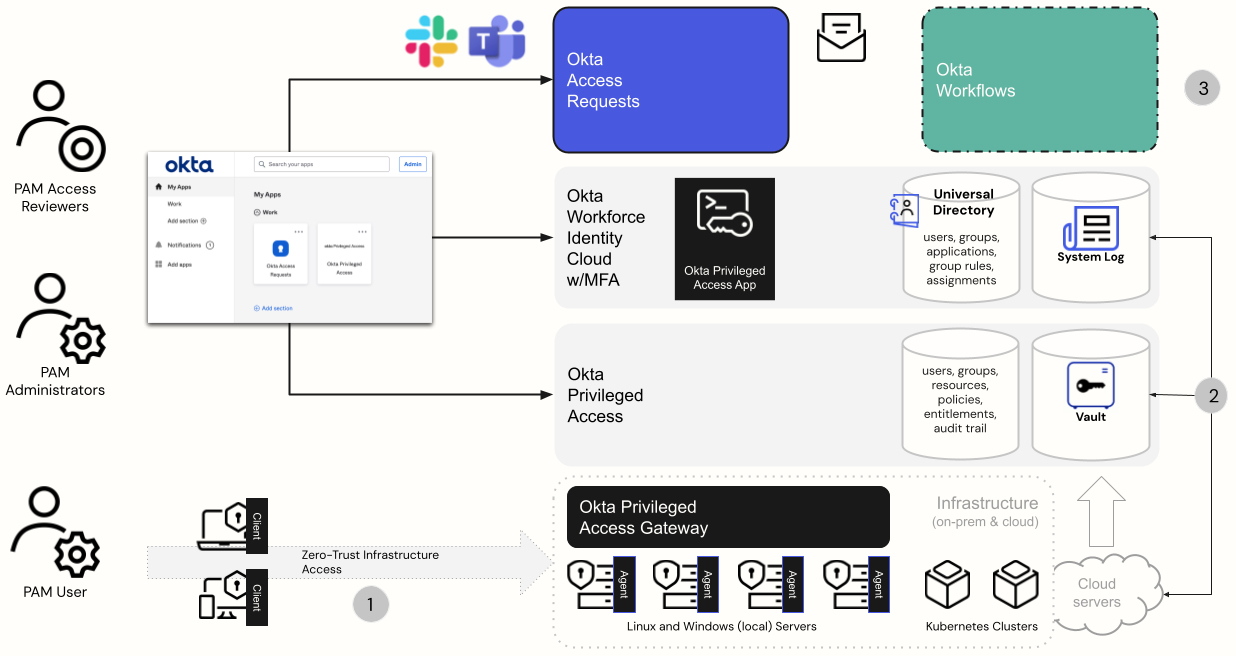

以下の図は、Okta Privileged Accessの主なコンポーネントと機能を示しています。

この図に示されている主なコンポーネントは以下の通りです。

-

ユーザーはOkta Privileged Accessへのアクセスを付与され、これを使って、割り当てられた特権リソースにアクセスします。

-

Okta Privileged Access管理者は、さまざまな特権アクセスコンポーネントをセットアップ、インストールおよび構成します。

-

インストール可能なOkta Privileged Accessコンポーネントがインフラストラクチャーをサポートします。

-

クライアントはユーザーワークステーションに存在します。

-

サーバーエージェントはサーバーに存在します。

-

ゲートウェイはネットワークプロキシに使用できます。

-

-

次の層はOkta Privileged Accessテナントで、Teamと呼ばれます。このクラウドサービスはポリシーを介してリソースへの特権アクセスを管理します。

-

Okta Workforce Identity Cloudは、Okta Universal DirectoryおよびOkta System Logを使用して、ID(ユーザーとグループ)を管理します。これは、SSOとプロビジョニングのためのOkta内のアプリとして、Okta Privileged Accessテナントと統合されます。

-

-

Access Request管理者はさらに、Okta Privileged Access内で使用される要求/承認フローを構成することができます。

Okta Access Requestコンポーネント(プラットフォームとポータル)は、Okta Privileged Accessのガバナンス機能に使用され、幅広いガバナンスユースケースに対応するようOkta Identity Governanceを介して拡張することができます。任意で、Okta Workflowsはカスタムのプロセス自動化に使用することができます。