OktaでのハイブリッドMicrosoft Entra ID参加デバイスのサポート

この項目では、登録済みおよび新規のハイブリッドMicrosoft Entra ID参加デバイスのレガシー認証を最小限に抑えるためにOktaで使用できる設定とオプションについて説明します。

ハイブリッドMicrosoft Entra ID参加デバイスについて

ハイブリッドMicrosoft Entra ID参加デバイスとは、オンプレミスのActive Directoryに参加し、Microsoft Entra IDに登録されているデバイスです。これらのデバイスを使用すると、オンプレミスActive DirectoryとMicrosoft Entra IDの両方の機能を利用できます。ハイブリッドMicrosoft Entra ID参加を使用すると、オンプレミスのActive Directoryに参加している職場のデバイスを一元管理でき、ユーザーはMicrosoft Entra IDを使用して登録済みデバイスにサインインできます。

デバイスをハイブリッド参加させる方法

ADに参加しているデバイスをMicrosoft Entra IDに参加させるには、ADに参加しているデバイスをMicrosoft Entra IDに自動登録するGPOを作成します。

Microsoft Entra IDに参加しようとするAD参加デバイスは、Microsoft Entra ID Connectで構成されたサービス接続ポイント(SCP)を使用して、Microsoft Entra IDテナント連携情報を検索します。ハイブリッド参加を試みますが、コンピューターオブジェクトのuserCertificate属性がMicrosoft Entra IDとまだ同期されていないため、失敗します。ただし、失敗すると、Microsoft Entra IDからの証明書を使用してデバイスの属性が更新されます。Microsoft Entra ID Connectは、次の同期間隔でこの属性をMicrosoft Entra IDに同期します。次回、GPOでスケジュールされたタスクがデバイスへのハイブリッド参加を再試行すると、タスクは成功し、デバイスはMicrosoft Entra IDに参加します。

このプロセスには数時間かかる場合があります。プロセス中に問題が発生した場合は、「ハイブリッドMicrosoft Entra IDに参加しているデバイスのトラブルシューティング」(Microsoftドキュメント)を参照してください。

OktaとハイブリッドMicrosoft Entra ID参加デバイスの連携

デバイスをMicrosoft Entra IDにハイブリッド参加させたら、OktaをIDプロバイダー(IdP)として使用してデバイスでの登録およびサインオンプロセスを保護できます。Oktaは、ユーザーのID情報を確認してから、ユーザーがデバイスをMicrosoft Entra IDに登録できるようにするか、Office 365リソースへのアクセスを許可します。ユーザーは、Oktaで認証して初めて、Microsoft Office 365などのMicrosoft Entra IDリソースにサインインできるようになります。

Oktaでレガシー認証を最小限に抑える

Windows 10で稼働しているハイブリッドMicrosoft Entra ID参加デバイスは、レガシー認証を使用するWINLOGONサービスを使用します。MFAはレガシー認証リクエストには強制適用できず、パスワードスプレーなどのサイバー攻撃に対して脆弱になります。このため、レガシー認証の使用を最小限に抑えることは、環境のセキュリティにとって非常に重要です。ハイブリッドMicrosoft Entra ID参加デバイスでのレガシー認証使用を最小限に抑えるためのいくつかのソリューションを用意しています。ハイブリッドMicrosoft Entra ID参加デバイスを強化するには、Office 365アプリサインオンポリシーにある以下の設定を使用できます。

登録済みデバイス

Microsoft Entra IDにすでに登録されているデバイスでは、OktaのOffice 365サインオンポリシーを使用してサインオンプロセスをセキュアにできます。次のようにアクセスを制限するためにポリシーを変更できます。

1. レガシー認証を使用するために選択したユーザーエージェント文字列のみを許可する

Office 365アプリのサインオンルールを使用して特定の信頼できるクライアントをフィルタリングし、Office 365リソースへのアクセスを許可できます(例 : Windows-AzureAD-Authentication-Provider)。これにより、Office 365アプリにアクセスできるユーザーエージェントをより細かく制御できます。「Office 365サインオンポリシーでカスタムクライアントを許可または拒否する」を参照してください。

2a. ローカルイントラネット内でのみレガシー認証を許可する

Microsoftテナントで、レガシー認証を使用するすべてのMicrosoftサービスを無効にします。次にOktaでOffice 365アプリサインオンポリシーを変更して、デバイスがローカルイントラネットにある場合にのみレガシー認証を許可します。以下を参照してください。

2b. ローカルイントラネットの外部でMFAを要求する

ユーザーがローカルイントラネット上にないデバイスを使用している場合は、Microsoft Entra IDリソースへのアクセスを許可する前に、MFAプロンプトを正常に完了するようにユーザーに要求します。Microsoft Entra IDで、そのようなユーザーにMFAを要求する条件付きアクセスポリシーを作成してから、OktaでOffice 365アプリの設定を変更してOkta MFAを使用してMicrosoft Entra ID MFAを満たします。

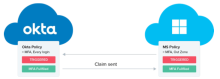

このシナリオでは、Microsoft Entra IDはユーザーをOktaにリダイレクトして、MFAプロンプトを完了します。プロンプトが正常に完了すると、OktaはMFAクレームをMicrosoft Entra IDに渡し、Microsoft Entra IDはユーザーがMicrosoftリソースにアクセスできるようにします。これにより、ユーザーはMFAプロンプトを1つだけ完了する必要があるため、ユーザーのサインインエクスペリエンスが合理化されます。「Microsoft Entra ID(旧称Azure Active Directory)にOkta MFAを使用する」を参照してください。

広いセキュリティ範囲を確保するために、条件付きアクセスポリシーとOffice 365アプリサインオンポリシーを組み合わせて使用することをお勧めします。Oktaは、サインオンイベントごとにサインオンポリシーを適用します。サインオン後、Microsoft Entra IDは定期的に条件付きアクセスポリシーを適用して、アクセスが安全であることを確認します。

3. Microsoft側でレガシー認証をブロックする

Microsoftで認証ポリシーを作成して、すべてのMicrosoftサービスのレガシー認証をブロックします。これらのポリシーをユーザーに割り当てます。「Disable Basic authentication in Exchange Online(Exchange OnlineでのBasic認証の無効化)」(Microsoftドキュメント)を参照してください。

新規デバイスの登録

まだMicrosoft Entra IDに登録されていないデバイスの場合、Okta MFAを使用して次のように登録プロセスにセキュリティレイヤーをもう一つ追加できます。

Windows Hello for Businessに登録する際にMFAを要求する

ユーザーが新しいデバイスをMicrosoft Entra IDに登録する場合、ユーザーにOktaでのステップアップMFAプロンプトを完了することを要求できます。プロンプトが正常に完了すると、OktaはMFAクレームをMicrosoft Entra IDに渡し、Microsoft Entra IDはユーザーがWindows Hello for Businessにデバイスを登録できるようにします。その後ユーザーはWindows Hello for Businessを使用してMicrosoft Entra ID MFAを満足できます。「Microsoft Entra ID(旧称Azure Active Directory)にOkta MFAを使用する」を参照してください。