Oktaを使用する企業との統合

買収した企業がOktaを使用している場合、ハブアンドスポーク環境を設定し、ユーザーとグループをOkta Org2Orgアプリと同期できます。この手法により、被買収企業の従業員は親orgのリソースにすぐにアクセスできるようになります。認証を行うために、ユーザーはユーザー名の変更、パスワードのリセット、多要素認証の登録を行う必要はありません。ハブアンドスポークモデルにより、企業は必要な期間、ビジネスシステムを柔軟に分離することができます。

トポロジ

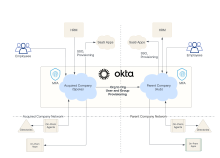

ハブアンドスポークモデルは、次のコンポーネントで構成されています。

ハブ

ハブは、スポークに対する独立したサービスプロバイダー(SP)として機能する単一のOkta orgです。ハブは、一元化された手法でユーザーディレクトリ、認証、認可サービスをスポークに提供します。また、ダウンストリームアプリケーションを統合してセキュアなシングルサインオン(SSO)とプロビジョニングを提供するIDプロバイダー(IdP)としてもハブは機能します。貴社が別の組織を買収し、被買収企業の従業員に貴社のアプリへのアクセス権を付与する場合、貴社のOkta orgがハブになります。ハブは ターゲットorgとも呼ばれます。

スポーク

ハブアンドスポークモデルには、1つ以上のスポークを含めることができます。スポークは独立したIdPとして機能します。スポークは、分散的な手法でスポーク内のユーザーのユーザーディレクトリ、認証、認可サービスを提供します。スポークはOkta Universal Directoryの独自のインスタンスを使用するOkta orgにすることができ、ユーザープロファイルとグループ情報を保管できます。この情報はOktaで直接作成することも、Active Directory、LDAP、その他のIdP(HRアプリケーションなど)などのリポジトリーからソーシングすることもできます。被買収企業のOkta orgは、スポークまたはソースorgと呼ばれます。

Okta Org2Orgアプリ

Org2Orgアプリは、被買収企業のOkta org(スポーク)と、親企業のOkta org(ハブ)を統合します。スポークのユーザーとグループは、ハブにプロビジョニングされます。リアルタイムでプロファイルの同期が行われます。同期では、プッシュとプルの両方の操作がサポートされます。あらゆる属性を同期することができ、ハブまたはスポークorgのいずれかからユーザープロファイル属性を選択的にソーシングできるため、ハブで構成されたアプリケーションへのスポークユーザーの安定したプロビジョニングを行えます。これにより、被買収企業の従業員は親企業のリソースにアクセスできるようになります。

次の図は、Oktaハブアンドスポーク環境の例を示しています。親企業がハブです。買収された企業がスポークです。

ワークフロー

この例では、被買収企業の従業員に、貴社のOkta org(ハブorg)で構成されているGoogle Workspaceアプリへのアクセス権を付与します。段階的な手順については、「Okta Org2OrgとOktaの統合」を参照してください。

以下に大まかなワークフローを示します。

-

スポークorgでOkta Org2Orgアプリを追加して構成し、ハブに対するユーザーの認可と認証を行います。

-

ハブorgでSAML IdPを作成し、スポークからハブへのフェデレーションを行えるようにします。

-

ハブorgで、各スポークorgのグループを作成します。

-

ハブorgでGoogle Workspaceを構成し、スポークorgのユーザーと共有します。スポークorgからのユーザーを含むグループにアプリを割り当てます。

-

任意。ダウンストリームの共有アプリケーションからハブにユーザーをプロビジョニングする必要がある場合にのみ、スポークでプロビジョニングを構成してください。

-

プロビジョニングが不要の場合、ハブでIdPを構成する際にアカウントリンクを無効にします。

-

プロビジョニングは必要だが、ユーザー、ユーザープロファイル属性、グループのリアルタイム同期は不要な場合、ハブorgに手動でスポークorgユーザーを作成してください。

-

ユーザーのプロビジョニングとリアルタイム同期が必要な場合、Okta Org2Orgアプリでプロビジョニングを有効にします。

-

ベストプラクティス

ハブorgでSAML IdPを構成するときは、可能な場合はアカウントリンクを無効にします。アカウントリンクが必要な場合、これらのセキュリティのベストプラクティスを検討してください。