デバイス保証ポリシーを追加する

サポートするプラットフォームごとに、評価するデバイス属性を1つ以上定義できます。追加できるデバイス保証ポリシーの数に制限はありませんが、各ポリシーには一意の名前が必要です。

-

Admin Consoleでに移動します。

-

[Add a policy(ポリシーを追加)]をクリックします。

-

[Add device assurance policy(デバイス保証ポリシーを追加)]セクションに次の情報を入力します。

-

[Policy name(ポリシー名)]:定義するデバイス属性のセットの一意の名前を指定します。

-

[Platform(プラットフォーム)]:デバイス条件を設定するデバイスプラットフォームを選択します。

デバイス保証条件はプラットフォーム固有であるため、プラットフォームごとに個別のアプリサインインポリシーを作成します。

たとえば、Windowsのデバイス保証をアプリサインインポリシーに追加した場合、ユーザーがmacOSデバイスからアプリにアクセスするとルールは一致しません。

-

[Device attribute providers(デバイス属性プロバイダー)]:ポリシーが、Okta Verify、Chrome Device Trust、または両方のサービスをポリシーがポスチャプロバイダーとして使用するかどうかを選択します。両方をプロバイダーとして選択すると、シグナルが一部重複する可能性があります。その場合は、Oktaからのシグナルが優先されます。

-

-

プラットフォーム固有の条件を選択します。

- 早期アクセス。修復を構成します。

-

[Save(保存)]をクリックします。

これらのシグナルは、Okta VerifyまたはChrome Device Trustのいずれかから収集できます。デバイスポスチャプロバイダーとしてOkta VerifyとChrome Device Trustの両方を選択した場合、デバイス保証ポリシーのOkta Verifyセクションに次のシグナル属性が表示されます。

- 最小OSバージョン

- 画面ロック

- ディスク暗号化

作成するデバイス保証ポリシーに適した属性が選択されていることを確認してください。

プラットフォーム固有のデバイス保証条件

プラットフォームと選択したデバイス属性プロバイダーに従ってデバイス保証条件を設定します:Android、ChromeOS、iOS、macOS、Windows。

早期アクセスリリース。「セルフサービス機能を有効にする」を参照してください。

動的オペレーティングシステム条件を有効にするには、[Dynamic OS version compliance(動的OSバージョンコンプライアンス)]機能を有効にします。この機能が有効な場合、[OS version(OSバージョン)]が[Minimum version(最小バージョン)]オプションに置き換えられます。その上で、保証ポリシーの静的または動的バージョンを構成できます。

OS条件の構成に役立つように、OktaはOS定義を維持します。

-

OSベンダーが新しいメジャーOSバージョンやセキュリティパッチをリリースすると、Oktaはそれを追加します。

-

ベンダーがメジャーOSバージョンのセキュリティ更新を発行しなくなると、OktaはOS定義からそのバージョンを削除します。

Android

- [Minimum Android version(Androidの最小バージョン)]:リストからプリセットバージョンを選択するか、カスタムバージョンを指定します。カスタムバージョンを指定するには、Androidのバージョンと、オプションとしてセキュリティパッチを入力します。このポリシーの評価時に、バージョンコンポーネントが最初に評価されます。デバイスのバージョンがポリシー内のバージョンと一致するときは、次にセキュリティパッチコンポーネントが評価されます。

- [OS version(OSバージョン)](早期アクセス):保証ポリシーのOS要件を指定します。

- 静的バージョン([OS version must be at least 12(OSバージョンは12以上)]など)を選択すると、その条件は保証ポリシーを更新するまで保持されます。カスタムバージョンを指定することもできます。

- 動的バージョン([OS version must be at least the latest supported major version(OSバージョンは、サポートされる最新のメジャーバージョン以上)]など)を選択すると、その条件は最新のメジャーOSリリースと関連付けられます。OSの新規バージョンがリリースされると、OktaはOS定義を更新します。これにより、ユーザーがデバイス保証ポリシーを更新しなくても、ユーザーのOSバージョンを常に最新に保つことができます。「Oktaデバイス保証:サポートされるOSレベル」を参照してください。

-

[Lock screen(画面をロック)]:チェックボックスを選択すると、デバイスで画面ロックが必須となります。また、生体認証が必要な場合も、このチェックボックスを選択します。

-

[Disk encryption(ディスク暗号化)]:チェックボックスを選択すると、デバイスディスクの暗号化が必須となります。Android 8または9を搭載したデバイスは、フルディスク暗号化をサポートしています。Android 10以降を搭載したデバイスは、以前のバージョンからアップグレードした場合にのみフルディスク暗号化をサポートします。Android 10以降を搭載したデバイスは、ファイルベースの暗号化を使用します。

-

[Hardware keystore(ハードウェアキーストア)]:チェックボックスを選択すると、デバイスによるハードウェア裏付けキーのサポートが必須となります。

-

[Rooting(ルート化)]:チェックボックスを選択すると、ルート化されたデバイスに対するアクセスをOktaが拒否するようになります。

デバイスポスチャプロバイダーとして[Android Device Trust(Android向けDevice Trust)]を使用する場合、プラットフォーム属性に加えて次のデバイス属性を構成できます。

-

Enforce latest major OS updates available to device(デバイスで利用可能な最新の主要なOSアップデートを適用する):この条件は、[Dynamic OS version compliance(動的OSバージョンコンプライアンス)]早期アクセス機能を有効化し、OS要件を[OS version must be at least the latest supported major version(OSバージョンは、サポートされるメジャーバージョン以上)]などの動的バージョンに設定すると利用できます。

- [Lock screen(ロック画面)]:画面ロックの複雑さを[None(なし)]、[Low(低)]、[Medium(中)]、[High(高)]のいずれかに構成します。

- Google Play Protect:チェックボックスを選択すると、Google Play Protectスキャンが必須になります。ユーザーがデバイスでスキャンサービスを無効にした場合は、再度有効にすることを促します。スキャンの最大リスクしきい値を構成します。

- Low(低):問題は見つかりませんでした。これは最も安全なオプションです。

- Medium(中):スキャンで潜在的に有害なアプリが検出されました。

- High(高):スキャンで有害なアプリが検出されたか、スキャンが評価されませんでした。これは安全性が最も低いオプションです。

- Device integrity level(デバイス整合性レベル):次のいずれかのオプションを選択します。

- None(なし):デフォルトです。認証中にデバイスの整合性は評価されません。ポリシーでデバイスの整合性をチェックする場合は、この値を変更します。

- Basic(基本):デバイスは基本的なシステム整合性チェックに合格します。Android 13以降のデバイスには、Androidプラットフォームのキー構成証明が必要です。デバイスはAndroidの互換性要件を満たしていないかもしれません。また、Google Playサービスの実行が承認されない可能性があります。たとえば、認識されないバージョンのAndroidがデバイスで実行されている可能性があります。

- Standard(標準):アプリがGoogle Playサービスを搭載したAndroidデバイスで実行されています。デバイスはシステム整合性チェックに合格し、Androidの互換性要件を満たしています。

- Strong(強):デバイスにGoogle Playサービスが搭載されており、Androidの互換性要件に従ってシステムの整合性が高く保証されています。Android 13以降のデバイスでは、過去1年以内にセキュリティアップデートが適用されていなければなりません。

- USB debugging(USBデバッグ):チェックボックスを選択して、USBデバッグを確実に無効にします。ユーザーのデバイスがこの要件を満たしていない場合は、[Developer Options.(開発者オプション)]を使ってデバッグをオフにすることが求められます。

- Network proxies(ネットワークプロキシ):チェックボックスを選択して、ユーザーのデバイスがネットワークプロキシを使用しないようにします。

- WiFi network security(WiFiネットワークセキュリティ):チェックボックスを選択して、ユーザーが安全なワイヤレスネットワークでアプリにアクセスするようにします。ネットワークが安全でない場合、ユーザーにはOktaで保護されたリソースへのアクセスにモバイルデータの使用が求められます。

ChromeOS

-

[Device management(デバイス管理)]:ChromeOSのデバイス管理でデバイスの登録が必須である場合、このオプションを選択します。

-

[Minimum ChromeOS version(ChromeOSの最小バージョン)]:ChromeOSの最小バージョンの詳細を入力します。

-

[Disk encryption(ディスク暗号化)]:デバイスディスクの暗号化が必須である場合、このオプションを選択します。

-

[Firewall(ファイアウォール)]:ファイアウォールを有効化する必要がある場合は、このオプションを選択します。

-

[Screen lock password(画面ロックパスワード)]:このオプションを選択するときは、ロック解除のためのパスワードが必要です。

-

[Screen lock(画面ロック)]:画面ロックを許可するには、このチェックボックスを選択します。

-

[Minimum Chrome browser version(Chromeブラウザーの最小バージョン)]:ポリシーで許可されるChromeブラウザーの最小バージョンの詳細を入力します。

-

[Device enrollment domain(デバイス登録ドメイン)]:デバイス登録のドメインを追加します。

-

[Chrome DNS client(Chrome DNSクライアント)]:Chrome DNSクライアントを有効化する必要がある場合は、このチェックボックスを選択します。

-

[Chrome Remote Desktop app(Chrome Remote Desktopアプリ)]:Chrome Remote Desktopアプリをブロックする必要がある場合は、このチェックボックスを選択します。

-

[Safe Browsing protection level(セーフブラウジング保護レベル)]:事前に設定されている値を選択するときは、このドロップダウンメニューを使用します。

-

[Site Isolation(サイト分離)]:[Site isolation(サイト分離)]を有効化する必要がある場合は、このチェックボックスを選択します。

-

[Password protection warning(パスワード保護警告)]:事前に設定されている値を選択するときは、このドロップダウンメニューを使用します。

-

[Enterprise-grade URL scanning(エンタープライズグレードURLスキャニング)]:エンタープライズグレードのURLスキャニングを有効化する必要がある場合は、このチェックボックスを選択します。

-

[Key trust level for ChromeOS(ChromeOSのキー信頼レベル)]:このドロップダウンメニューから[Device in verified mode(検証済みモードのデバイス)]を選択します。

iOS

- [Minimum iOS version(iOSの最小バージョン)]:リストからプリセットバージョンを選択するか、カスタムバージョンを指定します。

- [OS version(OSバージョン)](早期アクセス):保証ポリシーのOS要件を指定します。

- 静的バージョン([OS version must be at least iOS 15(OSバージョンはiOS 15以上)]など)を選択すると、その条件は保証ポリシーを更新するまで保持されます。カスタム静的バージョンを指定することもできます。

- 動的バージョン([OS version must be at least the latest supported major version(OSバージョンは、サポートされる最新のメジャーバージョン以上)]など)を選択すると、その条件は最新のメジャーOSリリースと関連付けられます。OSの新規バージョンがリリースされると、OktaはOS定義を更新します。これにより、ユーザーがデバイス保証ポリシーを更新しなくても、ユーザーのOSバージョンを常に最新に保つことができます。「Oktaデバイス保証:サポートされるOSレベル」を参照してください。

-

[Lock screen(画面をロック)]:チェックボックスを選択すると、デバイスでパスコードが要求されるようになります。さらに、Touch IDまたはFace IDが必要な場合も、このオプションを選択します。

-

[Jailbreak(ジェイルブレイク)]:チェックボックスを選択すると、Oktaがジェイルブレイクされたデバイスに対するアクセスを拒否するようになります。

macOS

- [Minimum macOS version(macOSの最小バージョン)]:リストからプリセットバージョンを選択するか、カスタムバージョンを指定します。

- [OS version(OSバージョン)](早期アクセス):保証ポリシーのOS要件を指定します。

- 静的バージョン([OS version must be at least Monterey (12)(OSバージョンはMonterey(12)以上)]など)を選択すると、その条件は保証ポリシーを更新するまで保持されます。カスタムバージョンを指定することもできます。

- 動的バージョン([OS version must be at least the latest supported major version(OSバージョンは、サポートされる最新のメジャーバージョン以上)]など)を選択すると、その条件は最新のメジャーOSリリースと関連付けられます。OSの新規バージョンがリリースされると、OktaはOS定義を更新します。これにより、ユーザーがデバイス保証ポリシーを更新しなくても、ユーザーのOSバージョンを常に最新に保つことができます。「Oktaデバイス保証:サポートされるOSレベル」を参照してください。

-

[Lock screen(画面をロック)]:このオプションを選択すると、デバイスでパスワードまたはTouch IDが要求されるようになります。

-

[Disk encryption(ディスク暗号化)]:チェックボックスを選択すると、ディスクの暗号化が必須となります。この設定はハードウェアディスク暗号化のみをチェックします。FileVaultのステータスはチェックしません。ディスク暗号化では、内部ボリュームとシステムボリュームのみが評価されます。非表示のボリューム、削除可能なボリューム、自動マウントされたボリューム、または復元に使用されるボリュームは評価されません。

-

[Secure Enclave]:チェックボックスを選択すると、デバイスによるSecure Enclaveのサポートが必須となります。

-

[Join type(参加タイプ)]:このオプションを選択するときは、デバイスをOkta-joinedにする必要があります。これは、デバイスバウンドシングルサインオンを有効にするために必要です。

デバイスポスチャプロバイダーとしてChrome Device Trustを選択した場合、プラットフォーム属性に加えて次のデバイス属性を構成できます。

-

[Firewall(ファイアウォール)]:ファイアウォールを有効化する必要がある場合は、このチェックボックスを選択します。

- [Minimum Chrome browser version(Chromeブラウザーの最小バージョン)]:ポリシーで許可されるChromeブラウザーの最小バージョンの詳細を入力します。

-

[Device enrollment domain(デバイス登録ドメイン)]:デバイス登録のドメインを追加します。

-

[Chrome DNS client(Chrome DNSクライアント)]:Chrome DNSクライアントを有効化する必要がある場合は、このチェックボックスを選択します。

-

[Chrome Remote Desktop app(Chrome Remote Desktopアプリ)]:Chrome Remote Desktopアプリをブロックする必要がある場合は、このチェックボックスを選択します。

-

[Safe Browsing protection level(セーフブラウジング保護レベル)]:事前に設定されている値を選択するときは、このドロップダウンメニューを使用します。

-

[Site Isolation(サイト分離)]:[Site isolation(サイト分離)]を有効化する必要がある場合は、このチェックボックスを選択します。

-

[Password protection warning(パスワード保護警告)]:事前に設定されている値を選択するときは、このドロップダウンメニューを使用します。

-

[Enterprise-grade URL scanning(エンタープライズグレードURLスキャニング)]:エンタープライズグレードのURLスキャニングを有効化する必要がある場合は、このチェックボックスを選択します。

-

[Key trust level for Chrome(Chromeのキー信頼レベル)]:ドロップダウンメニューからプリセット値を選択します。

Windows

- [Minimum Windows version(Windowsの最小バージョン)]:リストからプリセットバージョンを選択するか、カスタムバージョンを指定します。

- [OS version(OSバージョン)](早期アクセス):保証ポリシーのOS要件を指定します。

- 静的バージョン([OS version must be at least Windows 11 (22H2)(OSバージョンはWindows 11(22H2)以上)]など)を選択すると、その条件は保証ポリシーを更新するまで保持されます。カスタムバージョンを指定することもできます。

- 動的バージョン([OS version must be at least the latest supported major version(OSバージョンは、サポートされる最新のメジャーバージョン以上)]など)を選択すると、その条件は最新のメジャーOSリリースと関連付けられます。OSの新規バージョンがリリースされると、OktaはOS定義を更新します。これにより、ユーザーがデバイス保証ポリシーを更新しなくても、ユーザーのOSバージョンを常に最新に保つことができます。「Oktaデバイス保証:サポートされるOSレベル」を参照してください。

-

[Windows Hello must be enabled(Windows Helloを有効にする必要がある)]:このオプションを選択した場合、ユーザーは自分のデバイスでWindows Helloを有効にしなければなりません。ただし、ユーザーはアプリにサインインするためにWindows Helloを使用したり、パスワードを入力したりする必要はありません。

-

[Disk encryption(ディスク暗号化)]:チェックボックスを選択すると、ディスクの暗号化が必須となります。ディスク暗号化では、内部ボリュームとシステムボリュームのみが評価されます。非表示のボリューム、削除可能なボリューム、自動マウントされたボリューム、または復元に使用されるボリュームは、ディスク暗号化では評価されません。

-

[Trusted Platform Module(トラステッドプラットフォームモジュール)]:チェックボックスを選択すると、デバイスによるTrusted Platform Moduleのサポートが必須となります。

-

[Join type(参加タイプ)]:このオプションを選択するときは、デバイスをOkta-joinedにする必要があります。これは、デバイスバウンドシングルサインオンを有効にするために必要です。

デバイスポスチャプロバイダーとしてChrome Device Trustを選択した場合、プラットフォーム属性に加えて次のデバイス属性を構成できます。

-

[Lock screen secured(ロック画面保護)]:ロック画面をパスワード、Windows Hello、またはスマートカードで保護する必要がある場合は、このチェックボックスを選択します。

-

[Firewall(ファイアウォール)]:ファイアウォールを有効化する必要がある場合は、このチェックボックスを選択します。

- [Minimum Chrome browser version(Chromeブラウザーの最小バージョン)]:ポリシーで許可されるChromeブラウザーバージョンの詳細を入力します。

-

[Device enrollment domain(デバイス登録ドメイン)]:デバイス登録のドメインを追加します。

-

[Chrome DNS client(Chrome DNSクライアント)]:Chrome DNSクライアントを有効化する必要がある場合は、このチェックボックスを選択します。

-

[Chrome Remote Desktop app(Chrome Remote Desktopアプリ)]:Chrome Remote Desktopアプリをブロックする必要がある場合は、このチェックボックスを選択します。

-

[Safe Browsing protection level(セーフブラウジング保護レベル)]:事前に設定されている値を選択するときは、このドロップダウンメニューを使用します。

-

[Site Isolation(サイト分離)]:サイト分離を有効化する必要がある場合は、このチェックボックスを選択します。

-

[Password protection warning(パスワード保護警告)]:事前に設定されている値を選択するときは、このドロップダウンメニューを使用します。

-

[Enterprise-grade URL scanning(エンタープライズグレードURLスキャニング)]:エンタープライズグレードのURLスキャニングを有効化する必要がある場合は、このチェックボックスを選択します。

-

[Secure Boot(セキュアブート)]:Secure Bootを有効化する必要がある場合は、このチェックボックスを選択します。

-

[Windows machine domain(Windowsマシンドメイン)]:Windowsマシンのドメインを入力します。

-

[Windows user domain(Windowsユーザードメイン)]:ユーザーアカウントのドメインを入力します。

-

[Third party software injection(サードパーティソフトウェア挿入)]:サードパーティソフトウェアの挿入をブロックする必要がある場合は、このチェックボックスを選択します。

-

[CrowdStrike - Agent ID(CrowdStrike - エージェントID)]:CrowdStrikeのエージェントIDを入力します。この値は、ハイフンなしの小文字でなければなりません。

-

[CrowdStrike - Customer ID(CrowdStrike - カスタマーID)]:CrowdStrikeのカスタマーIDを入力します。この値は、ハイフンなしの小文字でなければなりません。

-

[Key trust level for Chrome(Chromeのキー信頼レベル)]:プリセット値を選択するときは、このドロップダウンメニューを使用します。

-

[Virus and threat protection enabled(ウイルスおよび脅威の保護が有効)]:デバイスでWindowsセキュリティセンターのウイルスと脅威の保護設定が有効であることを確実にするには、このチェックボックスを選択します。

修復を構成する

早期アクセスリリース。「セルフサービス機能を有効にする」を参照してください。

[Grace period for device assurance(デバイス保証機能の猶予期間)]を有効にした後、Sign-in Widgetに表示する修復手順を構成することができます。

-

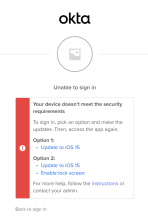

Hide remediation instructions(修復手順を非表示にする):Sign-In Widgetは、デバイス保証のコンプライアンスに合格していないユーザーに対して、修復手順を表示しません。

-

Display remediation instructions(修復手順を表示する):Sign-In Widgetは、デバイス保証のコンプライアンスに合格していないユーザーに対して、修復手順を表示します。

ポリシーによって保護されたアプリへのアクセスを失う前に、ユーザーにデバイスのコンプライアンス不適合を解決できる猶予期間を与えることができます。[Grace period(猶予期間)]オプションを選択します。

-

[No(いいえ)]:このデフォルト設定では、ユーザーのデバイスがデバイス保証ポリシーの条件を満たさない場合、アプリへのアクセスが拒否されます。アプリへのアクセスを再度獲得するには、ユーザーは修復手順を完了する必要があります。

-

Yes, by a due date(はい、期日まで):修復の期日を選択します。修復の猶予期間は、選択した日の午前0時(GMT +00:00)に終了します。Sign-In Widgetでは、修復期日はユーザーのタイムゾーンに基づいて計算されます。

たとえば、期日を09/05/2024 12:00 am GMT+00:00として猶予期間を設定した場合、東部夏時間のユーザーは、Sign-In Widgetで「お使いのデバイスはセキュリティ要件を満たしていません。ロックアウトを防ぐには、2024年9月4日午後8時(東部夏時間)までに問題を解決します)」というメッセージを受け取ります。この日時までに修復アクションを完了しないユーザーは、ポリシーで保護されたアプリへのアクセスが拒否されます。

-

[Yes, after a number of days(はい、指定日数後に)]:猶予期間は 1日~180日まで設定することができます。Sign-In Widgetに指定された日時までに修復アクションを完了しないユーザーは、ポリシーで保護されたアプリへのアクセスが拒否されます。

-

[Grace period for device assurance(デバイス保証機能の猶予期間)]をオフにするには、最初に以下の設定を変更します。

- これまでに設定したデバイス保証ポリシーの猶予期間設定を削除します。

- すべてのデバイス保証ポリシーの修復設定が一貫していることを確認します。