MEMでWindowsの委任SCEPチャレンジを使用するCAとしてOktaを構成する

認証局(CA)を構成すると、対象のWindowsデバイスにクライアント証明書を発行できます。このトピックでは、SCEP(Simple Certificate Enrollment Protocol)URLを生成して、OktaとMicrosoft Endpoint Manager(MEM)でSCEPプロファイルを作成する方法を説明します。

前提条件

-

デジタル署名用としてデプロイされるが、他の用途(暗号化など)には使用されない証明書

-

Okta Admin Console

-

Microsoft Endpoint Manager

Microsoft Endpoint Managerは、複数のサービスを統合するソリューションプラットフォームです。これには、クラウドベースのデバイス管理用のMicrosoft Intune、オンプレミスデバイス管理用のConfiguration Manager、共同管理、Desktop Analytics、Windows Autopilot、Azure Active Directory、Endpoint Manager管理センターが含まれます。これらのサービスのいずれかを使用している場合は、この手順を使用できます。たとえば、Microsoft Intuneを使用している場合は、この手順を使用できます。

-

Microsoft Azure

CAとしてのOktaは、更新リクエストをサポートしません。その代わりに、証明書の有効期限が切れる前にプロファイルを再配布して期限切れ証明書を交換します。すべてのMDM SCEPポリシーを構成してプロファイルを再配布できるようにします。

この手順を開始する

タスク1:Microsoft AzureにOktaのAADアプリ認証情報を登録する

-

Microsoft Azureで、[App registrations(アプリの登録)]をクリックします。

-

[+ New registration(+新しい登録)]をクリックします。

-

[Register an application(アプリケーションの登録)]ページで、以下のように入力します。

-

[Name(名前)]:アプリのわかりやすい名前を入力します。

-

[Supported account types(サポートされているアカウントの種類)]:サポートされている適切なアカウントの種類を選択します。この手順は、[Accounts in this organizational directory only ([Your_Tenant_Name] only - Single tenant)(この組織のディレクトリ内のアカウントのみ([Your_Tenant_Name]のみ - シングルテナント))]を選択した状態で検証されています。

-

[Redirect URI(リダイレクトURI)](任意):空白のままにするか、[Web]を選択して、リダイレクトURIを入力します。

-

[Enrollment(登録)]をクリックします。

-

-

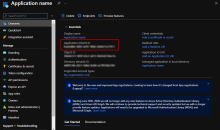

アプリページの[Essentials(要点)]で、[Application (client) ID(アプリケーション(クライアント)ID)]をコピーしてメモします。

この値は、タスク2のOkta Admin Consoleで必要になります。

-

クライアントシークレットを追加します。

-

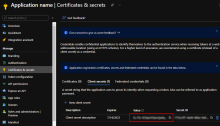

左ペインで、[Certificates & secrets(証明書とシークレット)]をクリックします。

-

[Client secrets(クライアントシークレット)]で、[+ New client secret(+新規クライアントシークレット)]をクリックします。

-

[Add a client secret(クライアントシークレットを追加)]セクションで、以下のように入力します。

-

[Description(説明)]:任意。クライアントシークレットの説明を入力します。

-

[Expires(有効期限)]:有効期限を選択します。

-

-

[Add(追加)]をクリックします。

[Client secrets(クライアントシークレット)]の下にシークレットが表示されます。

-

[Client secrets(クライアントシークレット)]セクションで、[Value(値)]をコピーしてメモします。

-

-

[scep_challenge_provider]の権限を設定します。

-

左ペインで、[API permissions(APIのアクセス許可)]をクリックします。

-

[+ Add a permission(+アクセス許可を追加)]をクリックします。

-

[Request API permissions(APIのアクセス許可をリクエスト)]セクションで、下にスクロールし、[Intune]をクリックします。

-

[What type of permissions does your application require?(アプリケーションに必要なアクセス許可の種類)]の下で、[Application permissions(アプリケーションのアクセス許可)]をクリックします。

-

[Select permissions(アクセス許可を選択)]検索フィールドで、scepと入力し、[scep_challenge_provider]チェックボックスを選択します。

-

[Add permissions(アクセス許可の追加)]をクリックします。

-

[Configured permissions(構成済み権限)]セクションでをクリックします。

-

表示されるメッセージで[Yes(はい)]をクリックします。

-

-

Microsoft GraphのApplication.Read.All権限を設定します。

-

[+ Add a permission(+アクセス許可を追加)]をクリックします。

-

[Request API permissions(APIのアクセス許可をリクエスト)]セクションで、[Microsoft Graph]をクリックします。

-

[What type of permissions does your application require?(アプリケーションに必要なアクセス許可の種類)]の下で、[What type of permissions does your application require?(アプリケーションのアクセス許可)]をクリックします。

-

[Select permissions(アクセス許可を選択)]検索フィールドで、applicationと入力し、[Application(アプリケーション)]を展開して、[Application.Read.All]チェックボックスを選択します。

-

[Add permissions(アクセス許可の追加)]をクリックします。

-

[Configured permissions(構成済み権限)]セクションでをクリックします。

-

表示されるメッセージで[Yes(はい)]をクリックします。

-

タスク2:Oktaで管理証明を構成し、SCEP URLを生成する

-

Admin Consoleでに移動します。

-

[Endpoint Management(エンドポイント管理)]タブをクリックします。

-

[Add platform(プラットフォームを追加)]をクリックします。

-

[Desktop (Windows and macOS only)(デスクトップ(WindowsおよびmacOSのみ))]を選択します。

-

[Next(次へ)]をクリックします。

-

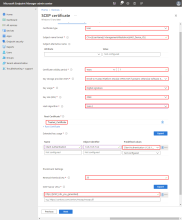

以下を構成します。

-

[Certificate authority(認証局)]:[Use Okta as certificate authority(Oktaを認証局として使用する)]を選択します。

-

[SCEP URL challenge type(SCEP URLチャレンジタイプ)]:[Dynamic SCEP URL(動的SCEP URL)]を選択し、[Microsoft Intune (delegated SCEP)(Microsoft Intune(委任SCEP))]を選択します。

-

Microsoft Azureからコピーした値を次のフィールドに入力します。

例:

-

-

[Generate(生成)]をクリックします。

-

Okta SCEPのURLをコピーして保存します。この値をタスク5でMicrosoft Endpoint Managerに貼り付けます。

タスク3:Oktaからx509証明書をダウンロードする

-

Admin Consoleでに移動します。

-

[Certificate authority(認証局)]タブをクリックします。

-

Okta CAの[Actions(アクション)]列で、[Download x509 certificate(x509証明書をダウンロード)]アイコンをクリックします。

-

ダウンロードしたファイルの拡張子が.cerになるように名前を変更します。

この証明書(CER)ファイルは、タスク4でMicrosoft Endpoint Manager(MEM)にアップロードします。

タスク4:MEMで信頼できる証明書プロファイルを作成する

-

Microsoft Endpoint Manager(MEM)管理センターで、[Devices(デバイス)]に移動します。

-

[Configuration profiles(構成プロファイル)]をクリックします。

-

[+ Create profile(+プロファイルの作成)]をクリックします。

-

[Create a profile(プロファイルの作成)]で、以下を実行します。

-

[Trusted certificate(信頼できる証明書)]ページの[Basics(基本情報)]タブで、以下を実行します。

-

[Trusted certificate(信頼できる証明書)]ページの[Configuration settings(構成設定)]タブで次のように操作します。

-

[Certificate file(証明書ファイル)]:タスク1でOktaからダウンロードしたx509証明書(CER)ファイルを選択します。

-

[Destination store(保存先ストア)]:[Computer certificate store - Intermediate(コンピューター証明書ストア - 中間)]を選択します。

-

[Next(次へ)]をクリックします。

-

-

[Trusted certificate(信頼できる証明書)]ページの[Assignments(割り当て)]タブで、以下を実行します。

-

[Included groups(包含グループ)]:信頼できる証明書プロファイルを1つ以上のユーザーグループに割り当てます。ユーザーグループは、タスク5で[SCEP profile(SCEPプロファイル)]を割り当てたグループと同じである必要があります。

両方のプロファイルで指定されているユーザーグループが同じであることを確認してください。

-

[Next(次へ)]をクリックします。

-

-

[Trusted certificate(信頼できる証明書)]ページの[Applicability Rules(適用性ルール)]タブで、以下を実行します。

-

必要なルールを構成します。

-

[Next(次へ)]をクリックします。

-

-

[Trusted certificate(信頼できる証明書)]ページの[Review + create(確認して作成)]タブで、構成を確認し、[Create(作成)]をクリックします。

タスク5:MEMでSCEPプロファイルを作成する

-

Microsoft Endpoint Manager管理センターで、[Devices(デバイス)]に移動します。

-

[Configuration profiles(構成プロファイル)]をクリックします。

-

[+ Create profile(+プロファイルの作成)]をクリックします。

-

[Create a profile(プロファイルの作成)]で、次のように入力します。

-

[SCEP certificate(SCEP証明書)]ページの[Basics(基本情報)]タブで、以下を実行します。

-

[SCEP certificate(SCEP証明書)]ページの[Configuration settings(構成設定)]タブで、以下を実行します。

-

[Certificate type(証明書の種類)]:[User(ユーザー)]を選択します。

-

[Subject name format(サブジェクト名の形式)]:サブジェクト名を入力しますたとえば、CN={{UserPrincipalName}},G={{GivenName}},SN={{SurName}}のように記述します。

Oktaでは、このフィールドに特定の形式要件はありません。このフィールドを使用して、証明書の目的をデバイス管理シグナルとしてOktaに示すことができます。またはMEMが提供するプロファイル変数を使用することも可能です。サポートされている変数の一覧については、「IntuneでSCEP証明書プロファイルを作成して割り当てる」を参照してください。

-

[Key storage provider (KSP)(キー格納プロバイダー(KSP))]:[Enroll to Trusted Platform Module (TPM) KSP if present, otherwise Software KSP(Trusted Platform Module(TPM)KSPがある場合は登録します。ない場合は、ソフトウェアKSPに登録します)]を選択します。

-

[Key usage(キー使用法)]:[Digital signature(デジタル署名)]を選択します。

-

[Key length(キーの長さ)]:[2048]を選択します。

-

[Hash algorithm(ハッシュアルゴリズム)]:SHA-2を選択

-

[+ Root Certificate(+ルート証明書)]をクリックします。

-

[Root Certificate(ルート証明書)]ページで、タスク4で作成した信頼できる証明書を選択します。

-

[OK]をクリックします。

-

[Extended key usage(拡張キー使用法)]で、[Predefined values(定義済みの値)]を[Client Authentication(クライアント認証)]に設定します。

-

[SCEP Server URLs(SCEPサーバーURL)]:タスク2で生成したSCEP URLを入力します。

-

[Next(次へ)]をクリックします。

-

-

[SCEP certificate(SCEP証明書)]ページの[Assignments(割り当て)]タブで、以下を実行します。

-

証明書を、タスク4で[Trusted certificate profile(信頼できる証明書プロファイル)]を割り当てたのと同じユーザーグループに割り当てます。

両方のプロファイルで指定されているユーザーグループが同じであることを確認してください。

-

[Next(次へ)]をクリックします。

-

-

[SCEP certificate(SCEP証明書)]ページの[Applicability Rules(適用性ルール)]タブで、以下を実行します。

-

必要なルールを構成します。

-

[Next(次へ)]をクリックします。

-

-

[SCEP certificate(SCEP証明書)]ページの[Review + create(確認して作成)]タブで、構成を確認し、[Create(作成)]をクリックします。

タスク6:Windowsコンピューターへの証明書のインストールを確認する

-

クライアント証明書のインストールを確認します。

-

Windowsコンピューターで[Start(スタート)]をクリックし、[cert]と入力してから、[Manage user certificates(ユーザー証明書の管理)]をクリックします。

-

を確認します。

-

-

認証局を確認します。

-

Windowsコンピューターで[Start(スタート)]をクリックし、[cert]と入力してから、[Manage user certificates(ユーザー証明書の管理)]をクリックします。

-

を確認します。

-

[Issued To(発行先)]で、[Organization Intermediate Authority(Organization中間機関)]を探してダブルクリックします。

-

[Issuer: Organization Root Authority(発行者:組織ルート機関)]を探します。

証明書が見つからない場合は、手順3の説明に従ってログを確認します。

-

-

-

Windowsコンピューターで、[Start(スタート)]をクリックし、[Event]と入力して、[Event Viewer(イベントビューアー)]をクリックします。

-

を確認します。

-

[General(一般)]タブで、以下を見つけます。

-

SCEP:証明書が正常にインストールされました。

-

SCEP:証明書要求が正常に生成されました

-

-

![この画像は[Request API permissions(APIのアクセス許可をリクエスト)]の設定を示しています。](../../../resources/images/devices/devices-azure-add_intune_permissions_thumb_220_220.png)

![この画像は[Grant admin consent(管理者の同意を付与する)]ボタンの場所を示しています。](../../../resources/images/devices/devices-azure-grant_admin_consent_thumb_220_220.png)