Cisco Meraki統合のトラブルシューティング

Cisco Merakiの統合のトラブルシューティングです。

一般的な証明書エラー

この種のエラーは次の状況で発生します。

- CA証明書がクライアントマシンに追加されなかった

- 誤ったCA証明書がクライアントマシンに追加された

- 正しくないWi-Fiネットワークが使用されている

拡張キー使用法の証明書設定エラー

説明

「Cisco Merakiを構成する」と比較した場合に構成が正しく設定されているように見えます。しかし、WiFiまたはVPN接続が確立されません。

症状

- RADIUSエージェントログのDEBUGレベルに次のログステートメントが表示されます。DEBUG - ...finished handshake - will transfer app data

- 次のエラーコードのいずれかがサプリカントログに存在します。0x80090349 (-2146892983 SEC_E_CERT_WRONG_USAGE) 0x80420101 (-2143158015 EAP_E_USER_CERT_INVALID)

- 次のエラーメッセージの1つ以上がサプリカントログに存在します:The user {user} dialed a connection named {connection-name} which has failed. The error code returned on failure is -2146892983 Reason: Explicit Eap failure received Error: 0x80420101 EAP Reason: 0x80090349 EAP Root cause String: EAP Error: 0x80420101.

解決策

- 現在の証明書を新しく更新された証明書と置き換えます。

- 拡張キー使用法(EKU)の属性を調べて、必要に応じて更新します。

RADIUSエージェントのログレベル

RADIUSエージェントでログレベルを設定するには:

- テキストエディターを使用して、インストールフォルダーC:\Program Files (x86)\Okta\Okta RADIUS Agent\current\user\config\radius\からlog4j.propertiesファイルを開きます。

- infoの最後のインスタンスをdebug(詳細)またはtrace(非常に詳細)に変更します。

更新は以下の例のようになります。

log4j.rootLogger=debug, app, stdout別の例を示します。

log4j.rootLogger=trace, app, stdout - 変更を保存してエディターを閉じます。

ログの調査またはパケットのキャプチャ

ログの調査やパケットのキャプチャを行うには:

- Macで、接続試行中にログ情報を表示するには:

コマンドプロンプトを開き、次のコマンドを実行します。

log show --predicate 'subsystem == "com.apple.eapol"'WiFiアクセスポイントへの接続を試みます。

ログを調べます。次のような結果が得られます。

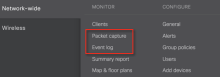

2019-04-10 15:38:53.868667-0400 0x1caacd Default 0x0 17296 0 eapolclient: [com.apple.eapol:Client] en0 START uid 501 gid 20 2019-04-10 15:38:54.062713-0400 0x1caacd Default 0x0 17296 0 eapolclient: [com.apple.eapol:Client] en0: 802.1X User Mode 2019-04-10 15:39:02.510875-0400 0x1caacd Default 0x0 17296 0 eapolclient: [com.apple.eapol:Client] en0 EAP-TTLS: successfully authenticated 2019-04-10 15:39:11.117972-0400 0x1caacd Default 0x0 17296 0 eapolclient: [com.apple.eapol:Client] en0 STOP - Merakiクラウド管理ダッシュボードで、[Network-wide(ネットワーク全体)]に移動し、以下の[Packet capture(パケットのキャプチャ)]または[Event Log(イベントログ)]のいずれかを選択します。

Wiresharkキャプチャの解析

認証が行われる際のサプリカント/APとRADIUSサーバー間の通信には、大きく分けて3つの段階があります。

- EAP-IdentityメッセージとEAP-Startメッセージの交換

- ClientHelloから始まるTLSハンドシェイク

- RADIUS Access-Accept、続いてAPとサプリカント間の4方向EAPoLハンドシェイク